威脅情報驅動:讓雲安全智慧起來(內附福利)

釋出日期:2019-01-11 作者:奇安信

雲計算的快速發展與應用落地,推動了業務從孤立的“煙囱”模式向融合化模式的轉變,隨着企業的IT規模越來越龐大,環境也越來越複雜,帶來的安全風險也越來越多。因此,如何讓安全解決方案適應複雜多變的虛擬化和雲計算環境,成為了讓雲上客户甚至是安全廠商都頭疼的問題。

雲計算環境對網絡安全的新要求

1.數字化轉型過程中用户的業務需求不斷變化,防護手段不能一成不變,安全策略需要能自動適應其變化,根據存在的威脅和漏洞建立起針對性的安全防線,實現靈活可靠的防護機制,支撐業務應用所需;

2.在規模龐大的雲計算環境中,任意虛擬主機被入侵或感染,入侵者都可以以該宿主機為跳板做橫向移動,因此整個業務都存在着被破壞的可能,及時識別被入侵或感染的虛擬主機是降低數字資產風險的關鍵;

3.如果物理機還能夠依靠人工進行安全運維的話,那麼巨大的虛擬機集羣已經無法完全依靠人力來完成,安全運維團隊在面對複雜的雲環境需要投入大量的時間及人力成本,並且很難做到及時準確的響應。為了將入侵範圍和損失控制到最小,當虛擬主機被入侵或感染成殭屍主機的情況時,及時、準確的自動化響應處置非常重要。

自適應的虛擬化防護體系

2016年,在Gartner發佈的十大信息安全技術裏提到了情報驅動的安全運營中心,他們認為威脅情報驅動的安全檢測超越了傳統的預防工具和以事件為基礎的監測,強調情報關聯和自動化的響應處置。基於威脅情報的失陷主機檢測可以彌補傳統的病毒庫掃描的不足。

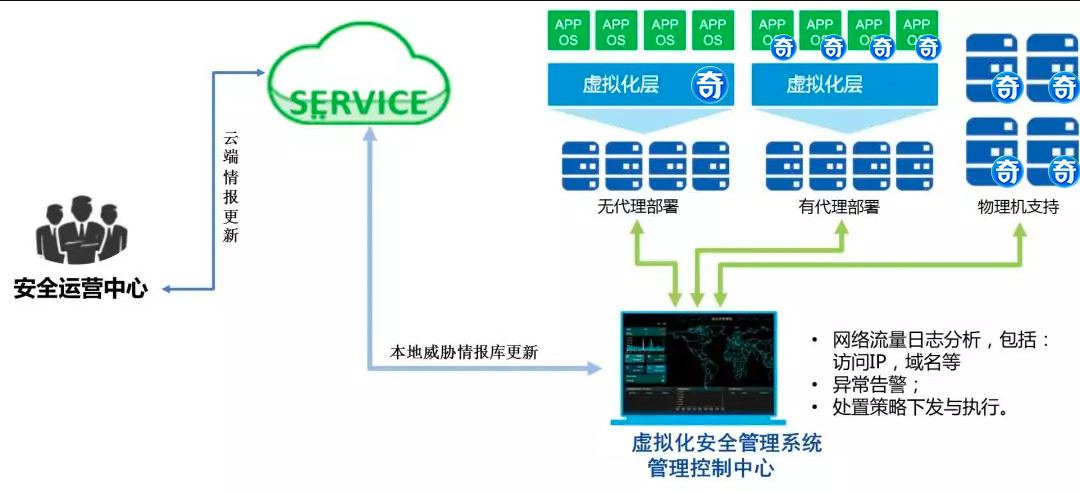

虛擬化安全管理系統為雲計算安全基礎架構(包括服務器、虛擬化、容器)提供統一的安全防護能力。產品是遵循GartnerCWPP(雲負載保護平台)的完整方案,不僅具備傳統的安全防禦功能,在基於威脅情報技術上,也為用户提供安全風險從發現-響應-處置的完整自動防禦解決方案。

在威脅檢測方面,虛擬化安全管理系統具備對全網虛擬機流量進行檢測的能力,包括數據中心的南北向流量,以及虛擬機之間的東西向流量。結合補天威脅情報中心實時下發的威脅情報進行比對,檢測其中的惡意流量,及時發現潛在的失陷主機。

針對新型的APT攻擊和病毒變種,傳統的病毒庫檢測方式難以查出與發現。虛擬化安全管理系統通過威脅情報對惡意連接及訪問行為分析,建立新的測檢模式,也提升了對未知威脅的防護能力。

在自動響應與處置能力上,當虛擬化安全管理系統發現失陷主機告警後,可與防火牆功能進行聯動,自動隔離失陷主機,防止惡意軟件和攻擊在數據中心蔓延。同時,利用威脅情報的上下文信息,進一步找出與攻擊者相關聯的更多蛛絲馬跡,從而梳理出攻擊者完整的行為鏈條,做出針對性的防禦措施。

圖 虛擬化安全管理系統產品架構

隨着威脅情報技術在不斷更新,虛擬化安全管理系統會不斷提升對入侵行為的有效檢測和自動響應能力,實現以智能、集成和聯動的方式應對各類攻擊,為雲計算環境提供立體化防護。

最佳實踐

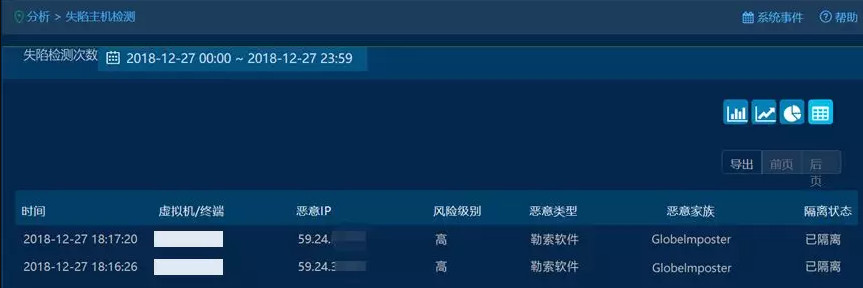

江蘇某大型互聯網公司去年部署了虛擬化安全管理系統,半個月前,其負責服務器運維人員在值班期間查看到系統提示的安全告警,顯示安全控制中心內網主機處於失陷狀態.

圖 虛擬化安全管理系統失陷主機檢測記錄

經運維人員排查,發現這台服務器因為遠程排障需要臨時開啓了遠程桌面服務,且在使用完後未及時關閉,從而導致被可疑站點所利用入侵其系統和內網。

圖 可疑IP歸屬地查詢

虛擬化安全管理系統監測到該主機短時間內曾多次與某外部可疑IP(經分析該IP來自於韓國)進行通信,產生75條流量訪問日誌,並且發現網內受到mimikatz的大規模掃描。通過威脅情報對比分析後得知,此IP多次被威脅情報源標註為高風險、惡意站點、勒索等標籤,且近期活動頻繁,因此判定此主機已失陷的可能性極高,通過聯動防火牆策略,將其訪問阻斷併發出告警。

因此次安全風險被及時發現和迅速處理,未對業務網產生影響,避免了安全事件惡化的危機。

今日獨家福利:1月17日即將召開的威脅情報生態大會,就是對“威脅情報驅動”最好的解讀。掃上圖海報二維碼即可進入參會直通通道,這可是數量極其有限的幸運嘉賓直通入會通道,達到限額即刻關閉,欲參加會議的專家嘉賓快點掃碼呀~(想了解會議詳情、或發現直通通道關閉,請各位點擊閲讀原文看大會議程及常規入場報名方法)

“獨行快,眾行遠!來威脅情報生態大會,尋找你的合作伙伴”!