近年來,央企通過基礎設施雲平台的實施和推廣,建設了包括私有云、公有云及專有云在內的“一朵雲”整體框架,為集團化應用系統以及集團數據集中收集和利用提供全面的基礎設施支撐服務,為集團各級單位提供先進易用、靈活便捷的雲計算服務。面向雲的數據中心相比於傳統的數據中心,存在一定的安全風險,如雲平台基礎網絡被網絡入侵,租户層的虛擬系統和應用被入侵額破壞,雲平台的運維管理操作違規等,具體情況如下:

1.雲基礎平台防護措施不足。

雲基礎平台是雲計算的重要系統。雲基礎平台的物理機、系統及管理運維網絡與原有的物理集羣都處於數據中心的物理網絡結構中。現有針對雲基礎平台的防護措施尚存在不足,導致雲基礎平台面臨着網絡入侵、系統漏洞等威脅,也存在特權管理運維的越權使用風險。

2.雲租户層缺乏彈性動態的安全能力。

雲計算平台新技術大量運用,針對這些虛擬化、雲計算新技術的攻擊成為攻擊者熱衷的突破點。雲計算的彈性、動態為業務提供方便的同時,也為安全提出更高的要求。當前企業現有靜態防護的安全措施無法跟上這個變化節奏,在租户層缺乏可彈性動態調整的虛擬防火牆、web應用檢測、內部流量發現、雲內特權用户管控等措施,且與雲平台的自動適配較少,安全策略無法動態配置,存在較大缺失。

3.雲內安全整體狀態的感知和處置能力不足。

雲計算平台增加了大量的內部東西流量,且業務數據進行了內部的邏輯隔離劃分,導致雲內的安全威脅、資產態勢、合規情況及風險分析都面臨新的挑戰。現有的物理安全措施無法有效進入雲內,導致雲內整體安全狀態的感知、處置等管理能力均存在不足。

4.雲計算平台邊界安全防護不完善。

隨着混合雲的使用場景增多,使得雲平台及數據中心的邊界發生了變化,數據中心在原有基礎上增加了公有云接入邊界、專有云邊界,以及雲平台與傳統物理機的內部邊界等,同時原有面向企業用户的物理邊界也需要進行策略和結構調整。這些邊界缺乏針對性的措施和策略部署,邊界防火牆、入侵檢測、流量威脅發現、動態認證等安全措施和策略尚不完善。

5.雲數據中心的特權管控缺失。

企業雲計算平台及數據中心中存在着大量的擁有特權操作的用户,如雲平台管理員、平台運維人員、雲業務管理人員、開發人員等等。這些特權用户會基於其權限接觸到普通用户無法接觸的重要、敏感的系統及數據。特權用户尤其需要進行安全管控,以降低來自這些特權用户的高風險威脅,而集團在這個層面存在較大缺失。

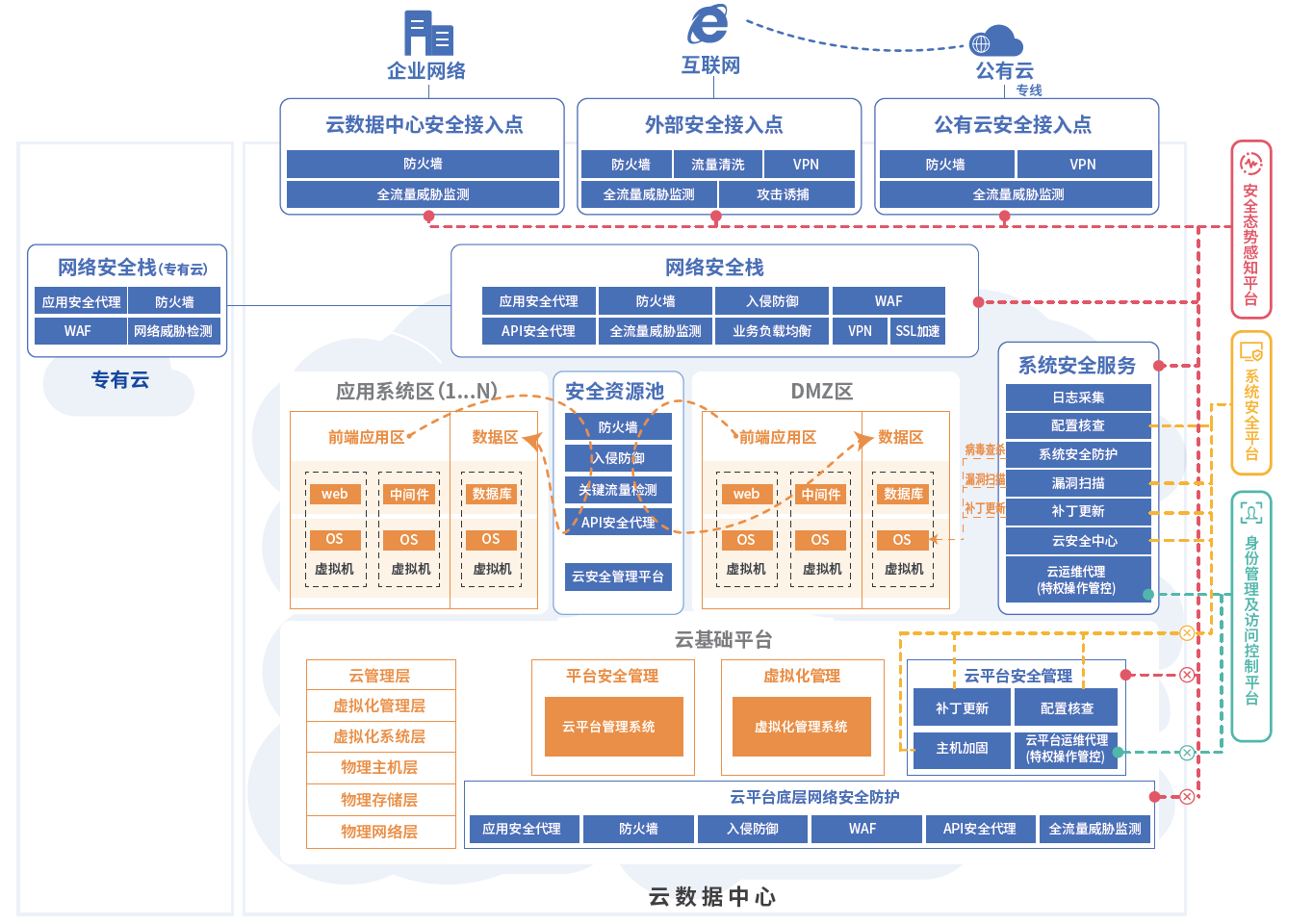

以“國內一流、行業領先”為目標建設滿足央企數據中心的綜合安全防護體系,全面遵循等級保護2.0雲安全及行業雲安全標準,採用面向雲計算的安全技術建設完善雲計算平台邊界、雲基礎平台及雲服務交付的安全措施,感知雲內整體的安全態勢,以有效適應集團自建雲、公有云及專有云的混合雲應用場景,確保雲計算平台及數據中心的網絡安全合規和自主可控,有力支撐數字化轉型和業務發展。

一、安全通信網絡

1.對雲基礎平台進行物理網絡結構優化,按照存儲、計算、管理等網絡區域實施網絡側路由隔離。

2.採用雲平台安全組,結合VxLAN等技術,對雲租户/雲內各業務區域進行網絡區域路由隔離,在隔離邊界建設安全組策略,部署白名單訪問控制等策略。

3.在雲內建設雲安全管理平台及雲安全資源池,部署防火牆、應用安全代理、API安全代理、零信任訪問控制網關等安全組件,提供雲平台的安全接口及第三方服務接口。

二、網絡區域邊界

1.在雲基礎平台邊界部署物理防火牆,執行白名單訪問控制等策略,確保雲基礎平台網絡各網絡區域的安全隔離與安全互訪。

2.在雲基礎平台邊界部署入侵檢測和全流量檢測系統,開展網絡層入侵檢測和威脅檢測,防止網絡入侵,發現網絡層威脅風險。

3.建設雲基礎平台安全管理區,在管理區內建設堡壘機、日誌採集等安全措施,實現對雲基礎平台系統安全運維管理和審計支撐。

4.利用雲安全管理平台及安全資源池,在在雲邊界建設一個面向整個雲內區域的網絡安全區域,在該網絡安全區部署防火牆、WAF、內網VPN、應用安全代理、API安全代理、負載均衡、零信任訪問控制等安全措施。該網絡安全區可進行資源編排,針對進出雲內各應用系統區、專有云區、DMZ區、系統安全服務等流量,開展網絡及應用安全層防護。

5.建設面向企業內網的雲平台及數據中心安全邊界,在安全邊界建設部署防火牆、入侵檢測、流量威脅檢測等措施,針對進出雲平台及數據中心的網絡流量進行防護。

6.建設面向互聯網的外部安全邊界,在外部安全邊界建設部署防火牆、入侵檢測、流量清洗、攻擊誘捕、流量威脅檢測、VPN等措施,針對來自互聯網的網絡流量進行防護。

7.建設面向公有云的公有云安全邊界,在公有云安全邊界建設部署防火牆、入侵檢測、流量威脅檢測、VPN等措施,針對連接公有云的網絡流量進行防護。

三、安全計算環境

1.在雲平台安全管理區部署配置核查、基線掃描、補丁分發、等安全措施,實現對雲基礎平台系統安全管理和安全運行的支撐。結合雲平台管理功能,使用安全管理區的安全系統對鏡像和快照進行安全加固和保護,做好訪問控制。

2.在雲內建設一個面向整個雲內區域的系統安全區域,在該區域部署軟件更新/補丁分發、安全漏洞掃描、配置核查、防病毒、堡壘機、日誌採集等安全措施。該系統安全區可進行資源可編排,針對各應用系統區、DMZ區、系統安全服務區等系統、容器,開展系統安全加固、管理和安全運行支撐。

3.建設平台特權操作管控系統,採用零信任機制開展特權用户操作管控,有效管控和降低資源管控、運行維護等操作的安全風險。

建設雲特權操作管控系統,採用零信任機制開展雲內特權用户操作管控,有效管控和降低資源管控、運行維護等操作的安全風險。

四、安全管理中心

1.使用安全管理平台覆蓋雲內的資產,開展漏洞、配置及安全事件的發現和處置,將雲內安全與整體安全打通。

2.建設雲安全中心,支撐對混合雲環境下的全局安全策略管控,掌控雲安全的態勢、威脅及合規變化情況。將雲平台的內部安全數據接入安全態勢感知平台,實現對雲平台及數據中心的整體安全監控及處置響應。

1.雲基礎平台的防護增強。

2.採取面向雲計算技術的安全措施來滿足雲租户層的彈性動態安全需求。

3.提升雲內安全整體狀態的感知和處置能力。

4.完善雲計算平台邊界的安全防護。

5.加強雲數據中心的特權管控。

1.滿足雲計算平台等級保護2.0為基礎,面向雲基礎平台的安全通信網絡和網絡區域邊界,建設雲平台物理層及雲內租户的網絡安全防禦措施;面向雲計算環境安全領域,進行雲基礎平台系統的加固及安全運維,在雲租户環境中建設雲安全資源的統一管理平台及安全資源池,提供雲內網絡的縱深防禦措施,提供雲內主機、容器、應用的安全加固和訪問控制措施。

2.全面梳理集團混合雲結構的雲平台及數據中心各類邊界,圍繞雲平台及數據中心形成企業內網接入邊界、互聯網接入邊界、公有云接入邊界及專有云接入邊界,建設完善各接入邊界的防火牆、入侵檢測、VPN、全流量威脅檢測等網絡縱深防禦措施;管理雲內特權用户,建立雲安全中心對接集團態勢感知平台。