1.特權賬號是真實的安全威脅

隨着雲計算、DevOps、流程自動化、IoT等技術的日益普及,企業內部需要使用特權賬號的設備和應用程序的數量不斷增加,攻擊面也越來越大。這些特權賬號的數量遠遠超過企業的運維員工數量,而且很難對其進行監控和管理,一旦被攻擊者獲得,就可以以特權賬號為跳板訪問企業的核心繫統,給企業造成數據丟失、業務中斷、知識產權被盜等損失,甚至直接蒙受重大的經濟損失。

2.特權賬號是訪問核心資產的鑰匙

特權賬號是訪問企業核心資產的鑰匙,外部攻擊者和內部破壞者都會想方設法獲取這些賬號,以便直接訪問企業的核心資產。因此,企業關鍵IT系統和敏感數據的安全,和這些特權賬號是否得到有效的保護和控制息息相關。

3.特權賬號管理面臨的合規性要求

很多法律法規都對特權賬號管理提出了明確的要求,例如《信息系統安全等級保護基本要求》《證券經營機構營業部信息系統技術管理規範》。

《信息系統安全等級保護基本要求》要求身份鑑別信息應具有不易被冒用的特點,口令應有複雜度要求並定期更換;應授予不同賬號為完成各自承擔任務所需的最小權限,並在它們之間形成相互制約的關係;應及時刪除多餘的、過期的賬號,避免共享賬號的存在。

《〈證券經營機構營業部信息系統技術管理規範〉技術指引》要求

“定期更換操作口令”是指至少每兩個月更換一次;冗餘用户要及時清理,超過三個月未使用過的用户要設置為禁止使用狀態或刪除;數據庫管理系統的系統管理員口令應由電腦中心集中管理,並於非軟件開發商的第三處封存保管。

4.特權賬號安全管理難

由於服務器、數據庫和業務系統眾多,特權賬號無處不在,企業很難對其進行有效、統一的管理,難點主要表現在:

(1)特權賬號密碼管理難

• 密碼由人進行管理,往往會以文件形式記錄在電腦上,沒有安全的存儲,存在極大的安全隱患。

• 密碼缺少統一管理,存在運維人員個人掌握大量賬號密碼的情況。

• 很多系統的密碼設置都是相同的,以便於記憶,甚至一個業務系統相關的設備、中間件、系統都採用相同的密碼或有規律的密碼集。

• 在中間件、應用代碼和配置文件中配置硬編碼問題嚴峻。

(2)特權賬號權限管理難

• 大部分賬號沒有推行最小權限原則,在沒有規範管理和審計的情況下,root或者管理員權限被大量發放。

• 特權賬號普遍存在多人共享的情況。

• 第三方運維人員更換較為頻繁,許多運維管理賬號的交接無法有效管控,離職人員的特權賬號回收、變更、管理非常困難。

奇安信特權賬户解決方案基於特權賬號生命週期管理流程,提供了特權賬號的發現和納管、自動改密、驗證和巡檢、訪問權限控制、鎖定和釋放等功能,幫助用户開展系統化、流程化和規範化的特權賬號管理工作,降低特權賬號管理不善帶來的安全風險,防範攻擊者利用特權賬號對敏感數據進行竊取,滿足合規要求。

特權賬號管理系統(Privilege account management,以下簡稱PAM)

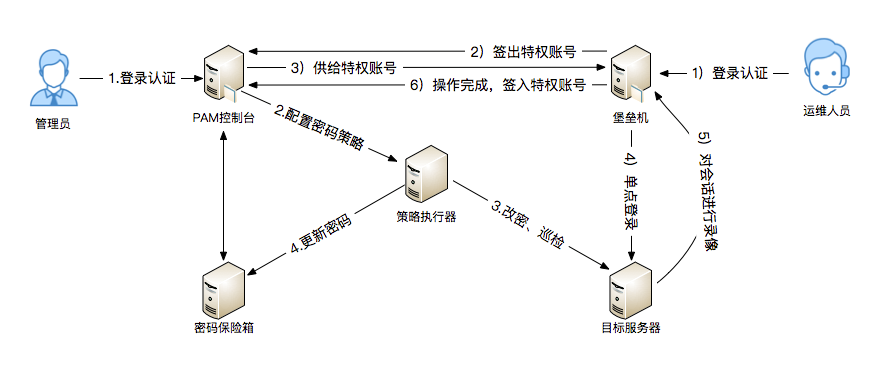

1.管理員使用流程:

(1)特權賬號管理員訪問PAM控制枱;

(2)在PAM控制枱配置密碼策略,例如:一次一密、週期改密等;

(3)根據配置的密碼策略,由策略執行器對目標服務器進行特權賬號密碼的修改和巡檢;

(4)對目標設備修改密碼之後,將新密碼保存到密碼保險箱。

2.運維人員使用流程:

(1)運維人員訪問堡壘機。

(2)當有運維需求時,堡壘機需要從PAM簽出特權賬號。

(3)PAM供給特權賬號給堡壘機使用。

(4)運維人員通過堡壘機單點登錄到目標服務器。

(5)在目標服務器上的操作將會記錄到堡壘機上。

(6)操作完成之後,堡壘機將特權賬號簽入PAM。

1.安全存儲特權賬户

特權賬户的密碼統一保存在密碼保險箱中,確保特權賬户密碼保存的安全性。密碼保險箱是專門用於密鑰保護的設備,可對密鑰進行分級加密,並支持高可用和災備,確保密鑰不丟失。

2.特權賬户發現

通過特權賬户自動發現功能,可以發現業務系統中的特權賬户變化,全面掌握特權賬户的使用情況,做到可控、可管。

3.統一的密碼安全策略

密碼定期自動化的更改和管理,密碼的存儲、分享、管理都交給密碼保險箱,消除特權賬户由於長時間未修改密碼帶來的安全風險。

4.訪問控制

特權賬户管理系統與堡壘機進行聯動,基於最小權限劃分的原則,實現訪問控制。

5.風險分析

1.安全

有效抵禦惡意的外部入侵和內部威脅,全方位地管理特權賬號,幫助企業保護敏感信息和關鍵資產。

2.高效

幫助企業實現對特權賬號全生命週期的管理,自動改密可簡化工作流程,實現系統化、流程化和規範化的特權賬號管理,從而提升工作效率,降低運維成本。