Gartner&奇安信:2022年 80%的應用程序將通過零信任網絡訪問進行訪問

釋出日期:2020-04-26 作者:奇安信

4月10日,奇安信集團與Gartner對外發布《零信任架構及解決方案》白皮書,對零信任架構進行了全面解讀,並對架構遷移方案提出了系統建議。

為幫助國內市場更好的瞭解零信任架構,並且做好架構遷移的相關工作,奇安信身份安全實驗室着手開展了大量的漢化工作,並於近日正式推出了中文版本。

雲計算和大數據時代,網絡安全邊界逐漸瓦解,內外部威脅愈演愈烈,傳統的邊界安全架構難以應對,零信任安全架構應運而生。奇安信身份安全實驗室,作為奇安信集團下屬專注“零信任身份安全架構”研究的專業實驗室,是業界首部零信任安全技術圖書《零信任網絡:在不可信網絡中構建安全系統》譯者。

2018年,以“零信任安全,新身份邊界”為技術思想,奇安信身份安全實驗室正式在業內推出零信任身份安全解決方案,致力於解決國內“企業物理邊界正在瓦解、傳統邊界防護措施正在失效”的新一代網絡安全問題,推出“以身份為基石、業務安全訪問、持續信任評估、動態訪問控制”為核心的奇安信零信任身份安全解決方案。

該團隊結合行業現狀,大力投入對零信任安全架構的研究和產品標準化,積極推動“零信任身份安全架構”在業界的落地實踐,其方案已經在部委、央企、金融等行業進行廣泛落地實施,得到市場、業界的高度認可。

Gartner認為,到2022年,在面向生態合作伙伴開放的新型數字業務應用程序中,80%將通過零信任網絡訪問(ZTNA)進行訪問。零信任安全架構基於“以身份為基石、業務安全訪問、持續信任評估、動態訪問控制”四大關鍵能力,構築以身份為基石的動態虛擬邊界產品與解決方案,助力企業實現全面身份化、授權動態化、風險度量化、管理自動化的新一代網絡安全架構。

以下是報告核心要點。

1 零信任參考架構

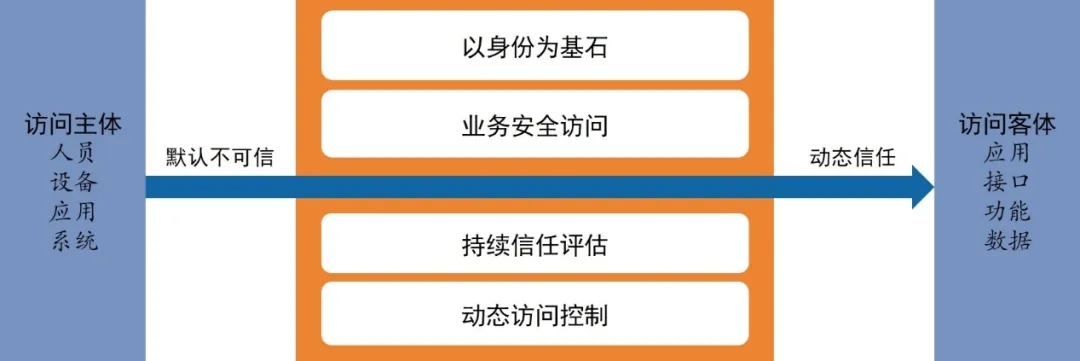

零信任的本質是在訪問主體和客體之間構建以身份為基石的動態可信訪問控制體系,其核心能力可以概括為以身份為基石、業務安全訪問、持續信任評估和動態訪問控制的關鍵能力,基於對網絡所有參與實體的數字身份,對默認不可信的所有訪問請求進行加密、認證和強制授權,匯聚關聯各種數據源進行持續信任評估,並根據信任的程度動態對權限進行調整,最終在訪問主體和訪問客體之間建立一種動態的信任關係。

圖 零信任架構的關鍵能力模型

零信任架構下,訪問客體是核心保護的資源,針對被保護資源構建保護面,資源包括但不限於企業的業務應用、服務接口、操作功能和資產數據。訪問主體包括人員、設備、應用和系統等身份化之後的數字實體,在一定的訪問上下文中,這些實體還可以進行組合綁定,進一步對主體進行明確和限定。

2 零信任安全解決方案

方案構成

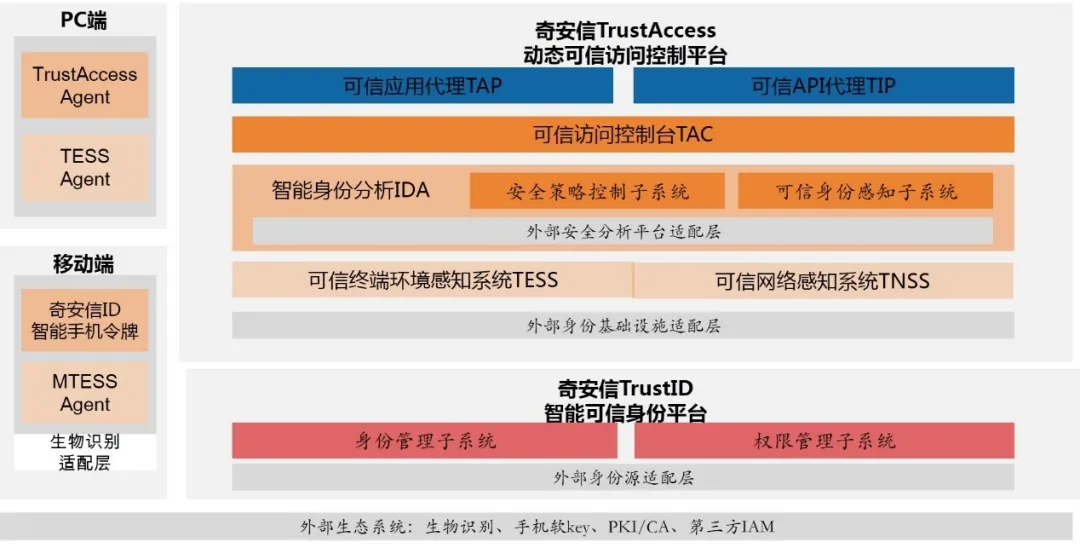

奇安信零信任安全解決方案主要包括:奇安信TrustAccess動態可信訪問控制平台、奇安信TrustID智能可信身份平台、奇安信ID智能手機令牌及各種終端Agent組成,如下圖所示。

奇安信零信任安全解決方案中,動態可信訪問控制平台和智能可信身份平台邏輯上進行解耦,當客户現有身份安全基礎設施滿足零信任架構要求的情況下,可以不用部署智能可信身份平台,通過利舊降低建設成本。

圖 奇安信零信任安全解決方案

奇安信零信任安全解決方案在零信任參考架構的基礎上對產品組件進行了拆分和擴展,但在總體架構上保持了高度一致,將其產品組件映射到零信任參考架構如下圖所示:

圖 奇安信零信任安全解決方案與參考架構的關係

另外,奇安信零信任安全解決方案和奇安信豐富的安全產品和平台之間可以實現聯動,比如奇安信的移動安全解決方案、數據安全解決方案以及雲安全管理平台等。

典型應用場景

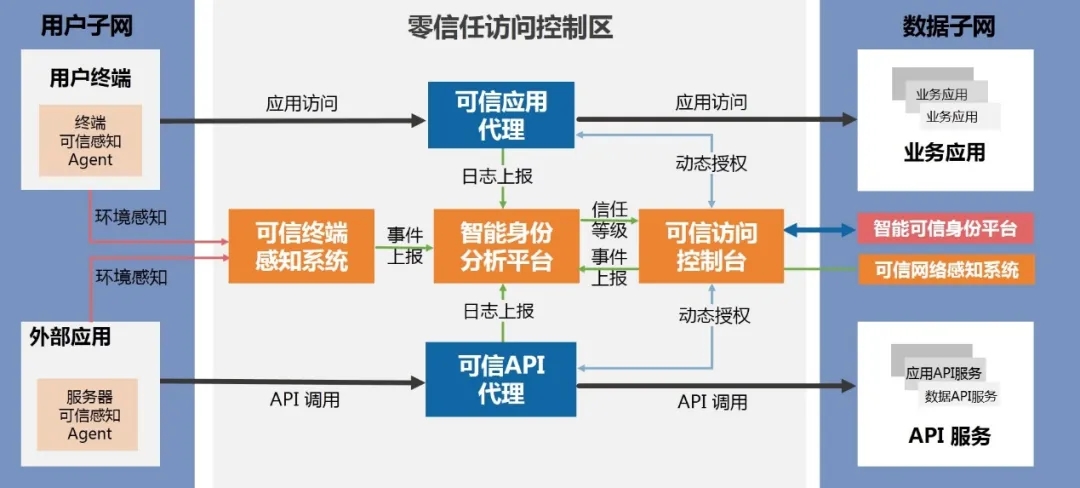

下面以一個典型應用場景為例,描述奇安信零信任安全解決方案的邏輯原理。此應用場景數據子網需要保護的資源包括業務應用和API服務,用户/外部平台子網的用户終端需要訪問業務應用,外部應用需要通過接口調用API服務,方案邏輯圖如下圖所示。

圖 典型場景方案

在此方案中,通過在用户子網和數據子網之間部署邏輯的零信任訪問控制區構建端到端的零信任解決方案。通過可信應用代理接管所有的用户終端業務訪問請求,通過可信API代理接管所有的外部應用API調用請求,所有的訪問請求通過可信訪問控制枱進行身份驗證及動態授權。

可信終端感知系統持續對終端進行感知和評估,可信網絡感知系統持續對網絡流量進行感知和評估,並生成安全事件上報至智能身份分析平台,智能身份分析平台綜合訪問日誌信息、安全事件信息、身份與權限信息進行信息關鍵和信任評估,為可信訪問控制枱輸出信任等級作為權限判定或撤銷的依據。

3 零信任遷移方法論

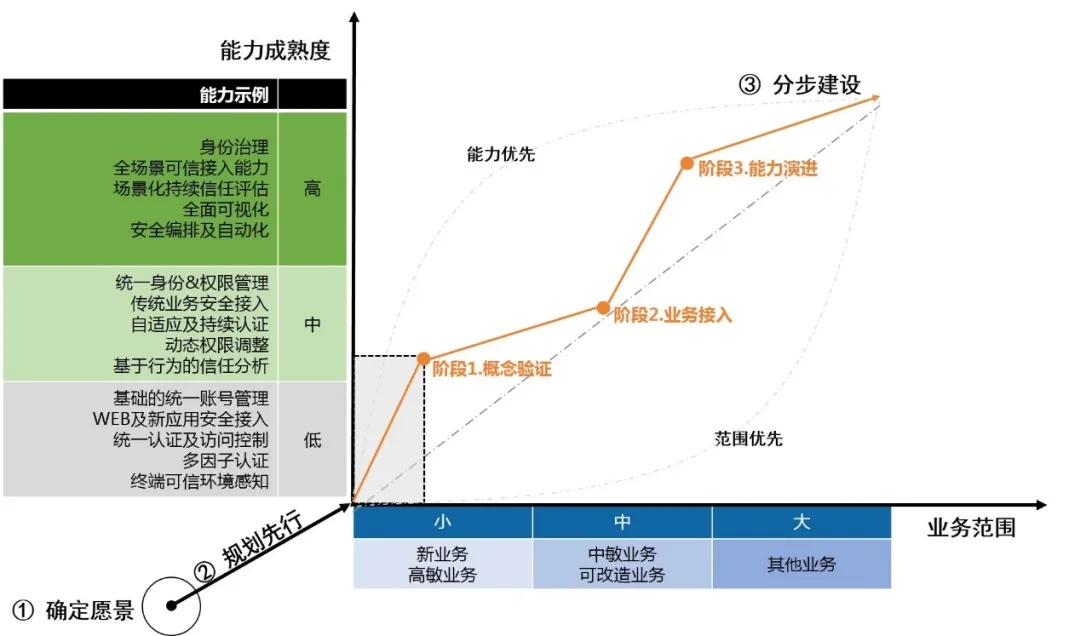

零信任架構作為一種全新的安全架構,和企業現有的業務情況、安全能力、組織架構都有一定的關係,零信任遷移不可能一蹴而就,需要遵循一定的方法論,結合企業現狀,統一目標和願景後進行妥善規劃並分步建設。

圖 零信任遷移方法

確定願景

零信任的建設和運營需要企業各干係方積極參與,可能涉及到安全部門、業務開發部門、IT技術服務部門和IT運營部門等。企業數字化轉型的關鍵決策者應該將基於零信任的新一代安全架構上升到戰略層面,確定統一的願景,建議成立專門的組織(或虛擬組織)並指派具有足夠權限的人作為負責人進行零信任遷移工作的整體推進,建議至少由CIO/CSO或CISO級別的人員在公司高層決策者的支持下推動零信任項目。

規劃先行

規劃的目的在於釐清形狀,確定路徑。對於零信任架構而言,需要從兩個維度進行梳理和評估,一是能力成熟度,二是業務範圍維度。企業需要評估當前具備的安全能力,並基於風險、安全預算、合規要求等信息,確定安全能力建設的優先級。一般來説新建業務和核心業務作為第一優先級考慮。

分步建設

根據規劃的思路導向,建設階段的劃分依各企業而各有不同。如果是能力優先型建設思路,需要針對少量的業務構建從低到高的能力,通過局部業務場景驗證零信任的完整能力,然後逐步遷移更多的業務。

首先在一個較小業務範圍內,構建中等的零信任安全能力,對整體方案進行驗證;方案驗證完成後,對驗證過程的一些局部優化點進行能力優化,並同時遷入更多的業務進一步驗證方案並發現新的安全需求;最後,基於驗證結果規劃後續能力演進階段,逐步有序的提升各方面的零信任能力。