奇安信發佈《2020上半年網絡安全應急響應分析報告》

釋出日期:2020-08-18 作者:奇安信

近日,奇安信安服團隊正式對外發布了《2020上半年網絡安全應急響應分析報告》。

報告顯示,政府部門、醫療衞生和事業單位三大行業的辦公終端和業務服務器是上半年攻擊者的主要目標,攻擊手段多以竊取重要數據、擾亂業務正常運營為主。上半年,出於各種意圖的網絡安全攻擊從未停止,攻擊對象也更具針對性。報告顯示,政府部門、醫療衞生和事業單位三大行業的辦公終端和業務服務器是上半年攻擊者的主要目標,攻擊手段多以竊取重要數據、擾亂業務正常運營為主。上半年,出於各種意圖的網絡安全攻擊從未停止,攻擊對象也更具針對性。

1、內部隱患是導致網絡安全事件的主因

2020年上半年,應急響應事件發生的主要原因除系統、網絡環境存在漏洞外,大概率的網絡安全事件主要歸結為內部問題,如內部員工的不規範操作、內部人員數據泄露、隨意轉發重要資料導致信息泄露等。

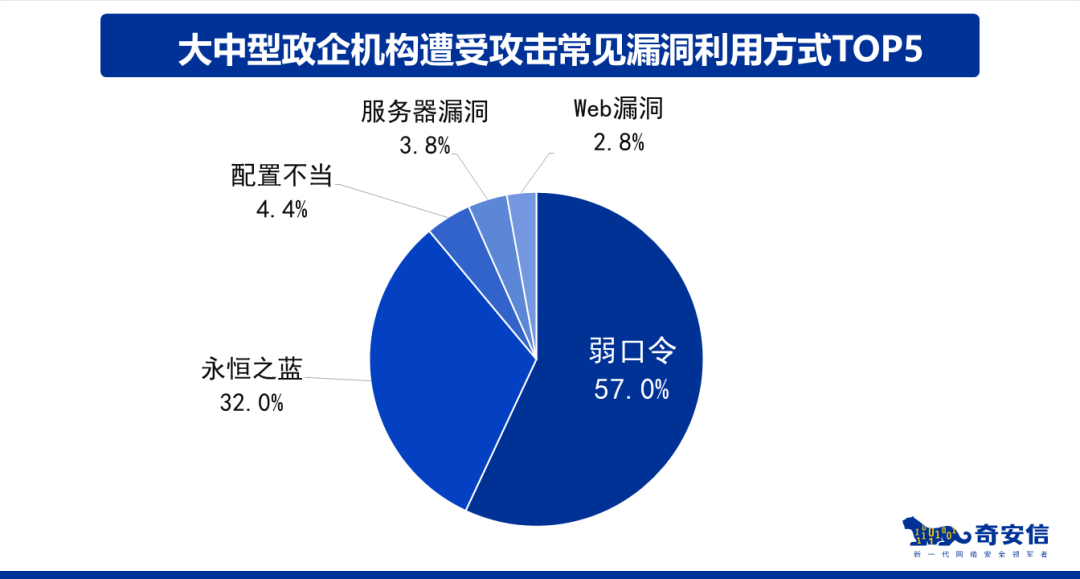

根據報告統計數據顯示,在上半年應急響應事件攻擊類型中,發現弱口令、永恆之藍漏洞是大中型政企機構被攻陷的重要原因,其次,服務器配置不當、服務器漏洞也經常作為攻擊者日常利用的攻擊手段。

弱口令、永恆之藍漏洞需要引起政企機構關注,全面的安全管理策略、內部漏洞檢測和日常修復動作不容忽視。

除弱口令、永恆之藍漏洞以及服務器漏洞外,Web漏洞常見如:任意文件上傳、SQL注入、JAVA反序列化也是攻擊者最常利用的漏洞。政企機構應加大內部巡檢力度,定期對設備、終端進行漏洞掃描、修復。定期更換服務器、終端登錄密碼、加大密碼複雜度,不給攻擊者任何可乘之機。

2、政府部門、醫療衞生和事業單位成安全事件重災區

從上半年的行業現狀分析來看,攻擊者的攻擊對象主要分佈於政府機構、事業單位以及醫療行業,接近半數的應急事件均發生於上述三個行業。

與此同時,在安全事件發現分析中,有41.7%的政府機構和企業在被攻擊者勒索後才發現被攻擊,另有6.2%的安全攻擊事件政府機構和企業是在收到監管機構及第三方平台通報才得知已被攻擊。

與此同時,在安全事件發現分析中,有41.7%的政府機構和企業在被攻擊者勒索後才發現被攻擊,另有6.2%的安全攻擊事件政府機構和企業是在收到監管機構及第三方平台通報才得知已被攻擊。

從41.7%被攻擊者勒索才發現事件可以看出,大中型政企機構仍然普遍缺乏足夠的安全監測能力,很難自主發現那些隱蔽性較強的網絡威脅。外部通報形式的發現方式佔據了6.2%的比例,也從側面反映出政企機構網絡安全建設仍需持續完善,內部網絡安全監測能力仍然有待提高。

從41.7%被攻擊者勒索才發現事件可以看出,大中型政企機構仍然普遍缺乏足夠的安全監測能力,很難自主發現那些隱蔽性較強的網絡威脅。外部通報形式的發現方式佔據了6.2%的比例,也從側面反映出政企機構網絡安全建設仍需持續完善,內部網絡安全監測能力仍然有待提高。

3、勒索病毒是影響醫療衞生行業網絡安全的重要原因

上半年,由於抗擊疫情的工作,醫療衞生行業成為各方關注的焦點。在此次報告中,針對醫療衞生行業的應急響應情況進行了專題分析。

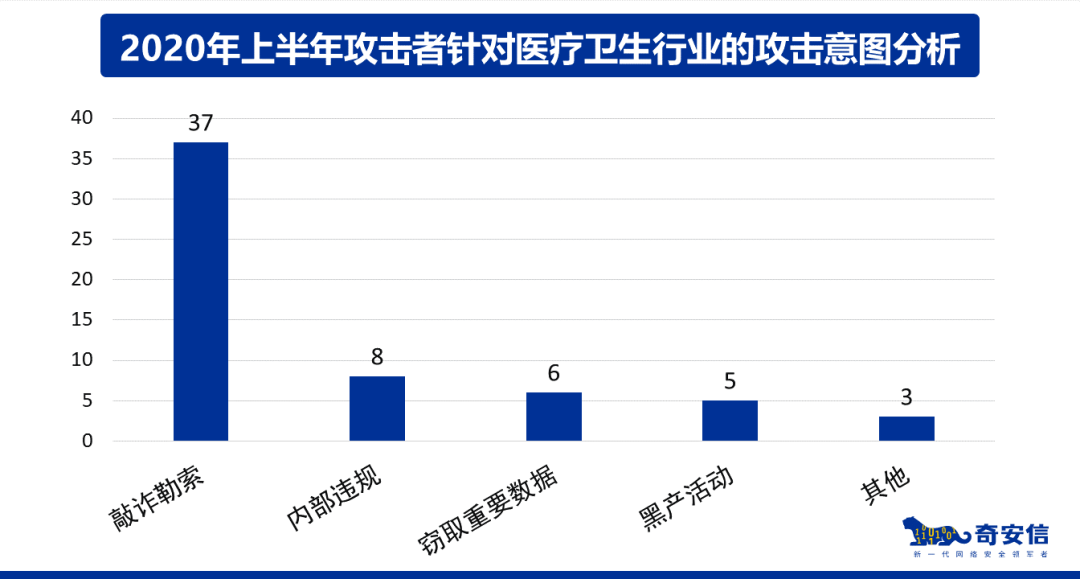

雖然,上半年由於受疫情的影響,大部分政企機構的生產活動處於暫停或半暫停狀態,客觀上減少了安全事故的發生率。但是針對醫療衞生行業的網絡攻擊事件仍舊存在。報告顯示,上半年,攻擊者針對醫療衞生行業的攻擊意圖主要是敲詐勒索,牟取暴利。

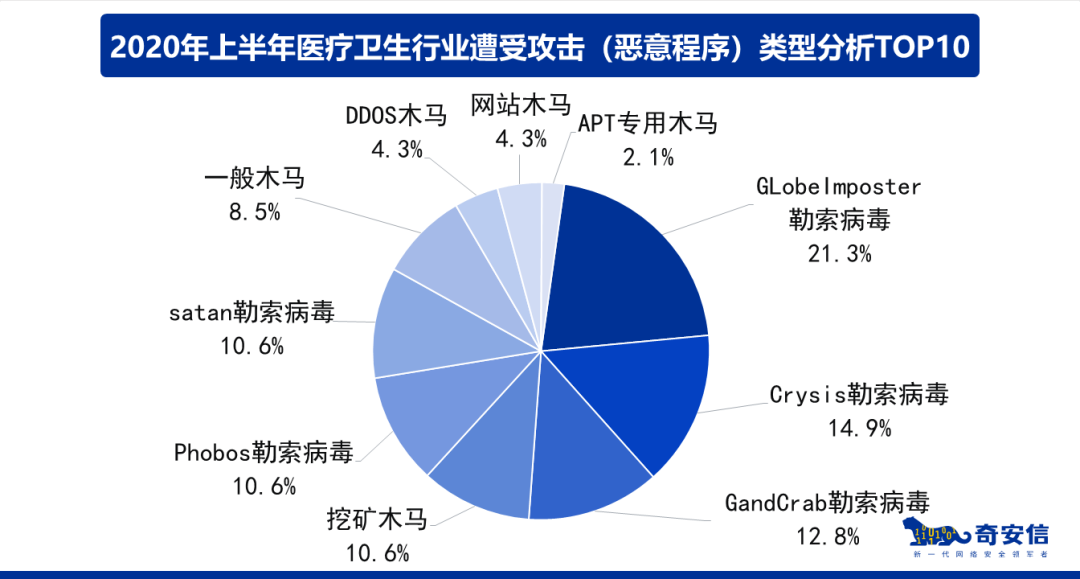

在上半年醫療衞生行業安全事件中,最常見的惡意程序是勒索病毒70.2%、挖礦木馬10.6%以及一般木馬8.5%。其中勒索病毒多以GlobeImposter勒索病毒及其變種病毒較多。

在上半年醫療衞生行業安全事件中,最常見的惡意程序是勒索病毒70.2%、挖礦木馬10.6%以及一般木馬8.5%。其中勒索病毒多以GlobeImposter勒索病毒及其變種病毒較多。

疫情防控工作下,政企機構應更好地反思自身網絡安全環境存在的弊端,審視當下網絡安全治理是否滿足國家網絡安全治理要求。

疫情防控工作下,政企機構應更好地反思自身網絡安全環境存在的弊端,審視當下網絡安全治理是否滿足國家網絡安全治理要求。

進一步推動和完善網絡安全應急響應預案和演練工作,對突發事件及時做出響應和處置,避免突發事件擴大、升級,最大限度地減少突發事件造成的損失和影響。

完善應急響應預案和演練機制仍然是大中型政企機構日常管理運營的重要工作之一。