賠本買賣還是另有隱情:一場針對美國頂級安全公司的APT攻擊

釋出日期:2020-12-09 作者:奇安信

12月8日,美國頂級安全公司火眼發佈通告稱,公司網絡被“擁有一流網絡攻擊能力”的國家黑客組織所突破。攻擊組織利用前所未有的技術組合,滲透進入火眼公司內網,盜取了火眼的網絡武器庫——紅隊測試工具,可被用於在世界範圍內入侵高價值的目標。

《紐約時報》甚至將這一事件稱為:自2016年美國國家安全局(NSA)網絡武器被竊取以來,已發現的最大規模網絡武器盜竊事件。微軟安全架構師也認為此次事件堪比方程式組織被攻擊。

通過對火眼被攻擊事件的研究,奇安信CERT安全專家發現:除非另有隱情,這次的APT攻擊很可能是一場“賠本買賣”——這場國家級黑客組織花費巨大技術成本進行的APT攻擊,可能沒有達到獲取高價值信息的戰略目標,不排除捲土重來的可能。

高成本的國家級黑客攻擊

對此次事件所展示的攻擊能力,火眼首席執行官凱文·曼迪亞(Kevin Mandia)甚至用其25年所遭遇的頂級攻擊來形容:

從攻擊者的行為、操作的隱蔽性和使用的技術來看,整個過程可以説是對火眼公司量身定製,攻擊的背後無疑是國家背景的黑客組織。

在本輪攻擊中,黑客竭盡所能隱藏起自己的行跡:他們創建了數千個互聯網協議地址,其中不少是美國本土地址,而且此前從未被用於實際攻擊。利用這些地址,黑客幾乎可以徹底隱藏在燈影之下。

凱文·曼迪亞指出,攻擊方似乎在“攻擊行動”方面接受過嚴格的訓練,表現出極強的“紀律性與專注度”。行動隱秘且使用了應對安全工具和取證檢查的多種方法。谷歌、微軟及其他參與網絡安全調查的企業也表示,其中涉及不少此前從未出現過的技術。

此次攻擊引起了FBI的介入調查。FBI確認稱此次黑客入侵確實屬於國家支持行動,但並沒有挑明具體是哪個國家。FBI網絡部門副主任Matt Gorham提到,“FBI正在介入調查。初步跡象表明,攻擊者的攻擊水平與技術成熟度堪與民族國家比肩。” 根據FBI隨後將案件移交給對俄專家的行為可以推測,攻擊方可能來自俄方。

黑客組織的戰略目標可能並未實現

分析一場APT攻擊,至少分為戰略、戰術和技術三個層次,從技術和戰術層面來説,黑客組織投入了高額成本,也獲得了攻擊活動的勝利,但戰略意圖如果僅僅是為了竊取現在公開的這一網絡武器庫,顯得經不起推敲。

與NSA泄露的專門網絡武器不同,此次火眼外泄的紅隊工具由惡意軟件構成,主要包括用於自動偵察的簡單腳本,以及類似於 CobaltStrike 和 Metasploit 等公開技術的整個框架,供火眼進行各類攻擊模擬,並沒有 0day 漏洞。

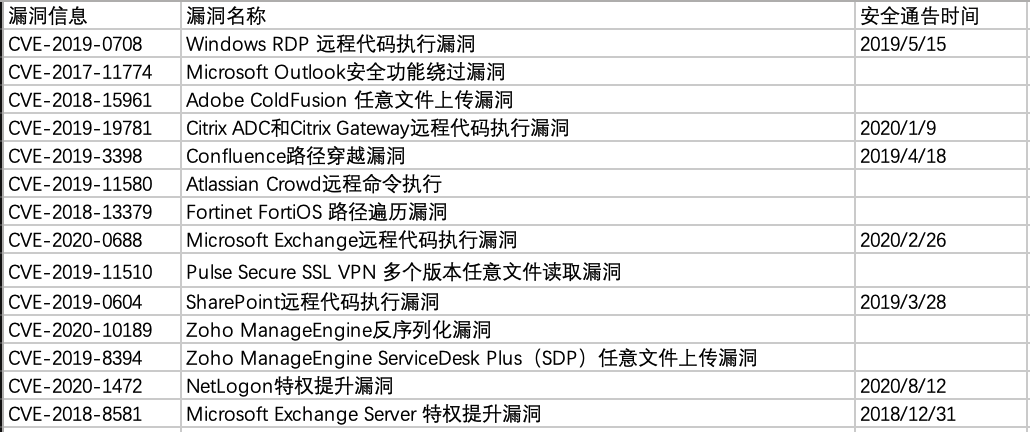

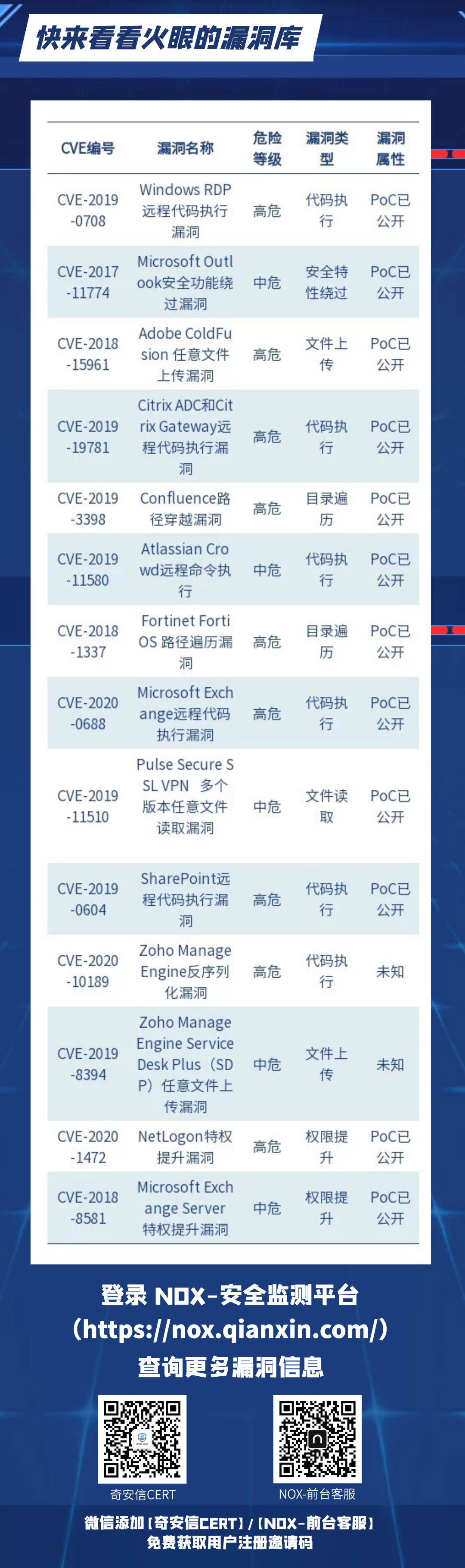

奇安信CERT安全專家發現:所泄露的工具包括從簡單的自動化腳本到複雜如 Cobalt Strike/Metasploit 的攻擊類框架。通過對火眼於 red_team_tool_countermeasures 倉庫中發佈的各檢測規則文件與清單文件內容進行甄別發現:多數可明確識別的工具為開源工具(或其修改版本)及擁有常規功能的工具,未見明顯的高能力、高價值、高危險性的私有工具、攻擊框架。所涉及的漏洞中,60%以上的漏洞,奇安信CERT均已發佈過安全通報;剩餘漏洞影響到的軟件、平台在國內較為罕見,其實際的威脅完全可以忽略。

奇安信威脅情報中心也基於火眼發佈的文件,從奇安信樣本庫中進行了掃描,發現火眼的紅隊會模仿其他APT組織的攻擊手法進行攻擊。