2020年最嚴重APT供應鏈攻擊事件:影響全球,中國不是主要目標

釋出日期:2020-12-14 作者:奇安信

12月14日,據路透社和《華盛頓郵報》報道,知名IT公司SolarWinds旗下的Orion網絡監控軟件更新服務器遭黑客入侵併植入惡意代碼,導致美國財政部、商務部等多個政府機構用户受到長期入侵和監視,甚至可能與上週曝出的FireEye網絡武器庫被盜事件有關。美國國家安全委員會甚至因此在上週六召開緊急會議。

我國不是此次APT攻擊的戰略目標

根據奇安信CERT的初步分析,國內相關的DNS請求量很少,據此可以判斷,此次APT攻擊不是針對我國。

但奇安信CERT的專家rem4x@A-TEAM提醒,目前SolarWinds官網的更新軟件仍未修復。該公司在3-6月期間發佈的受影響具體版本包括Orion 2019.4-2020.2.1。

一場具有極大戰略意圖的攻擊

奇安信CERT安全專家rem4x@A-TEAM認為,這是一場足以影響全世界大型機構的軟件供應鏈攻擊,具有極大的戰略意圖。

本次攻擊者入侵的SolarWinds是全球流行的網絡管理軟件,客户羣體覆蓋了大量重要機構和超過9成的世界500強企業,在全球的機構用户超過30萬家。根據該公司網站的介紹,其中包括美國軍方的五大軍種(海軍、陸軍、空軍、美國海軍陸戰隊、太空軍)、五角大樓、美國國務院、美國司法部、美國國家航空航天局,總統辦公室和國家安全局等軍政司法機構。此外,美國十大電信公司也使用SolarWinds的產品。

奇安信CERT安全專家rem4x@A-TEAM通過分析發現,被污染的SolarWinds軟件帶有該公司簽名,這表示該公司內部可能已經被黑客完全控制。

通過污染這個軟件,APT組織直接攻擊目標機構的網絡管理員,獲得網絡設備賬號及管理權限、IT基礎設施及管理權限,以及業務系統與數據庫的最高權限,從而實現暢通無阻的內部網絡訪問,具備長期的匿名網絡接入能力,以及越過內部安全等級防護的權限,從而達到長期控制目標、竊取核心數據的目的。

因此,可以判斷,該APT組織的此次供應鏈攻擊,具有極大的戰略意圖,可能是為了長期控制某些重要目標,或者獲取足以長期活動的憑據。

供應鏈攻擊呈現顯著上升趨勢

12月1日,美國防部的供應鏈網絡安全標準正式生效。

現在,軟件供應鏈攻擊已經成為黑客攻擊的重要突破口。在政企機構報告的直接攻擊減少的同時,通過供應鏈發起的“間接攻擊”卻呈上升趨勢。

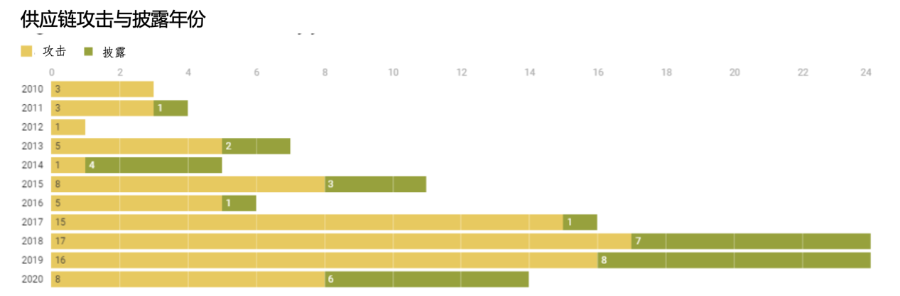

據知名智庫“大西洋理事會”發佈的報告,2010-2020年的10年間的公開報道中,具有較高影響力的軟件供應鏈攻擊和泄露事件呈現逐年遞增趨勢。

從實戰經驗看,供應鏈攻擊成常見的安全短板

從奇安信的實戰經驗看,供應鏈攻擊也開始成為國內常見的安全短板。

截至2020年11月,奇安信今年共組織、參與244場攻防演習,拿下了1900餘個目標系統,這些系統中,攻擊行為與供應鏈相關的近200個。

例如,某金融機構因為供應商的源代碼泄露,導致數據中心管理平台、業務系統被控制。

▪通過信息採集,發現某科技公司是銀行系統的提供商,通過常規攻擊手段獲取到源代碼;

▪通過源代碼分析0day漏洞,入侵到某金融機構;

▪以此為跳板,橫向滲透拿下數據中心管理平台;

▪通過平台反向給辦公終端掛馬,控制辦公終端,嘗試進一步橫向滲透。

通過漏洞,控制正在調試代碼的開發人員辦公終端。

通過瀏覽器歷史記錄直接登錄目標系統。

目前,我國主要的信息化系統的軟硬件核心技術對歐美的依賴程度還比較高,比如處理器、操作系統、數據庫、中間件等。現階段,供應鏈安全是我們面臨的重要挑戰。

鑑於事件的嚴重性,奇安信集團快速啓動應急響應聯合團隊,由威脅情報中心、奇安信技術研究院、奇安信CERT組成的聯合響應團隊從多方面為國內用户提供支撐,包括事件進展監控、數據檢測、樣本分析、客户服務、專殺工具開發。

目前,奇安信已針對受污染版本推出了專殺工具,可在官網下載。

如有需要可聯繫 ti_support@qianxin.com