“奇”跡2020 | 奇安信奧運標準讓威脅情報運營快一步

釋出日期:2020-12-30 作者:奇安信

據國際權威諮詢機構Gartner統計,2019年使用商業威脅情報的組織比例接近10%,這比2017年不到1%的比例提升相當明顯。而到2022年,將有20% 的大型企業會使用商業威脅情報。如果加上開源威脅情報,這一比例將會更高。

但威脅情報能力建設絕非一蹴而就。作為北京2022年冬奧會和冬殘奧會網絡安全服務和殺毒軟件官方贊助商,奇安信旗下擁有國內首個商用的威脅情報中心,始終致力於幫助政企客户構建威脅情報運營閉環,降低威脅情報應用門檻,讓威脅情報的生產、共享以及應用全生命週期的運營,都以奧運的標準更快一步。

回顧2020年,奇安信威脅情報中心成績斐然:

1.技術研發:發佈QOWL貓頭鷹反病毒引擎、QTDE威脅情報檢測引擎SDK,RAS高級威脅檢測引擎,大幅提升威脅的發現能力;

2.安全運行:提出“情報內生”理念,將安全能力下沉到客户側,構成企業自身的威脅情生產和應用能力;

3.生態合作:發佈“TI INSIDE計劃”,賦能生態合作伙伴,提升整個行業防禦基線;

4.威脅狩獵:幫助國家部委、政企客户處置近百起境外APT攻擊事件;

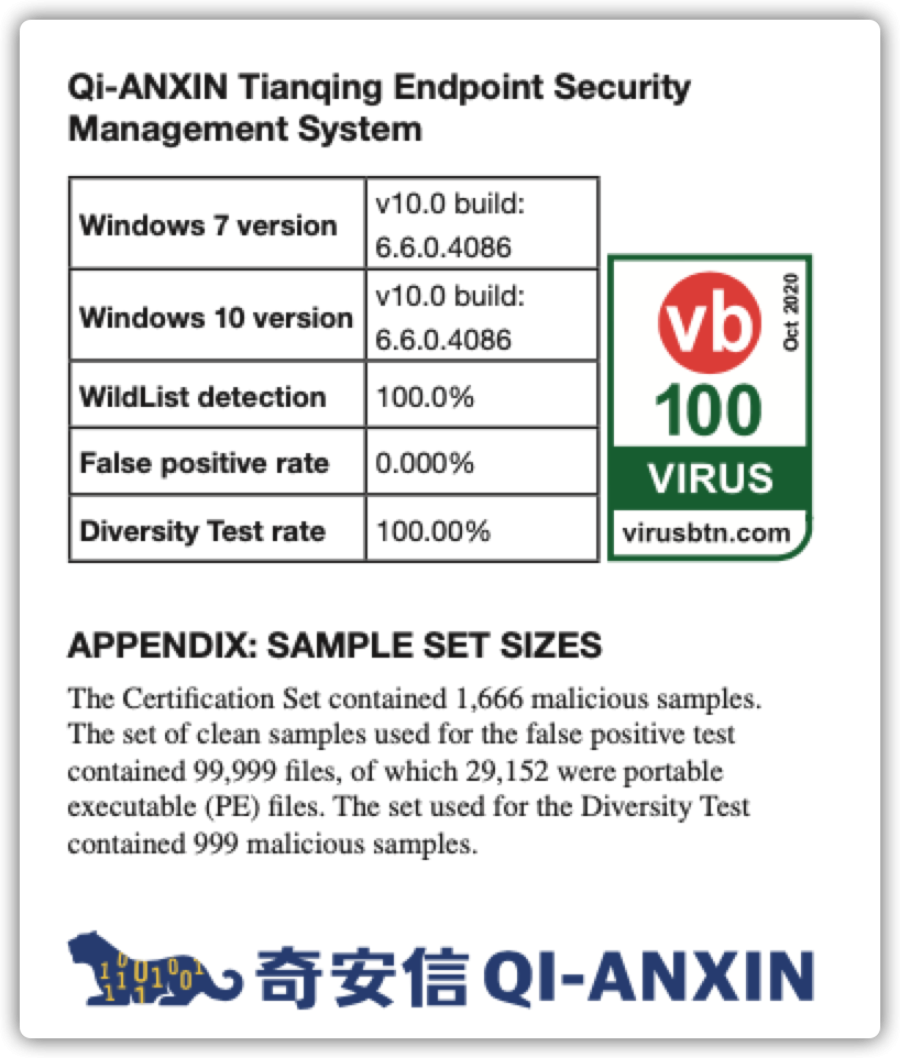

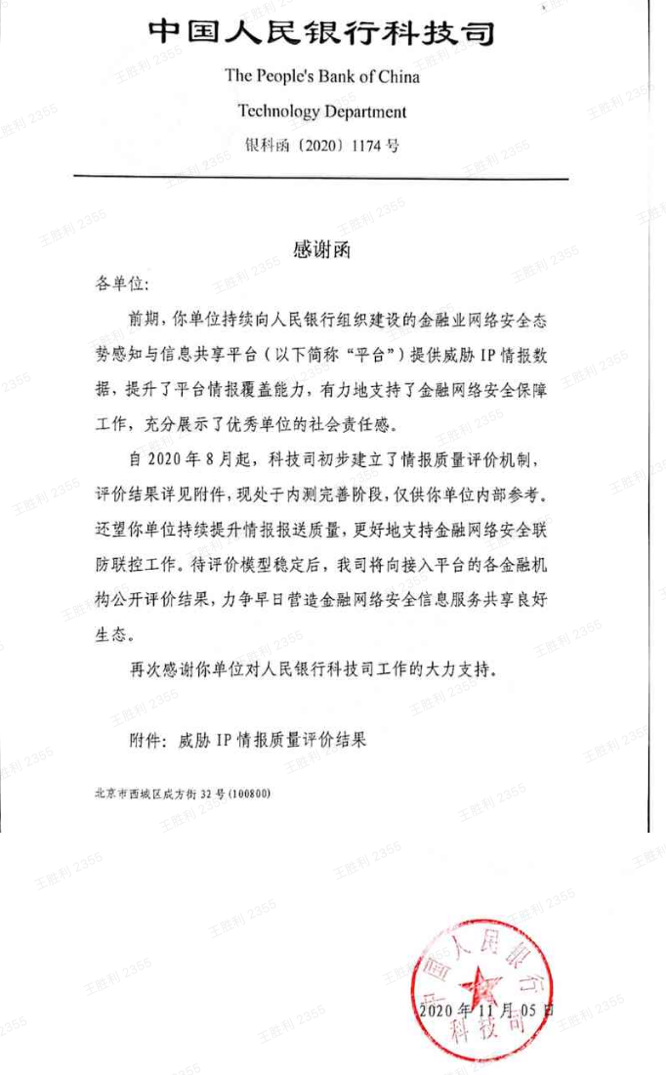

5.市場拓展:榮獲IDC、Forrester、人民銀行等多家諮詢機構和行業客户的高度認可。

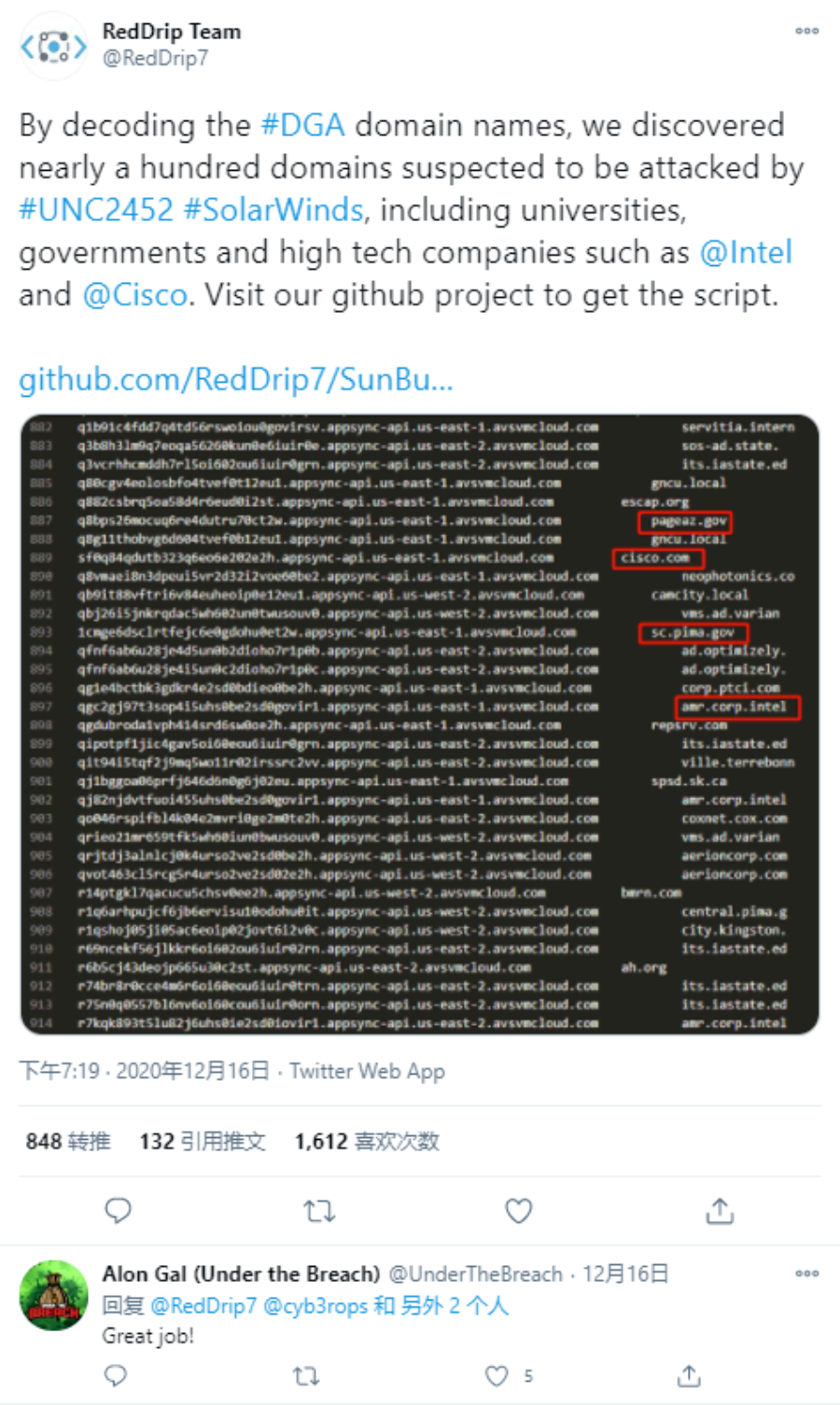

在年底的一系列重大安全事件中,奇安信威脅情報中心表現搶眼。在FireEye紅隊武器庫泄露事件中,第一時間收集拓展了全面的失陷情報(IOC)數據;SolarWinds軟件供應鏈攻擊事件中,在全球範圍內率先發布了基於DNS數據解碼的攻擊影響面研究成果,被業界爭相引用。

率先提出“情報內生”理念 情報生產快一步

經過數年的發展,威脅情報在高級威脅檢測與響應、APT組織追蹤中起到的作用已經難以替代。但到目前為止,不論政企機構是連接雲端的威脅情報,還是部署本地的威脅情報平台,其本質上都主要以消費外部商業威脅情報數據為主。

根據SANS調研的數據顯示,超過60%的企業並不具備基於本地數據生產威脅情報的能力。

2020年1月3日,奇安信在奇智威脅情報峯會上,正式提出了“情報內生”的理念。

奇安信集團總裁吳雲坤在會上表示,面對組織化的網絡攻擊手段,沒有打不透的牆,信息化系統需要內生安全體系保障,基於數據驅動安全的理念,建立起能力導向的網絡安全體系。

作為積極防禦的關鍵,威脅情報在網絡安全體系的建設中發揮着重要作用。威脅情報驅動的威脅運營是一個運行閉環,要嵌入到信息化流程中並作用於積極防禦,建立自身的情報生產和消費能力,挖掘出潛在和未知威脅,並及時有效的彌補防禦弱點。

圖 奇安信集團總裁吳雲坤

發佈“TI INSIDE”計劃情報 生態合作快一步

情報內生固然是威脅情報的必由之路。但在實戰化攻防環境下,對於很多組織機構而言,門檻較高。

6月29日,奇安信正式發佈“TI INSIDE計劃”,把威脅情報中心多年來的數據積累、技術、能力、專家,尤其是威脅情報實戰經驗固化形成開發SDK,服務於行業客户和生態合作伙伴,從而有效降低用户側威脅情報消費門檻,讓威脅情報應用的行業生態合作也快一步。

推出多款檢測引擎 情報檢測快一步

據奇安信威脅情報中心發佈的《全球高級持續性威脅(APT)2020年中報告》顯示,今年上半年,超過10個APT組織在攻擊過程中利用到了疫情的話題,主要包括海蓮花、毒雲藤、摩訶草等,攻擊目標除了部委、軍事、科研院所等,還包括了大量的醫療、疾控、衞健等機構,涉及的受攻擊單位有20多個。放眼全年,奇安信紅雨滴高級威脅(APT)分析團隊幫助國家部委、政企客户客户,完成了近百起境外APT團伙攻擊的檢測分析和處置工作,如下的典型案例體現了奇安信威脅情報中心在APT攻擊防禦方面的中堅作用:

1)多起涉及國內A股上市公司的軟件產品供應鏈攻擊;

2)涉及國內數個安全公司的安全產品0day漏洞、數字證書等被境外APT團伙利用的捕獲;

4)從某客户被APT攻擊而溯源到某國產防病毒軟件控制枱存在0day漏洞,被攻擊者成功利用持久化,並用於精準下發遠控木馬;

5)首次在沿海地區某央企內網發現毒雲藤、海蓮花、蔓靈花等APT組織新特種木馬樣本;

6)發現微軟數字簽名欺騙漏洞(CVE-2020-16922),同時發現境外APT團伙在野利用該漏洞;

所有這一切都依託於奇安信威脅情報中心多年來持續打造的強大監測、分析和響應能力。

今年2月,奇安信威脅情報高對抗雲沙箱被Google VirusTotal集成,在VirusTotal全球知名安全機構研發的數十款沙箱對比評測中,奇安信威脅情報高對抗雲沙箱表現出了極其突出的威脅檢測能力。同時在奇安信內部錫安平台每天處理600萬+的增量樣本,為奇安信威脅情報生產和運營做出了重要貢獻。