“格格病毒”潛伏十餘年發威 上半年還將“爆炸”19次

釋出日期:2021-01-14 作者:奇安信

一個出現在十餘年前,通過U盤和文件共享等“古老”方式傳播的老病毒,竟在1月13日突然發作,並影響了大量電腦,導致用户數據丟失等嚴重後果。這不能不説是2021年開年以來網絡安全行業最讓人“大跌眼鏡”的病毒發作事件。

這個老病毒就是奇安信CERT於1月13日監測到的“格格病毒(incaseformat)”,該病毒在1月13日首次發作,表現為電腦中招後,除系統C盤以外其他文件全部被刪除,已安裝天擎用户不受任何影響。

由於該病毒隱蔽性強,難以根除,奇安信強烈建議客户“應檢盡檢”,全面在終端上安裝天擎等集中式安全管理軟件,構築無死角的防線。

潛伏十餘年 今朝突發威 上半年還將發作19次

中國有句古話叫“君子報仇,十年不晚”,奇安信安全團隊發現,這個病毒最早出現在2010年之前,是一個擁有十幾年“高齡”的老病毒,一般沒有安裝殺毒軟件的電腦才會中招。奇安信將其命名為“格格病毒”。奇安信安全專家給了這個病毒一個形象的比喻,它類似於“定時炸彈”,而且是延時超過10年的定時炸彈,潛伏在未安裝殺毒軟件或誤將該病毒添加至信任區的終端中,選擇在特定的時間內突然發作,堪稱病毒屆的“耐心帝”。該病毒破壞性極大,中招的用户電腦一旦開機,除了系統盤之外,其他磁盤所有文件都會被刪除,造成數據丟失等嚴重危害。

奇安信 CERT將該病毒風險評級為“高危”,風險等級定位“藍色”(一般事件)。根據樣本分析,奇安信發現,2021年1月13日之後,到了定時日期,存活病毒還會再次發作,最近的一次發作日期是 2021年1月23日,後續在2021年上半年還至少有這些發作日期:

揭開格格病毒“超長潛伏”和頻繁發作之謎

“格格病毒”之所以在安全圈內掀起軒然大波,不僅僅是因為它的殺傷力大,最核心是因為該病毒比較異類, 尤其是“超長潛伏”和頻繁發作可以説是前所未見。

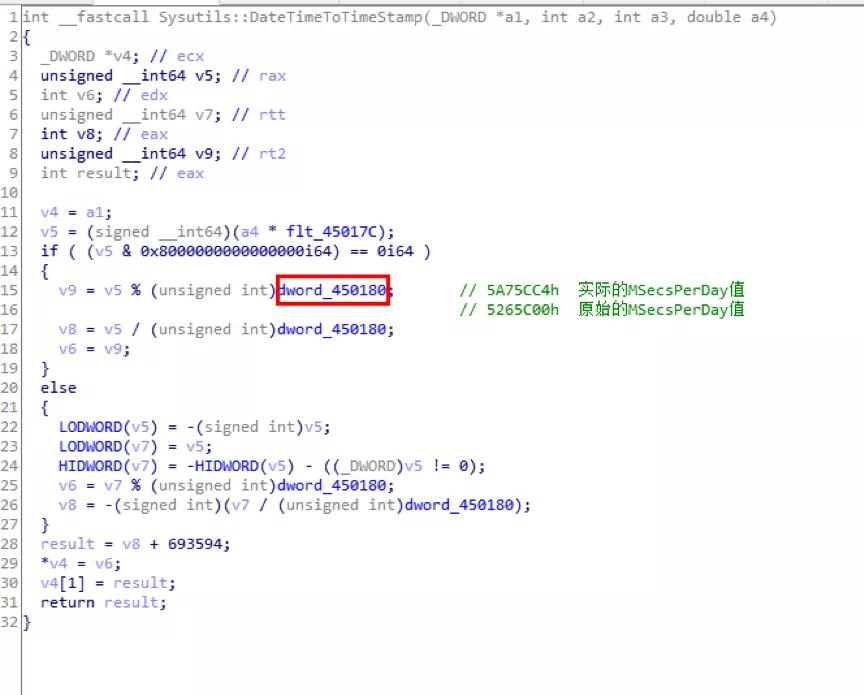

為何該病毒十一年前就出現,近日才發作?經過反病毒專家分析,該病毒之所以超延遲發作,是因為程序中的一處bug所致。由於該程序在轉換時間戳的過程中使用的DateTimeToTimeStamp 函數所依賴的MSecsPerDay變量值有誤,導致獲取的系統時間錯誤。2021年1月13日被程序錯誤的計算為2010年4月1日,首次觸發設置的時間炸彈。

可以發現,使用程序的實際MSecsPerDay變量值計算出,後續還會觸發時間炸彈:除了1月13日之外,未來還有2021年1月23日,2021年2月4日,2021年2月13日,2021年2月15日等。大概每月發作4次左右,僅2021年上半年,還將發作19次,頻率非常密集。

反病毒專家還發現,該病毒U盤隱藏正常文件夾,並替換為同名樣本母體,運行後拷貝副本至C:\windows\tsay.exe、C:\windows\ttry.exe,繼而創建名為註冊表啓動項。感染病毒的電腦用户,重啓後啓動項中的母體文件運行,並刪除系統盤以外盤符所有文件,然後釋放大小為0kb的文件incaseformat.txt。

根據對該病毒的綜合研判,奇安信將其歸納了四大特徵:

一是傳播性較強:主要通過U盤和網絡共享等文件介質傳播,沒有網絡傳播性,沒有利用漏洞進行橫向移動的行為;

二是較難根除:由於具備蠕蟲性的感染能力,一旦在局域網內出現,除非進行大規模無死角的全網殺毒,很難將病毒徹底根除;

三是潛伏性很強:對於未安裝殺毒軟件或誤將該病毒加入信任區的終端,可以長期潛伏,直到指定日期發作;

四是破壞性非常強:一旦發作將會刪除硬盤上的所有文件,造成不可逆的損失。

借鑑新冠防疫理念 奇安信發起“掃雷行動”呼籲用户應檢盡檢

人們在與新冠病毒的長期鬥爭中,積累了豐富的防治經驗。同樣,奇安信專家認為,“格格病毒”所具備的四個特徵,和當前正在肆虐的新冠病毒,有諸多相似之處。因此,對於格格病毒的後續處置,可以充分借鑑新冠病毒的處理方式。

第一步是“戴好口罩”

從關口切斷病毒感染的路徑。具體在IT環境中,就是需要管理好U盤等移動存儲介質和文件共享的使用,核心是提升終端用户的安全意識。

第二步是“注射疫苗”

加強自身免疫力才能不受感染。安裝殺毒軟件,更新病毒庫,並清理殺毒軟件的信任區,由於是老病毒,殺毒軟件可以幾乎100%地進行免疫。根據前期排查,“加入信任區”往往是殺毒軟件沒有有效清理掉這個病毒的原因。

第三步是“應檢盡檢”

這也是當前阻擊新冠病毒最有效、最普遍的方式。奇安信建議廣大客户,對於局域網內的機器,應該啓動全網的快速掃描,對於沒有安裝企業級殺毒軟件的單機使用專殺工具進行檢測和查殺,確保發現局域網內隱蔽的病毒,防止它再繼續感染其他的設備。

第四步是“及時救治”

對已感染電腦,最大程度挽回損失。對於不慎感染的終端,推薦用户使用奇安信天擎進行全盤查殺。尚未安裝的奇安信天擎的用户,可以使用奇安信“格格病毒”(incaseformat)專殺工具,對系統進行全盤掃描,並清除病毒。清理完病毒之後嘗試使用專業數據恢復工具或尋找第三方專業公司進行數據恢復。奇安信建議客户在明確的下一次發病日期之前,立即啓動對全網的清理工作,將病毒清理乾淨,避免造成損失。

“該病毒和當下的新冠病毒類似,很容易藏某些不易發現的死角,緊靠單個個體的查殺很難根除,所以需要客户在終端上全面覆蓋集中式安全管理軟件,實現徹底根除。”奇安信安全專家表示。

1月14日,針對醫療等行業客户,奇安信推出了代號為“掃雷行動”的專項行動計劃,其中包括為客户提供檢測工具、提供3個月天擎使用授權、提供免費響應服務等等。目標是通過拉網式排查,本着應檢盡檢的原則,徹底根除該病毒的影響,避免1月23日及以後的病毒發作時間點,再有用户中招。