客服小姐姐能有什麼壞心思呢?竟然對她進行社工釣魚

釋出日期:2021-02-03 作者:奇安信

本文根據Z-TEAM實戰攻防演習真實案例整理

2020年年末,某大型特種設備製造企業生產車間內,集團領導正在視察,有那麼幾分鐘,他望着安全生產的橫幅有些出神。

老闆:你負責採購的網絡安全設備怎麼樣了?

老闆扭過頭去看向了網絡安全負責人老汪。

"上個月最後一批工控防火牆已經到位了,他們交付現場做了部署調試,暫時沒有發現問題。"老汪

"嗯。"老闆略微思考了幾秒鐘,”這樣吧,有沒有問題你們説了不算,我説了也不算,我們來一次實戰攻防演習就知道了。這個事情老汪你來安排,網絡安全也是安全生產的一部分,絕不能只停留在標語上。“

精心構造“魚餌”,準備釣魚

“Hill哥(奇安信Z-TEAM負責人),來活了。剛銷售給我打電話説,某特種裝備製造商找到了我司,説是想做一次滲透測試。”“來就來了唄,你第一回當攻擊隊啊,這麼激動。”

“嘿嘿,聽説他們剛買了全套的安全設備,還請了安全服務人員提供駐場運營,這不想拉出來遛遛,看看現在到底是個啥水平麼。”

“有點意思。這樣吧,你們攻擊隊6組準備一下,跟我一起去客户現場。關於這次攻防演習,我就提一點要求,不能給我們Z-TEAM丟人。”

沒過多久,Hill就拿着客户的授權回來了。和往常一樣,Z-TEAM所開展的攻擊滲透,主要目標是取得生產網內拋光、電鍍、傳送等工控系統的控制權限,除此之外不得影響工廠設備的正常運轉,不得爬取敏感數據。

“開個會吧,大家簡單分一下工。”Hill説,“這次滲透從明天上午十點正式開始,總共兩週時間。我們還是按照老規矩分成兩組,一組負責從他們官網滲透,另一組負責釣魚郵件。行了,今天早點下班回去休息吧。”

另外一邊,老汪在辦公室裏可沒有這麼輕鬆。這幾天他累壞了,不停地在給系統打補丁。同為白帽子出身的他,和Hill在全球最大的男性交友網站(Github)上,可是老網友了,經常會在一起切磋攻防實戰技巧。這個奇安信Z-TEAM的老大哥,還不知道會給他帶來什麼“麻煩”。

第二天上午,隊員們全部早早就位,為這次行動做着最後的準備。

負責Web滲透的雷子不停地翻看着這家特種裝備製造商的官網,似乎已然成竹在胸;

負責郵件釣魚的Hill,也在為釣魚郵件做最後的偽裝,一切早已準備就緒。

“Hill,這次你準備釣誰啊?”雷子突然問了一句。

“HR吧。我看前兩天他們公眾號剛發了一條消息,要招兩個網絡安全運營工程師,我這簡歷都弄好了,沒準他們還真會給我打電話約我面試呢。”

外圍防守十分嚴密,試探性攻擊一無所獲

在晚上舉行的第一天攻防演練總結會議上,老汪沒有吝嗇自己的讚美之詞,“各個部門要強化安全意識,今後各部門收到的郵件,統一先轉到網絡安全部處理,檢測正常後再轉發到各個業務部門。”

“防守挺嚴密的,還真是那麼回事兒。”另外一邊,Z-TEAM也在開着總結會,雷子率先發了言,“Hill,看來我們不費點功夫,這回還真不好弄,我後來又修改了一次Webshell,但他們WAF規則更新也非常快,又把我攔截了。”

“常規操作。”Hill笑了笑,想緩解緩解略顯緊張的氣氛,“我這邊釣魚不也還沒成功麼,他們那個老汪跟我也算是老網友了,是有兩把刷子的,哪能這麼簡單就搞定了。這樣,從明天開始,我們的策略要變一下,必須重新尋找突破口,這方面我親自來負責。雷子你那邊暫時先不變,繼續嘗試Web滲透,看看有沒有可以利用的WAF漏洞。”

二次偽裝,成功騙過客服小姐姐

接下來的幾天,Z-TEAM似乎略顯沉悶。負責Web滲透的雷子一直未能突破防守方的防線,“Hill,這次我覺得Web滲透的路子這次可能走不通,防守方WAF運營非常專業,不管是在規則更新方面,還是產品本身的漏洞,響應非常及時,我嘗試利用了一些過去的老舊漏洞,發現都打補丁了,要重新挖掘0day的話,我估計剩下的一個星期時間也打不住。”

Hill撓了撓下巴,他也明白了這個情況,正在思索着怎麼才能找到防守方的弱點,一邊反覆瀏覽着防守方的官方網站。

突然,他眼睛一亮,目光停留在了在線微信客服的傳送門上。“在線客服?對啊,還是得通過社會工程學的方法。既然他們HR不收釣魚郵件,那就釣他們的客服。”Hill心裏想。

“雷子,你那邊Web滲透別停,什麼Webshell、SQL注入這些手法,給他們全來一套。噢,對了,記得重新寫Webshell文件,他們WAF要是攔截了,就不停的修改,讓他們安全團隊不停地配置規則去。”

“那Hill你這邊?”雷子不禁問到。

“我這兒還是老辦法,社工釣魚,不過這次我決定釣他們的售後客服。所以,你的主要任務就是吸引他們安全團隊注意力。”

“得嘞。”

説着,Hill就把木馬文件重新做了偽裝,默默點開了他們的微信客服頁面。

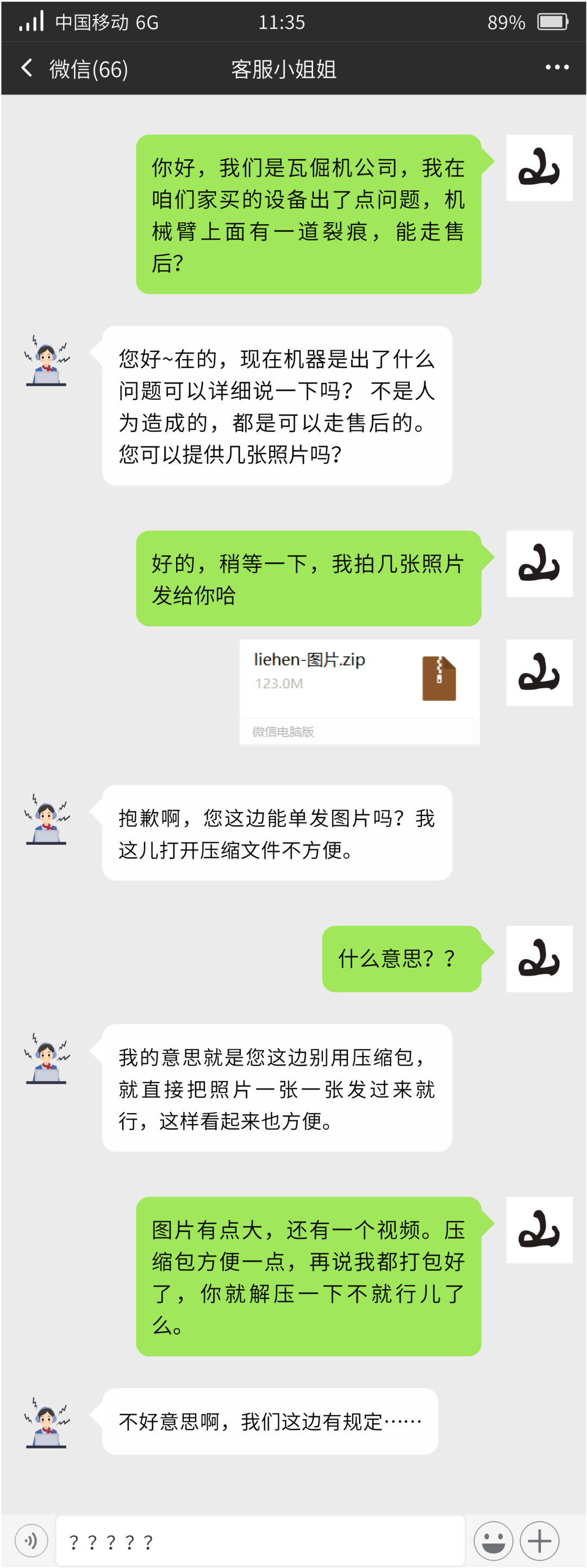

“你好,我們是某某公司,我在咱們家買的設備出了點問題,機械臂上面有一道裂痕,能走售後嗎?”Hill嘿嘿一笑,率先向客服發起了攻勢。

大約5分鐘後,客服小姐姐有了回覆:“您好,如果不是人為故意的,是可以走售後的。您能提供幾張照片嗎?我發給售後師傅看看。”

“好的,稍等一下,我拍幾張照片發給你哈。”説着,Hill就把早已準備好的遠程控制木馬,打了一個壓縮包,發給了對面客服。

“抱歉啊,您這邊能單發圖片嗎?我這兒打開壓縮文件不方便。”

“什麼意思?”Hill有點意外,沒想到對面客服安全意識也這麼強,只好假裝不明所以。

“我的意思就是您這邊別用壓縮包,就直接把照片一張一張發過來就行,這樣看起來也方便。”

“圖片有點大,還有一段視頻,壓縮包方便一點,再説我都打包好了,你就解壓一下不就行兒了麼。”Hill佯裝不耐煩。

“不好意思啊,我們這邊有規定……”客服耐心解釋道。