春節七天假 黑客在加班:DDoS攻擊報告顯示受害者激增近四成

釋出日期:2021-02-22 作者:奇安信

當大多數人享受春節長假的時候,黑客們卻仍在“堅守崗位”。

2021年2月22日,奇安信旗下羲和實驗室發佈了春節期間DDoS攻擊報告。報告顯示,春節假期期間(即2021年2月11日至2021年2月17日),奇安信星跡DDoS觀測系統累計觀測到反射放大DDoS攻擊事件65912個,涉及被攻擊IP 57096個。

與春節前一週相比,DDoS攻擊事件數增加約25.0%,被攻擊IP數增加37%。可見,春節期間DDoS攻擊呈顯著增加態勢。

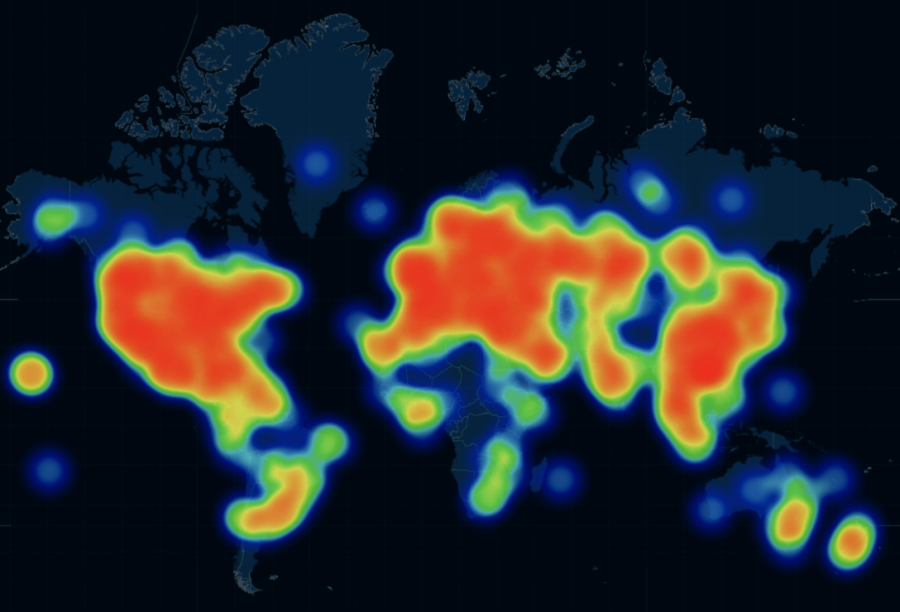

圖1 被攻擊IP全球分佈熱力圖

報告指出,反射放大攻擊是一種具有巨大攻擊力的DDoS攻擊方式。 攻擊者只需要付出少量的代價,即可對需要攻擊的目標產生巨大的流量,對網絡帶寬資源(網絡層)、連接資源(傳輸層)和計算機資源(應用層)造成巨大的壓力。

2021年春節期間,奇安信在星跡平台上觀測到了反射放大DDoS攻擊事件65912個,絕大部分被攻擊IP分佈於中國香港和美國。

根據羲和實驗室司南平台統計的被攻擊IP地理分佈顯示,被攻擊IP數量排名前五的國家或地區分別是中國香港、美國、英國、中國大陸及法國。

絕大部分(約68.3%)被攻擊IP分佈於中國香港(被攻擊IP 23731個,全球佔比約41.6%)和美國(被攻擊IP 15244 個,全球佔比約26.7%)。中國大陸有1770個被攻擊IP。

與春節前一週相比,春節假期期間中國香港被攻擊IP數量激增20倍(從1154個增加至23731個),中國大陸被攻擊IP數略有下降(從1981個降至1770個)。

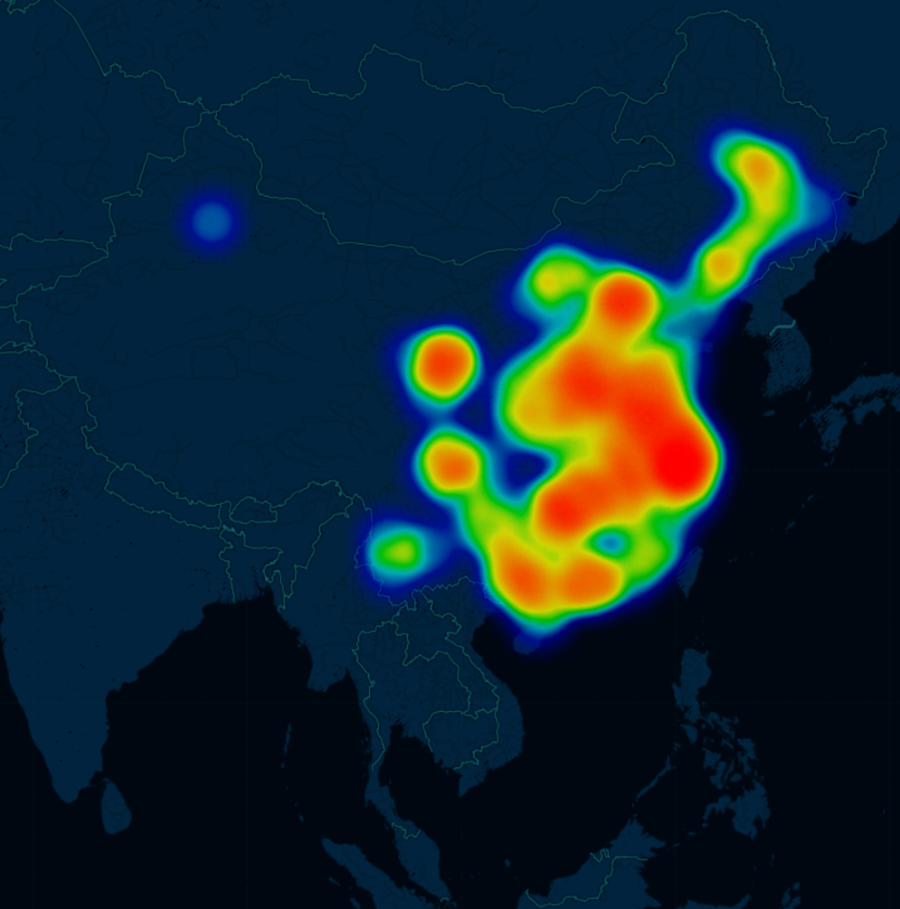

春節假期期間,大陸被攻擊IP主要分佈於我國東部及南部省份,如圖2所示:

圖2 大陸被攻擊IP分佈熱力圖

從攻擊時長統計來看,大部分反射放大DDoS攻擊事件持續時間較短,75%的反射放大DDoS攻擊事件持續時間為124秒以下。最長一次攻擊事件持續了49.3小時。

從被攻擊端口統計來看,受害者遭受反射放大DDoS攻擊的服務以80端口上的Web服務為主;部分受害者的443端口、53端口及部分遊戲服務器所開放端口同樣遭受了攻擊。被攻擊端口對應攻擊事件數統計如圖3所示(只顯示數量排名前十位的端口)。

圖3 被攻擊端口對應攻擊事件數統計

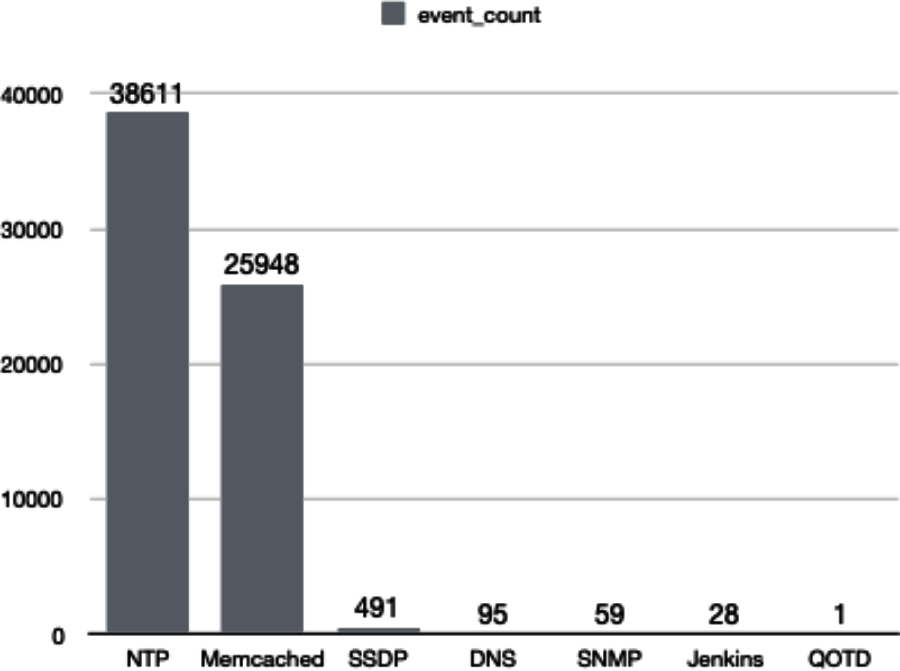

而在攻擊手段統計方面,春節假期期間,在進行反射放大DDoS攻擊時,攻擊者傾向於利用有漏洞的NTP和Memcached服務進行攻擊。在所觀測到的全部反射放大DDoS攻擊事件中,不同攻擊手段所對應攻擊事件數如圖4所示:

圖4 不同攻擊手段所對應攻擊事件數統計

奇安信技術研究院研發的星跡系統是一個大網威脅監測系統,該系統力求在“看見攻擊”的基礎上“看懂攻擊”:從單點的Passive DNS、Whois、蜜罐等數據走出去,聚焦殭屍網絡、黑產、APT,從攻擊團伙、惡意程序家族、在野漏洞切入等提供更高層次的觀測維度。利用星跡系統,安全人員可以對大網DDoS事件進行實時監測,發現攻擊前的“風吹草動”並記錄過程中的攻擊行為,實現提前預警和事後溯源。

羲和實驗室是奇安信旗下專注於互聯網基礎協議和基礎設施的安全研究、數據驅動的網絡威脅檢測與防禦技術研究的技術團隊。以該實驗室成員為核心組成的戰隊曾獲得GeekPwn2018年第二名、GeekPwn2019年第一名的成績,多個漏洞挖掘研究成果獲得微軟、Google、Apple等國際知名廠商致謝。

羲和實驗室研製了天罡安全基礎數據平台和司南網絡空間威脅導航平台,擁有國內最大規模的PassiveDNS與網絡主動測量數據資源,可結合大數據分析技術驅動對大網威脅的分析、捕獲以及溯源。