2020Android平台安全亂象:超過230萬惡意程序被截獲

釋出日期:2021-03-25 作者:奇安信

近日,奇安信威脅情報中心發佈了《2020年Android平台安全態勢分析報告》(簡稱《報告》),對過去一年來Android平台面臨的安全形勢進行了全面闡述,並給出相應的安全建議。

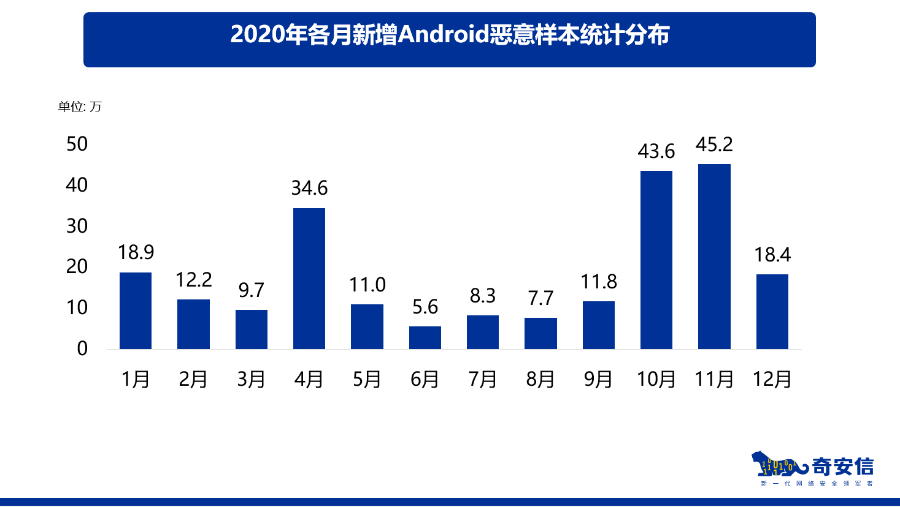

《報告》顯示,2020年奇安信威脅情報中心累計截獲Android平台新增惡意程序樣本230萬個,平均每天截獲新增惡意程序樣本6301個。

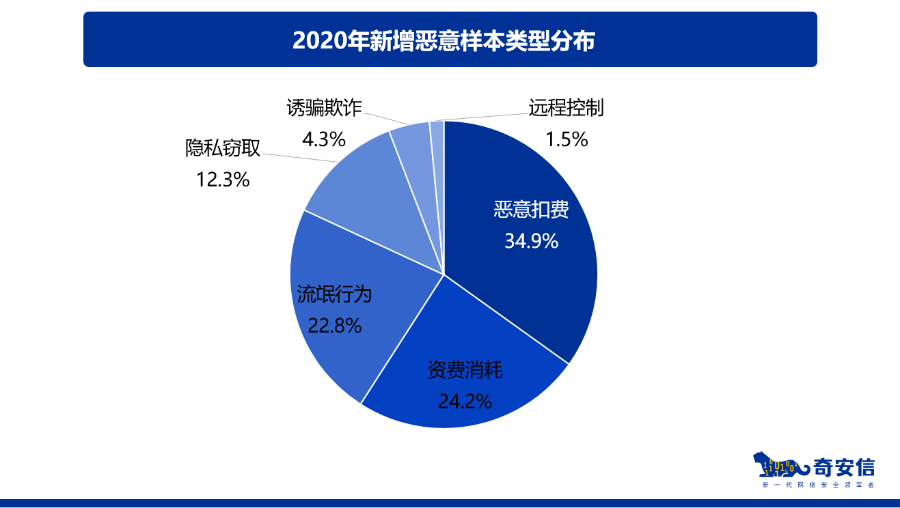

其中,惡意樣本類型主要為惡意扣費(佔全年移動端惡意樣本的34.9%),其次是資費消耗(佔比24.2%)、流氓行為(佔比22.8%)。不難看出,大半的移動惡意程序是直接衝着用户“錢包”來的,切實關係到用户直接的經濟損失。

對此,奇安信威脅情報中心建議,普通用户應使用正版和正規官方應用市場提供的APP應用,並且避免連接未知網絡、掃描未知二維碼 ,同時積極學習網絡安全知識,提升安全意識,避免陷入“社交約會類”“兼職類”“金融理財類”“冒充身份類”等騙局中。

網銀木馬氾濫成災,善於易容成日常主流應用

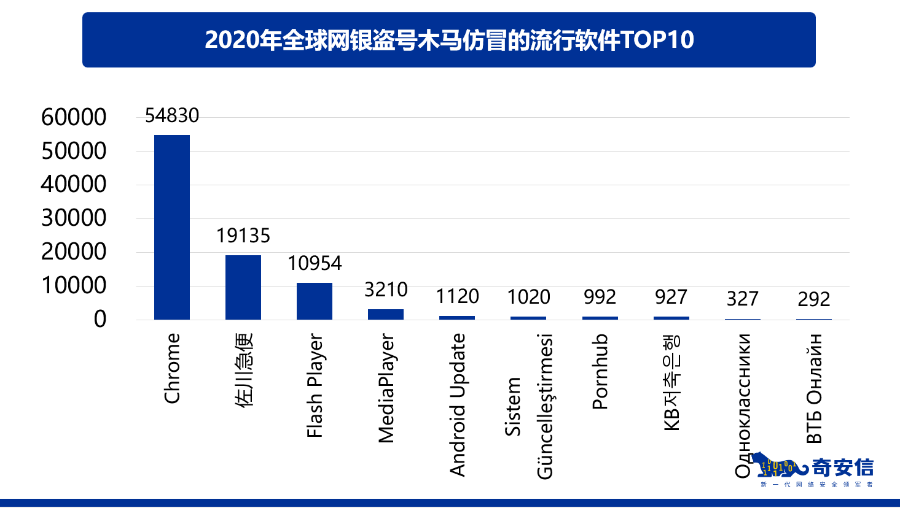

2020年奇安信威脅情報中心累計截獲Android平台新增網銀盜號木馬樣本約20萬個,其中TOP5的網銀盜號木馬家族樣本多達近16萬個。

網銀盜號木馬常常偽裝成其他應用程序誘騙用户下載安裝。監測顯示,Chrome(23.7%)、佐川急便(8.2%,日本流行的快遞應用)、Flash Player(4.7%)是被偽冒量最多的應用。

針對攻擊手法分析發現,國外黑客團伙主要通過以下四種方式方式盜取用户銀行卡憑證信息:

第一,利用釣魚頁面,如彈出銀行卡綁定頁面誘騙用户輸入銀行卡憑證;

第二,偽冒銀行APP,將木馬程序偽裝成合法網銀APP,竊取用户網銀信息;

第三,彈出釣魚頁面覆蓋銀行APP,攻擊者將木馬程序隱藏在手機後台,一旦網銀啓動便彈出釣魚頁面覆蓋原網銀頁面,來誘騙用户輸入銀行卡憑證進行竊取;

第四,利用無障礙服務,木馬啓動後要求用户開啓Android系統為殘障人士提供的無障礙服務來監聽用户使用銀行APP情況,木馬還會記錄鍵盤輸入信息來進行竊取銀行卡憑證。

相比之下,由於國內網絡監管審查更加嚴格,移動互聯網治理工作更有成效,仿冒其他應用的網銀類木馬數量要比國外少得多。

移動黑產目標庫“上新”,物聯網設備安全引人關注

與此同時,奇安信威脅情報中心監測顯示,隨着物聯網領域的興起,越來越多的物聯網設備開始搭載Android系統,且物聯網設備的整體安全防護及安全管理能力都遠遠不及智能手機。所以,物聯網設備已經成為很多黑產團伙盯上的新目標。

對此,《報告》披露了兩類典型的物聯網設備攻擊事件。

第一類,挖礦木馬。

“AdbMiner”挖礦木馬誕生於2018年,直至2020年依然存活,是2020年Android平台最流行的一款挖礦木馬,其感染對象幾乎全都是物聯網設備,包括電視盒子、充電樁等Android平台設備。統計數據顯示, AdbMiner在全世界感染量接近萬級,國內感染量達到千級。

第二類,充電寶木馬。

正規的共享充電寶只提供充電功能,而不會提供包含數據傳輸線路的功能,因此插上充電線後不會有任何彈窗。而惡意改造的充電寶會存在申請權限訪問用户個人隱私數據或者彈窗顯示是否允許訪問手機上的數據等。

揭露七大黑產慣用套路,普及更多安全常識

《報告》顯示,2020年國內依然有多條黑色產業鏈持續活躍,對用户的隱私、財產安全威脅嚴重。其中,山寨網貸、刷量廣告、棋牌私彩、誘惑視頻、裸聊勒索、黑卡、羣控這七大黑產最為突出。

山寨網貸黑產通過仿冒正規網貸APP、完全虛假的網貸APP盜取用户網銀賬號,甚至進行誘騙欺詐,總的來説可以概括為“先推廣再註冊,虛假客服套路多”。

刷量廣告黑產同樣會偽裝成正規APP,或通過對熱門APP二次改包的方式來注入廣告模塊並將廣告收益人指向自己。

棋牌私彩黑產一般通過盜版視頻推廣、羣推廣等多種渠道推廣木馬程序,引誘受害者進行賭博並通過木馬程序控制賭博結果來騙取受害者錢財。

誘惑視頻木馬通過偽冒色情APP引誘用户購買VIP來騙取錢財,但並不提供任何完整色情視頻。

相比誘惑視頻的“淺嘗輒止”,裸聊勒索黑產在引誘男性受害者下載安裝裸聊木馬並引誘其進行裸聊後,通過木馬竊取受害者裸聊視頻並對受害者進行威脅恐嚇來獲取錢財。

新型黑卡產業通過木馬遠程控制受害者設備的方式,將受害者的設備作為自己的基礎設施來向下遊黑產人員售賣服務進行收益。

羣控黑產繼續發展,通過最新雲控來登錄大量虛假賬户,然後通過註冊水軍等多種方式獲取收益。