奇安信代碼安全實驗室協助微軟修復遠程內核級漏洞 獲官方致謝

釋出日期:2021-04-14 作者:奇安信

奇安信代碼安全實驗室研究員為微軟發現三個漏洞(CVE-2021-28445、CVE-2021-28328 和 CVE-2021-28323),其中CVE-2021-28445 是 “嚴重” 級別漏洞。奇安信代碼安全實驗室第一時間報告並協助微軟修復漏洞。

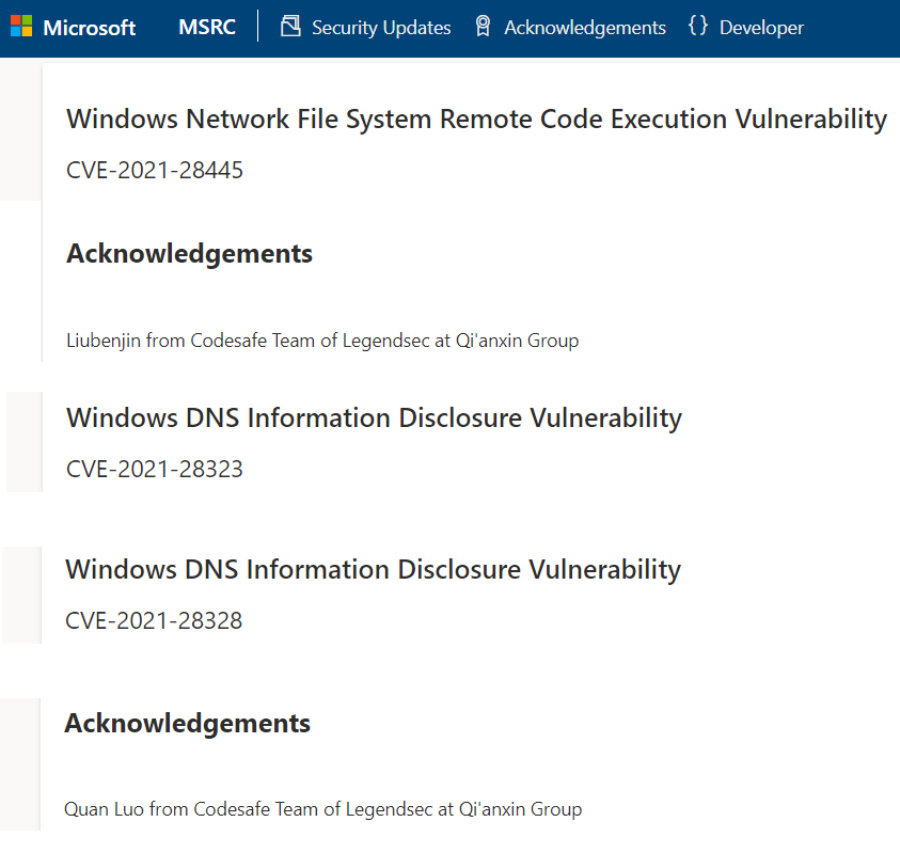

北京時間2021年4月14日,微軟發佈了補丁更新公告以及致謝公告,公開致謝奇安信代碼安全實驗室研究人員。

圖 微軟官方致謝

漏洞概述

CVE-2021-28445 —— Windows Network File System 遠程代碼執行漏洞

該 ”嚴重“ 級別的漏洞是由 Windows NetworkFile System 組件中的輸入驗證不當造成的,是遠程內核級的漏洞。遠程認證攻擊者只需發送特殊構造的請求即可在目標系統上執行任意代碼。如遭成功利用,可導致易受攻擊系統被完全攻陷。

CVE-2021-28328 和 CVE-2021-28323—— Windows DNS 信息泄露漏洞

CVE-2021-28328是由 Windows DNS 中應用程序數據輸出過多造成的。遠程認證攻擊者可越權訪問系統中的敏感數據。CVE-2021-28323 是由 DNS 組件中的缺陷造成的,可導致本地認證攻擊者獲取敏感信息。攻擊者執行特殊構造的程序即可利用該漏洞,獲取內存佈局信息並藉此執行進一步攻擊。

微軟已發佈修復方案,用户應儘快修復。

參考鏈接

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-28445

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-28328

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-28323

關於奇安信代碼衞士

基於奇安信代碼安全實驗室多年的技術積累,奇安信在國內率先推出了自主可控的源代碼安全分析系統——奇安信代碼衞士和奇安信開源衞士。

奇安信代碼衞士是一套靜態應用程序安全測試系統,可檢測1300多種源代碼安全缺陷,支持C、C++、C#、Objective-C、Swift、Java、JavaScript、PHP、Python、Cobol、Go等20多種編程語言。

奇安信開源衞士是一套集開源軟件識別與安全管控於一體的軟件成分分析系統,通過智能化數據收集引擎在全球範圍內獲取開源軟件信息和漏洞信息,幫助客户掌握開源軟件資產狀況, 及時獲取開源軟件漏洞情報,降低由開源軟件帶來的安全風險,奇安信開源衞士目前可識別4000多萬個開源軟件版本,兼容NVD、CNNVD、CNVD等多個漏洞庫。

關於奇安信代碼安全實驗室

奇安信代碼安全實驗室是奇安信集團旗下,專注於軟件源代碼安全分析技術、二進制漏洞挖掘技術研究與開發的團隊。

實驗室支撐國家級漏洞平台的技術工作,多次向國家信息安全漏洞庫 (CNNVD) 和國家信息安全漏洞共享平台 (CNVD) 報送原創通用型漏洞信息並獲得表彰;幫助微軟、谷歌、蘋果、Cisco、Juniper、Red Hat、Ubuntu、Oracle、Adobe、VMware、阿里雲、飛塔、華為、施耐德、Mikrotik、Netgear、D-Link、Netis、ThinkPHP、以太坊、Facebook、亞馬遜、IBM、SAP、NetFlix、Kubernetes、Apache基金會、騰訊、滴滴等大型廠商和機構的商用產品或開源項目發現了數百個安全缺陷和漏洞,並獲得公開致謝。

目前,實驗室擁有國家信息安全漏洞庫(CNNVD)特聘專家一名,多名成員入選微軟全球TOP安全研究者、Oracle安全縱深防禦計劃貢獻者等精英榜單。在Pwn2Own2017世界黑客大賽上,實驗室成員還曾獲得Masterof Pwn破解大師冠軍稱號。