美國多州因網絡攻擊採取緊急措施 系統安全短板亟待補齊

釋出日期:2021-05-11 作者:奇安信

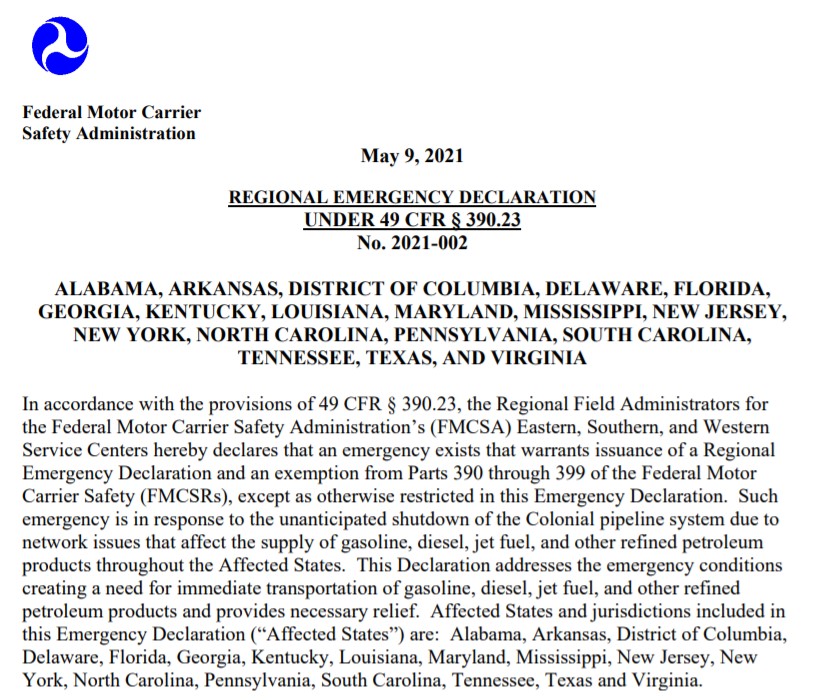

當地時間5月9日,美國政府宣佈美國17個州和華盛頓特區採取緊急措施,原因是當地最大燃油管道運營商Colonial Pipeline遭網絡攻擊下線。美聯社報道,這是美國關鍵基礎設施迄今遭遇的最嚴重網絡攻擊。

該公司在一份聲明中表示:“作為應對,我們主動切斷某些系統的網絡連接以遏制威脅,這使得所有的管道運輸臨時暫停,也影響了我們的一些IT系統。”

圖自Colonial PipeLine

白宮發言人稱,拜登總統在上週六早上被通報此事,聯邦政府正在積極評估影響,避免供應中斷,幫助科洛尼爾公司恢復運營。美國網絡安全與基礎設施安全局表示,這次事件凸顯了勒索病毒對組織的威脅。

奇安信集團董事長齊向東表示,美國多州因網絡攻擊宣佈進入緊急狀態,再次説明網絡安全不是加強某個環節就能解決的,需要提升整體的防護水平,建立完整的網絡安全體系。

猖狂的DarkSide組織,嚴峻的勒索攻擊形勢

根據多方外媒報道,據知情人士透露,該攻擊由DarkSide勒索團伙發起,該組織在週四僅兩個小時的時間內就從位於佐治亞州阿爾法利塔的Colonial公司網絡中竊取了近100 GB的數據。

如此猖狂的DarkSide團伙到底是何許人?據奇安信對DarkSide團伙的長期跟蹤發現,該團伙是一個母語為俄語的網絡犯罪團伙,會使用掃描工具來尋找目標網絡中的漏洞(通常是已知漏洞),從而獲取初始訪問權限。

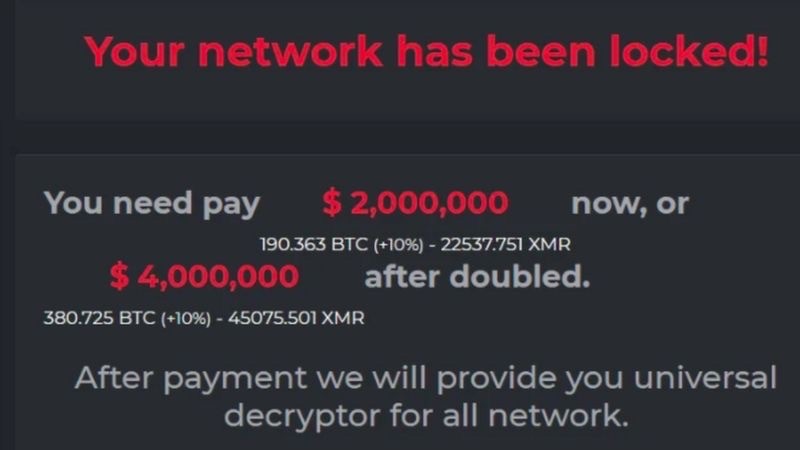

當獲取到文件服務器的權限後,該組織會將目標的數據進行手動上傳,隨後加密目標公司的文件,並將部分信息上傳至其暗網博客,並聲稱若不交付贖金,就公佈目標公司的敏感數據。

圖自BBC

另外,該組織使用的勒索軟件除了會進行常規的加密文件的操作外,還會連接併發送受害者信息到攻擊者的命令控制服務器(C2),這可能是攻擊者記錄受害者具體信息的一種方法,方便在日後作為入侵證據。

值得關注的是,DarkSide組織在2021年1月份一筆勒索病毒的交易中便獲45個比特幣,約合人民幣1700多萬元。對此,奇安信反病毒專家判斷,面對如此鉅額的收益,未來針對組織的定向勒索攻擊會愈加猖狂,針對的目標公司體量也會愈來愈大。

又是勒索攻擊 是時候給基礎架構安全補課了

時至今日,大家對於勒索攻擊早已不感到陌生。根據Group-IB研究人員的報告,僅在過去一年,全球勒索攻擊次數就增長150%以上,能源行業因此也遭受了較大打擊。比如美國某天然氣運營商遭到勒索攻擊,被迫關閉2天,並被國土安全部通報;歐洲能源巨頭Enel Group年內兩次遭遇不同勒索攻擊,多達5TB數據被竊取,威脅索要1400萬美元贖金;台灣最大兩家煉油廠遭到勒索攻擊,波及整個供應鏈,甚至加油站的IT系統也無法使用。

美國安全機構預測,2021年預計每11秒將發生一次勒索攻擊,全年超過300萬次。今年3月,電腦巨頭宏碁遭到勒索攻擊,黑客開出了迄今為止最高數額的贖金,約合人民幣3.25億元。勒索病毒已經成為全球範圍各大企業揮之不去的夢魘。

有趣的是,研究表明,軟件漏洞,尤其是高齡漏洞和Windows遠程訪問工具漏洞,是勒索病毒滲透企業防禦體系的重要突破口。從宏碁遭到的REvil勒索攻擊,到震驚業界的永恆之藍(WannaCry)病毒事件,都是因為舊漏洞未及時修補,讓勒索病毒輕鬆攻破和肆意傳播。

“抵禦勒索病毒是檢驗企業安全運行健康度的重要標尺。拿本次勒索攻擊來説,天擎3月8號以後的病毒庫可以查DarkSide相關樣本,4月27號以後的天擎庫可以全部檢測。”奇安信系統安全專家表示。“勒索病毒不像高級APT那樣長期隱蔽且難於防禦,只要基礎安全架構、即系統安全工作保障到位,實戰化安全運行開展起來,勒索病毒就很難有可乘之機。”

做好系統安全 讓勒索病毒“無機可乘”

奇安信威脅情報中心提供了本次勒索攻擊的解決方案,建議用户需要及時做好漏洞修復、採用高強度密碼、定期備份重要資料、關閉不必要的網絡端口和不必要的文件共享、訪問權限控制、安裝專業殺毒軟件並及時更新等基礎工作,就能防範絕大多數的勒索攻擊。

就本次攻擊事件而言,早在3月8日,奇安信就已經捕獲了DarkSide團伙勒索病毒樣本,同時更新了天擎終端安全管理系統的病毒庫,天擎用户只需更新病毒庫至最新版本,即可查殺該組織所有已知勒索病毒。

不難發現,這些措施基本都屬於基礎安全架構層面的系統安全問題。換句話説,只要做好系統安全,勒索病毒就會無機可乘。然而,為什麼勒索病毒近年來仍然氾濫成災、愈演愈烈呢?奇安信安全專家認為,在過去的幾年時間裏,安全人員將注意力過多的集中在檢測和防禦上,往往忽略了最基礎的安全工作。近年來全球很多攻擊案例證明,如果系統安全沒打好基礎,那麼後面的縱深防禦、積極防禦都是不牢靠的。

奇安信認為,資產、配置、漏洞、補丁是安全工作的基礎,但卻是各大機構的安全體系的最短板。本工程建設以數據驅動的系統安全運行體系,聚合IT資產、配置、漏洞、補丁等數據,提高漏洞修復的確定性,實現及時、準確、可持續的系統安全保護,夯實業務系統安全基礎,保障IT及業務有序運行。

抵禦勒索攻擊不能一勞永逸 系統安全亟需常態化

“面對愈加強大的定向勒索攻擊者,我們對網絡安全防禦需要提升整體的防護水平,要以面對APT組織攻擊的策略進行防禦體系建設,才能夠抵禦目前網絡攻擊技術水平愈加高強的定向針對性勒索攻擊。” 奇安信基於本次勒索事件如此研判。

此次事件中,CISA的官員建議:“我們鼓勵每一個機構都採取行動去加強‘網絡安全的防禦姿態(Cybersecurity Posture)’,以減小對各類威脅的暴露面。” 這裏面提到的“防禦姿態 - Posture” 是非常值得關注的,這也是“安全左移”的關鍵點。就像空戰中,戰機需要保持優勢的戰鬥姿態,佔據有利位置,是贏得戰鬥的基礎。這個我們通常説的安全態勢(Security Situation Awareness)還是有差異的。而在網絡安全領域,基礎結構安全的Posture,主要就是解決“資產-漏洞-配置-補丁”問題的系統安全;縱深防禦的Posture,是防護策略有效性,以構成堅實的防禦“陣地”;積極防禦的Posture,是威脅發現能力和處置及時性有效。這次事件中,系統安全就是面對勒索攻擊,收縮暴露面的重要舉措。只有整體的網絡安全防禦體系中,各個構成系統與環節的“防禦姿態 - Posture”都能通過體系化建設與實戰化運行得以保障,整體的防禦效果,才能實現。

系統安全是做好基礎結構安全的基石,實戰化運行實現體系化、常態化運營的核心方法。要建好基石,首先要盤清資產,在此基礎上,實現對資產的全面納管;其次,通過資產納管,進而真正實現對資產安全的全程掌控,包括了從發現資產,到使用資產,以及資產變更等各種場景,以及在這些狀態下的風險全面掌控。第三,掌控風險是為了驅動處置工作,包括系統加固、漏洞修復,以及其他各種手段,提升整個信息化系統的基礎架構安全性,形成真正的內生安全。最後,通過盤點資產、納管資產、掌控風險、數據驅動、安全運行等層層遞進的工作,幫助客户在數字化運營時,建立時刻保持最佳安全狀況的信息化底座。

“掌握自身的網絡安全姿態是支撐實戰化安全運行的基本能力。首先,安全要發揮價值在於實戰化運行,也就是要真正用起來。而安全運行起來後,所有的安全事件和問題的處置最終都會歸結到資產、配置、漏洞、補丁上來。同時,抽象的漏洞威脅情報與應對措施,需要和具體資產實現掛鈎,進而全生命週期(資產生命週期和漏洞生命週期)跟蹤,驅動支撐安全運營融入到IT大運維中,為信息化保駕護航。”奇安信安全專家談到。

面對巨大的利益誘惑,居高不下的成功率,勒索攻擊永遠不可能休止,安全防護不能一勞永逸。只有重視以網絡資產為核心的系統安全建設,築牢實戰化安全運行的基石,才能避免重蹈勒索病毒造成重大損失的覆轍。