網絡空間的隱蔽戰線:一場情報傳遞的“生死時速”

釋出日期:2021-06-18 作者:奇安信

在物理世界,所有人都明白隱蔽戰線的偉大。

1931年4月24日,當時的中央特科負責人之一顧順章在武漢被捕,隨即叛變。

萬幸的是,這一消息很快被地下黨員、“龍潭三傑”之一錢壯飛偵知。錢壯飛意識到事態的嚴重性,黨組織可能已經完全暴露,因此他必須趕在敵人前面,連夜向“特工之王”李克農報信。

他們二人明白,這是與敵人進行的一番生死較量,早一分鐘轉移,黨組織就少一分危險。

由於情報傳遞及時,黨內很多重要同志幾乎擦着敵人的“刺刀”完成了轉移。

回過頭來看,錢壯飛獲取的這份情報,可謂是挽狂瀾於既倒,扶大廈之將傾。

而在網絡空間裏,為了幫助一線安全服務和安全運營工程師準確掌握攻擊者的動向,也有這麼一羣人專門蒐集攻擊者的情報,讓原本未知的威脅在短時間內變成已知威脅,從而使他們的攻擊手法能夠被安全設備檢測出來。這就像給犯罪分子下發了通緝令一樣,所有人都知道他長什麼樣。

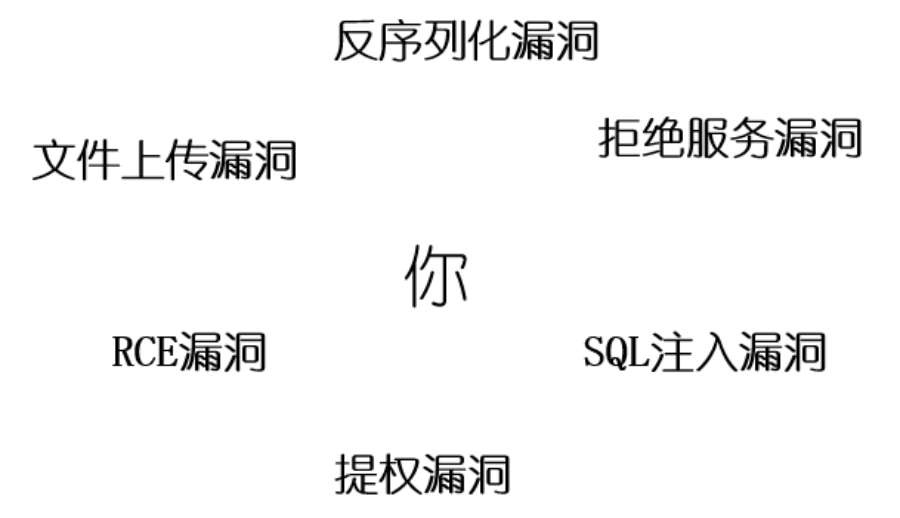

根據對象的不同,網絡安全的情報主要分為兩類:

一類是漏洞情報,它主要關注系統本身存在的漏洞情況,核心是知己;還有一類是威脅情報,它更關注攻擊者所使用的資源如IP、域名、惡意樣本以及攻擊者的技戰術手法等相關信息,核心是知彼。

搞情報需要記住兩個準則,一個是準,另一個是快。

一 漏洞情報篇

第一步:漏洞信息蒐集

人們對於漏洞的恐懼,主要來源於未知,這也就是0day漏洞可以成為戰略資源的最重要原因。在經歷一遍遍的風險篩查過後,突然又有這麼多沒見過的漏洞冒出來,甲方的安全團隊感覺如鯁在喉。

果不其然,有人開始坐不住了:這些漏洞啥情況?我們受影響麼?有沒有防護方法?需不需要臨時下線?我不會已經被打穿了吧?

要想幫助客户把這些事情都搞清楚,首先要把所有漏洞相關的信息都蒐集全了,看看到底是誰在作祟。這件事對於聚集了7萬多名白帽子的補天漏洞響應平台而言,可以説是小菜一碟。

白帽子最擅長幹什麼事?沒錯,就是提交漏洞。要知道,補天平台每年都可向國家信息安全漏洞共享平台報送至少五萬個漏洞。

有七萬多名白帽子的幫助,就相當於多了七萬多雙眼睛,這頗有點“朝陽羣眾”、“西城大媽”的意思,不信你看下面這張圖。

圖 補天運營的奇安信攻防社區截圖

第二步:漏洞研判

有一點需要注意,這些經過初步彙總的漏洞信息,還不能稱之為情報。

什麼是漏洞信息,什麼又是漏洞情報,他們之間是怎樣的關係?

簡單來説漏洞信息是原材料,即和所有漏洞相關的信息,其真實性和完整性尚待考證;而漏洞情報是加工後的成品,應包含漏洞的成因、危害程度、影響範圍、防護方法等多個元素。

並且,情報的價值,在於能為後續行動提供現實指導意義。

例如,如果有人説某牌子的防盜門不用鑰匙也能打開。那麼問題來了,是所有型號還是隻有部分型號的產品存在此類問題?到底誰家裝了存在問題的防盜門?是更換鎖芯就能解決還是需要將整個門換掉?

顯然,“某牌子防盜門不用鑰匙也能打開”這個信息,並不能給出答案。正兒八經的情報應該是:某牌子旗下某型號的防盜門存在風險,建議及時更換鎖芯,具體銷售信息可通過CRM系統查閲。

從漏洞信息變成漏洞情報,這是個既費時又費力的技術活。因為並不是所有的漏洞信息都是準確的,即便漏洞真實存在,其危害也需要經過縝密的分析研判才能確認。

為了大幅縮減漏洞研判所需要的時間,提升工作效率,經過初步篩查,奇安信CERT將所有的“漏洞信息”分成了以下三大類:

第一類就不是漏洞。要麼就是信息本身就是憑空捏造,只為博人眼球;要麼是“假漏洞”,或許是密碼過於簡單被攻擊者猜出來了,或許是產品的防護規則不全沒有檢測出攻擊行為(安全產品特有)等等原因,並不是產品本身的邏輯缺陷。

第二類是老舊漏洞,也稱Nday,即官方早就發佈了補丁或者相應的緩解措施,奇安信天眼、雲鎖、天擎、NGSOC等安全產品也都已經更新的對應的檢測規則,能夠檢出利用這些漏洞的攻擊行為。此次鬧事兒的漏洞大多屬於此類,那些對老舊漏洞“聽之任之”的機構,沒準着了道。解決它們最好的辦法安裝官方補丁,當然也可以部署奇安信安全產品或者採取官方的緩解措施。

第三類是公眾甚至軟件廠商都所未知的漏洞,也稱0day,約莫有七八個。它們沒有公開的官方補丁或者緩解措施(拔網線除外),也不知道影響哪些版本,因此十分兇險。從去年開始,0day漏洞的利用就逐漸成為了攻防演習期間最重要的攻擊手法之一。補天平台的大勝説,抓住0day是我們一項非常重要的工作。

當然,0day漏洞的處置也有優先級。

有公開POC或者利用代碼的排最前面,優先處置,很可能它們就會被其他攻擊者拿去使用。其中最危險的是那些無需交互就能執行任意命令同時又影響廣泛的漏洞,容易造成大範圍傳播,2017年肆虐的永恆之藍漏洞最為典型。

那些影響用户數量多但需要一定交互的漏洞次之,該類漏洞觸發難度相對高一些,但利用得當,同樣可以執行APT攻擊或者造成大量用户中招;再次是那些觸發方式穩定但影響範圍不大的漏洞,它們主要被攻擊者用於在特定環境下,向目標發動定向攻擊。

至於為什麼這麼排序,實際上大多數客户的修復順序也是這麼排的。

第三步:防護規則更新

接下來就是真正比拼速度的時候了,漏洞的成因、風險定級、復現以及處置方案要一氣呵成,尤其是有兩枚主流OA系統的漏洞已經被發現在野利用行為,中招用户數量不明。

形勢萬分危急,客户肯定等不起官方補丁。所以,奇安信安全產品必須要能在短時間內,實現對漏洞利用的精準檢測。

這就需要根據漏洞的原理,提取通用的檢測規則。舉個例子,假設小區的院牆有一處破損,但凡從破損處翻牆進來的,都會經過綠化帶,而從正門進來的則不會。從綠化帶往小區裏走,就是這個破損處(漏洞)的通用監測規則。

戰果很快就交付了,包括漏洞的成因、危害、影響範圍、修復建議和奇安信相關產品的防禦方法。讓客户都沒想到的是,從第一條漏洞信息公開到最後一條漏洞情報交付,這中間不過一個小時多一點。

這麼算下來,平均一個0day,從發現確認到交付給客户相應的防護也就要不了十分鐘。即便其他攻擊者想要利用該漏洞,如果不是早有準備,其實也做不了太多事情。哪怕發送一封釣魚郵件,十分鐘沒準還沒打開呢,更別提觸發漏洞了。

二 威脅情報篇

從惡意樣本檢測到關聯分析

不過,十分鐘絕不是漏洞的終結。一個0day漏洞的出現,很可能會伴隨着利用該漏洞的大量惡意樣本。如果説漏洞是攻擊者攻入堡壘的暗道,那麼惡意樣本就是攻擊者手中使用的武器。

提到惡意樣本檢測,有一項技術不得不提,那就是沙箱。

簡單來説,沙箱就是一個隔離環境,用於運行安全性未知的程序,觀察該程序是否會含有惡意特徵或者執行惡意行為,從而判斷該程序是否為惡意程序的一項技術。

一旦確定樣本為惡意樣本,威脅情報的分析師們就會一擁而上,用最短的時間,將新檢出的惡意樣本的相關信息生產成威脅情報,幫助各類檢測設備提早發現攻擊行為。

和漏洞情報一樣,威脅情報每慢一秒鐘,可能就有若干個攻擊行為被檢測設備漏掉了。

第一步:除掉惡意樣本的偽裝

説時遲那時快,實戰攻防演習開始僅僅一上午的工夫,奇安信威脅情報中心的分析師們,就發現旗下紅雨滴雲沙箱已經收到了上萬個各種類型的文件,這其中包括了正常的文件,當然惡意程序可能也混跡其中。

能看出來,經歷過多次演習考驗的員工,在安全意識方面有了很大的提升。在確定文件安全性之前,先放到沙箱中檢測一番。

顯然,但從文件數量而言,這是一場處理海量文件和從海量文件中找出惡意文件的速度比拼。

不過,惡意文檔是從來不會在腦門上直接寫上“惡意”倆字兒,還得套上幾層“偽裝”,比如將惡意程序與攻擊者之間的通信流量加密,再比如隱藏在一些合法應用的背後進行捆綁運行(白利用)。所以你得把它的偽裝一層一層的剝開,漏出它真面目。

威脅情報最擅長的事情之一,就是揭開惡意樣本的偽裝。

首先是通過QOWL貓頭鷹反病毒引擎,對可疑文件進行靜態深度解析,把所有用於偽裝的“外衣”、“面具”等通通脱掉,漏出其真面目。不管什麼類型的文件,doc、xls、pdf、exe、zip、rar、lnk、dll等等,都能給你分析的明明白白,看看是不是存在一些惡意特徵,順便識別部分文檔類的漏洞利用。

就像醫院體驗一樣,檢查你的血糖、血壓等等指標是否在正常範圍內。

其次是通過文件深度分析系統,對可疑文件進行深度動態掃描,觀察其是否會執行惡意代碼、漏洞利用、非法外連惡意等行為,並且結合威脅情報,還原攻擊者的攻擊手法,判斷攻擊者來源於哪個攻擊團伙。

就像有些“病根”隱藏的比較深,要是真沒病就讓它走兩步,讓惡意代碼執行起來,才能發現問題所在。

檢測完成後,系統會根據樣本存在的潛在惡意特徵和行為,為樣本的惡意程度打分,最低0分,最高10分,分數從低到高惡意程度也越來越高。對於難以分辨的樣本,奇安信威脅情報中心的分析師再介入進行人工研判。

圖 某個被打10分的惡意樣本

經過小半天的運轉,紅雨滴雲沙箱共計檢測樣本近兩萬個,檢測出超過100個惡意樣本。這些惡意樣本的特徵經過加工,幾乎在檢測完成的同時,就搖身一變成了可直接用於檢測的威脅情報(IOC),並且下發給各類安全設備和檢測引擎,進行機器學習訓練。與此同時,這些威脅情報還能夠以既定的共享機制,提升整個行業的檢測水平。

第二步:完善惡意樣本線索

在抓到壞人之後,如何提審又是一項技術活,你得讓他把自己的犯罪事實、犯罪同夥、後續動作都交代的清清楚楚。有經驗的預審專員能施展各種“套路”,從嫌疑人口中拿到自己想要的信息,從而端掉他背後的整個團伙。

沙箱也是一樣。

舉個例子。在所有檢出的100多個惡意樣本中,有一例以“xx個人簡歷—JAVA工程師.rar”為誘餌的惡意樣本,引起了分析師們的興趣。

經過QOWL引擎對惡意樣本的深度分析,紅雨滴雲沙箱提取出了攻擊者的C2服務器信息,威脅情報顯示該C2服務器屬於“毒雲藤”APT組織。

與此同時,RAS引擎還發現,該樣本一旦解壓就會觸發WinRAR軟件的漏洞,將木馬程序植入系統的根目錄,達到控制計算機的目的。

經驗豐富的分析師怎麼會放過如此重要的線索,順藤摸瓜,挖出了5個具有相同C2的樣本列表,一舉捕獲了“毒雲藤”組織在此次攻擊中,所有的惡意樣本投遞行為。

這個過程,對沙箱的性能要求很高。如前文所説,沙箱檢測不僅僅要能精準找出惡意樣本,還要能在最短的時間內,檢測更多的樣本。樣本的處理速度不夠,又上哪兒去關聯搜索呢?

沙箱檢測速度過慢,還會在一定程度上影響業務的正常運轉。對於一個擁有數萬乃至數十萬人的集團型企業而言,每天需要執行沙箱檢測的文件,絕不在少數,這些文件決不能都堆在沙箱等待排隊檢測。

例如對於招聘組的同學而言,如果檢測時間過長,他們可能一天到晚都看不了幾個簡歷,更別説招到合適的候選人了。

所以紅雨滴雲沙箱放棄了傳統的虛擬機,而採用了基於真實底層系統的仿真沙箱,極大地提升了沙箱處理樣本的效率,使更多的樣本能在短時間內表現出惡意行為。