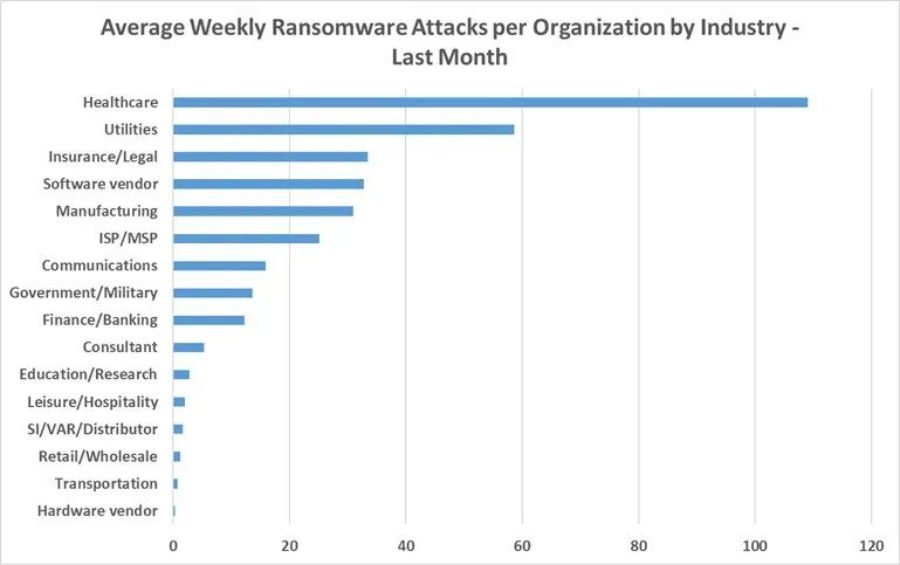

從“看得見”到“管得住” 數字化時代醫院如何克服勒索攻擊恐懼症?

釋出日期:2021-07-05 作者:奇安信

醫院,是治病救人的場所,然而面對勒索病毒這一肆虐網絡世界的“流行病”,醫院幾乎束手無策,甚至成為主要受害者。

“網絡攻擊的形式手段有很多,但讓我們醫院最有切膚之痛的,當屬勒索病毒攻擊。”雖然事隔數年,安徽醫科大學第二附屬醫院信息中心主任王慧姮仍然對當年的“永恆之藍”勒索病毒攻擊事件心有餘悸。而正是這場席捲全球150個國家近20萬台電腦的勒索病毒,讓包括醫療在內的各行各業,對網絡攻擊有了空前的認知。

據王慧姮主任回憶,在2017年5、6月份,安徽省各主要醫院大範圍中招,“雖然沒有給我們造成災難性傷害,但我們用了兩週時間、二三十人去清理,包括更換了部分電腦,才徹底清除了這輪勒索病毒的影響。還有些醫院花了幾乎三四年的時間,才恢復丟失的數據,其業務和人力損失無法估算。”

前事不忘,後事之師。在經歷過勒索攻擊等事件之後,安徽醫科大學第二附屬醫院(簡稱:安醫大二附院)、安徽醫科大學第四附屬醫院(簡稱:安醫大四附院)這兩家兄弟醫院,充分意識到要保障醫院業務平穩運行,提升網絡安全防護水平迫在眉睫。

日益猖獗的勒索攻擊成了撲不滅的“流行病”

“我們是三甲醫院,擁有2000多個各種終端,僅機房就有53個應用系統,但IT加上網絡安全人員僅7個人,人手非常緊缺,安全力量比較薄弱。” 王慧姮主任談到,“我們迫切需要實現網絡安全管理和技術水平 ‘雙提升’,避免遇到勒索攻擊時手忙腳亂。”

安醫大二附院信息中心工程師朱全回憶了這樣的細節:2019年,醫院更新服務器被病毒感染,導致醫院的exe文件全部隱藏起來,並生成一個同名的、文件大小隻有幾十K的exe文件,結果所有更新軟件的電腦,都不能正常使用應用程序,嚴重影響醫院業務。當時因為沒有態勢感知與安全運營平台(NGSOC),查找起來很麻煩,最後還是在更新服務器上抓包找到了源頭,才把問題徹底解決。

“我們需要提前感知危險在哪裏,及早預警和處置,而非事後的亡羊補牢。”安醫大四附院信息中心主任楊愛民也有同樣的感受。從2017年的永恆之藍,到後續屢次發生的安全事件,都加速了兩家醫院的網絡安全建設進程。

僅靠產品堆砌還不夠 醫院網絡安全建設面臨三大痛點

王慧姮主任認為,在網絡安全建設的道路上,合規驅動和業務需求,兩個力量缺一不可。2017年《網絡安全法》頒佈,從政策法規上,要求醫院對網絡安全工作加倍重視。

因此,兩家醫院都上線了邊界安全、准入、終端安全、上網行為管理、審計類等各類安全產品,然而在實際工程中,這種安全產品堆砌類的方式,效果並不盡如人意,集中表現在以下方面:

首先是“孤島”作戰、缺少聯動,安全防護能力沒有充分發揮出來。

在部署NGSOC之前,兩家醫院都遇到一個普遍問題:雖然已經部署了大量的安全設備,包括邊界安全、終端安全、上網行為管理、漏掃、審計等,但各設備之間相互孤立、單兵作戰,日常運維、事件回溯更是因設備太多而無從下手。

楊愛民主任談到了安醫大四附院面臨的困惑:面對層出不窮的新攻擊手法與高度組織化的黑客行為,醫院的內網安全產品還停留在“孤島”作戰的狀態。在流量側,對於加密流量缺乏有效的檢測與防禦方法;在終端側,對於基於0day漏洞、高度定製化的惡意應用缺乏有效的查殺手段,因此在解決此類高級威脅方面,協防聯動已經成為兩家醫院的共同訴求。

其次是檢測和響應滯後,導致風險激增。

勒索病毒是“自我進化能力”最強的網絡安全威脅之一,不僅在持續產生新的變種,其攻擊手法也在不斷變化,從釣魚郵件攻擊,到網站惡意代碼入侵,再到社會工程學,各種高級威脅的技術手段在勒索攻擊得到複合型應用。而傳統的安全技術手段,大多是利用已知攻擊特徵進行靜態規則匹配,因此對於勒索攻擊等高級威脅,現有的安全防護體系無論是在威脅的檢測、發現還是響應等方面都存在嚴重不足。

楊愛民主任特別指出,在處置響應環節,由於邊界防護設備分佈在不同的安全域和分支機構,不同的運維審計類產品部署在不同的安全域,還有端點的防病毒和安全准入,以及數以千計的資產,通過人工處置告警顯然是困難重重,容易遺漏,這些都造成了巨大的潛在風險。

第三是缺乏可視化的管理手段,無法整體掌控態勢。

網絡安全攻防,唯有知彼知己,才能掌握主動。項目實施之前,在兩家醫院的安全體系中,大量的安全監測結果只是單一維度的反映某個系統存在相關問題,呈現的方式也多種多樣,並沒有針對海量的安全數據進行統一可視化展現,無法整體掌控網絡安全的態勢,給安全管理造成較大的門檻和成本。

強聯動、早處置、易管理 NGSOC效果立竿見影

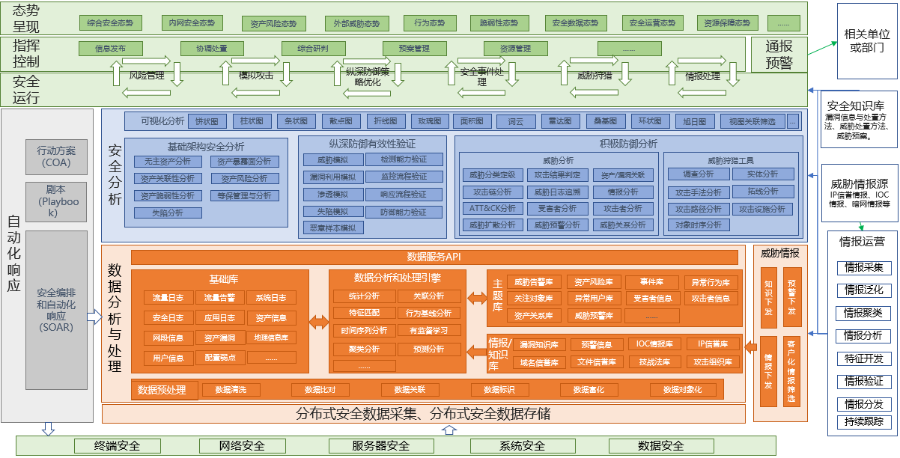

圖 醫院態勢感知與安全運營方案總體架構

經過兩家醫院一年來的實踐,NGSOC很快在以下方面收到了立竿見影的效果。

第一是告別各自為陣,變被動防禦為積極防禦。

目前部分針對性的勒索攻擊,從攻擊手法上看完全是APT級別的,需要多個產品聯動才能及時阻止。對於這種情況,NGSOC能通過數據聯動將內網各安全設備協同起來,實現內網安全的全面監測與防護,幫助用户及時發現感染勒索病毒的主機和服務器,儘可能將影響降到最低。

同時,NGSOC還可利用本地的大數據平台對各階段的檢測結果進行存儲與分析,為完整回溯安全事件提供數據基礎,推動醫院的安全建設從被動防禦階段向積極防禦階段演進。

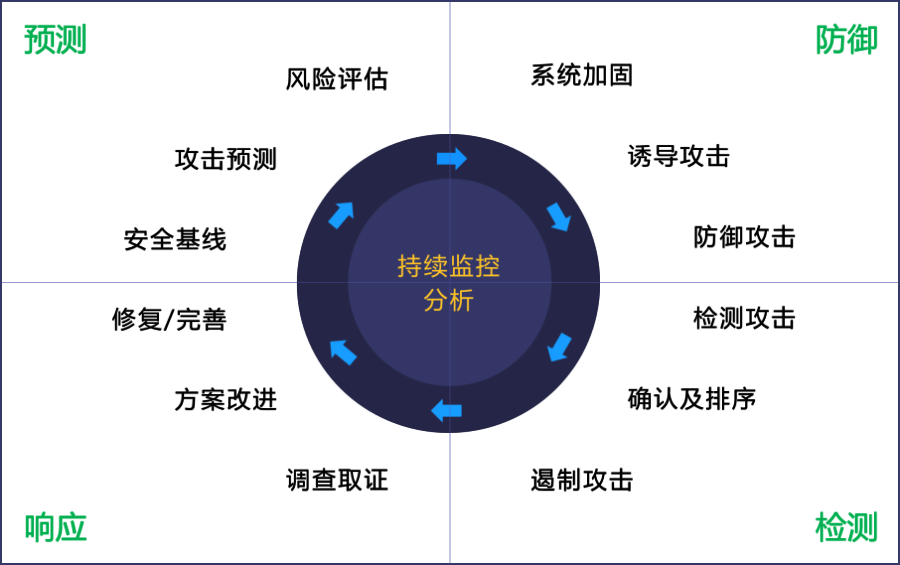

第二是提前發現攻擊,實現料敵於先,早處置降低風險。

“正所謂‘聰者聽於無聲,明者見於未形’,全天候、全方位感知網絡安全態勢,是安醫大二附院網絡安全管理建設的重要目標。”王慧姮主任談到。面對勒索病毒等高級攻擊形式,NGSOC搭載的分佈式關聯分析引擎具備強大的數據分析能力,能夠更快地發現隱藏在各類日誌中的安全問題。儘早發現威脅,可以為快速彌補安全問題提供寶貴的時間窗口,顯著降低安全風險。尤其是對醫院而言,勒索病毒無疑是潛在的炸彈。早一分鐘解除威脅,就可能從死神手中多搶回一條生命。

圖 基於NGSOC的威脅閉環管理

第三是更友好的可視化界面,便於管理控制。

產品好不好,用起來是關鍵。朱全表示,“安全管理並不如網絡、業務等內容更容易被管理者理解,因為安全所涉及的技術內容紛繁複雜,存在天然的技術屏障。因此,通過直觀、清晰的圖形展示,可以幫助管理者快速理解並判斷當前安全態勢。”第三是更友好的可視化界面,便於管理控制。

產品好不好,用起來是關鍵。朱全表示,“安全管理並不如網絡、業務等內容更容易被管理者理解,因為安全所涉及的技術內容紛繁複雜,存在天然的技術屏障。因此,通過直觀、清晰的圖形展示,可以幫助管理者快速理解並判斷當前安全態勢。”

圖 醫院綜合安全態勢

使用NGSOC後,醫院可以直接通過態勢感知大屏直觀地查看醫院網絡內部不同資產組的風險分佈,相關風險值會在邏輯拓撲上直接映射,以可視化的形式呈現在大屏幕上。

外部威脅的攻擊態勢則能直接以地圖展示的方式幫助管理者理解外部攻擊的主要來源地、主要的外部攻擊分類、本地最容易被攻擊的資產等信息。所有態勢感知的展示都可實時刷新,及時將最新的安全態勢呈現在管理者眼中。

楊愛民主任也對NGSOC的可視化和易用性記憶深刻,“奇安信態勢感知與安全運營平台設計符合我們的操作方式,界面很友好,功能很齊全,運行速度也很快,可以使我們網絡環境的安全態勢一目瞭然。”

打造常態式、閉環式安全運營將勒索攻擊拒之門外

再先進的安全產品,也離不開專業的安全運營團隊。對此,兩家醫院對奇安信的安全運營尤其是遠程運營印象深刻,“奇安信每月提交一次態勢感知與安全運營的安全分析報告,對於全網安全態勢進行了詳細的分析,總結了網內主要攻擊源和高風險主機,這幫助我們加固網絡安全提供了很大的幫助。尤其在疫情期間,奇安信為醫院提供遠程運營服務,避免了高風險時期的直接接觸,保障了醫院在特殊時期系統的穩定運行。”

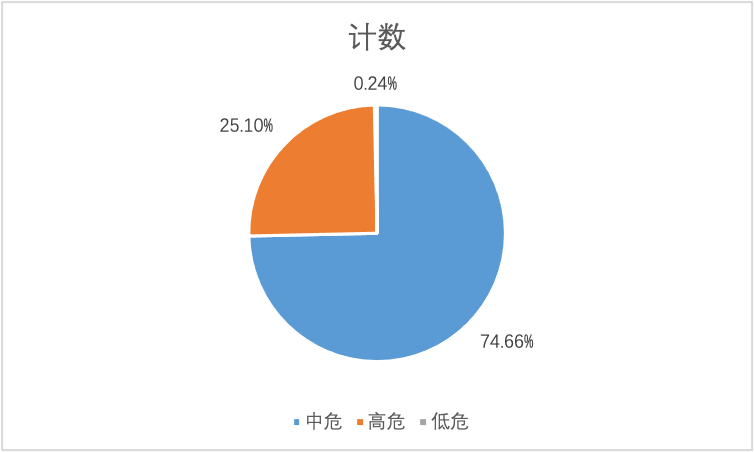

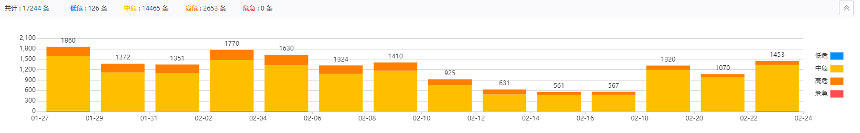

威脅等級佔比

每日告警等級與數量分佈

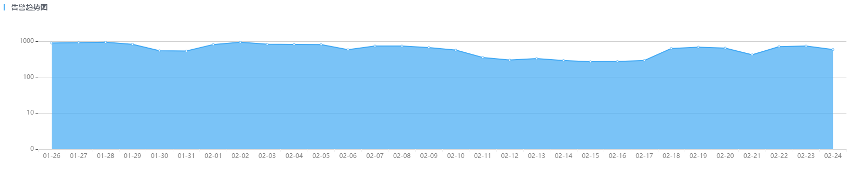

告警趨勢圖

圖 醫院安全運營報告之整體告警情況

當今,勒索攻擊已經成為網絡空間的流行病。來自安全機構的一份預測,2021年預計每11秒將發生一次勒索攻擊,全年將超過300萬次,造成損失或達數千億美元。

兩家醫院一致認為,要預防“勒索流行病”,僅靠產品還是不夠的,只有將人、數據、工具和流程有機結合起來,建立常態化、閉環管理的安全運營體系,才能將勒索攻擊等威脅拒之門外,保障醫院業務的正常運轉和數據安全。