當年為揪住黑客,他做了“天眼”,不小心就成了“網安一哥”的拳頭產品

釋出日期:2021-08-16 作者:奇安信

前陣子,我去了一趟北京市動物園……旁邊的奇安信——目前中國市值最高的網絡安全公司,去拜訪奇安信的拳頭產品“天眼”。

聊着天,我忽然想起中學語文課本里的那句“生於憂患”,孟子當初用這句話來描述一個人和國家的發展規律,結果套用到一千多年以後一家科技公司的產品上,也毫無違和感。

奇安信“天眼”的誕生,就是一個“生於憂患”的故事。

1

2013年底,“憂患”兩個字寫在張卓的臉上。

憂,是因為他們當時買了一套市面上最好的入侵檢測和防禦系統,結果發現是個擺設,防不住黑客,錢白瞎了。患,是怕如果再想不出解決方案,外面的黑客遲早要黑進來。

“當時老大就説,我們想想辦法,自己做。”張卓回憶道。

張卓

只要思想不滑坡,辦法總比困難多。2014年前後,一個低調的內部創新項目在齊向東的拍板之下成立,齊向東那時的身份還是360創始人兼集團總裁。

張卓的任務目標很明確:做一套系統,能防住就防住,防不住(畢竟沒有100%安全的系統)至少也得能“看得見”威脅,知道是不是有黑客在搞我,是不是已經得手。

這任務説起來簡單,可是從何下手呢?

2

説到這裏,先賣個關子,交代一個背景知識:為什麼當時市面上的入侵檢測系統防不住黑客?

從大邏輯上來講,是因為魔高一尺,道還沒來得及高一丈——當時黑客們的主流攻擊模式已經發生改變,大部分網絡安全產品卻還是老一套,沒跟上形勢。

具體來説,2010年之前,黑產主要“以量取勝”,主要針對普通網民,他們傳播病毒木馬,儘可能多地控制人們的電腦,用來點擊廣告、盜號、發起流量攻擊等等。

比如當年國內很有名的“熊貓燒香”就是這樣。

但是2010年之後,免費殺毒逐漸普及,“以量取勝”的活兒就越來越不好做,畢竟大家都接種了“免費疫苗”。

零散的網絡攻擊者們面對殺毒軟件廠商的圍剿,也“生於憂患”,開始尋找新的商業模式,逐漸抱團作案,把目光瞄向高質量目標,比如企業和政府單位。

之所以我用2010年當分界線,是因為那年發生了一起震驚全網的病毒攻擊——Stuxnet震網事件。

為了防止有讀者沒聽過震網事件,我簡單回顧一下:

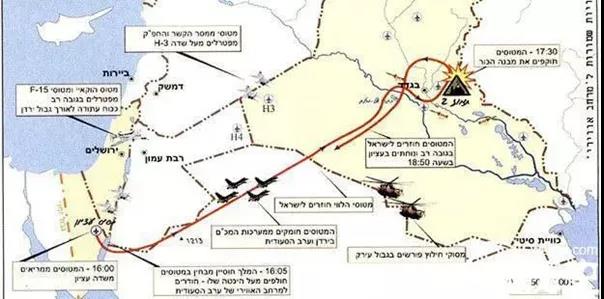

美國情報部門在總統授意下,用黑客手段打擊伊朗的核計劃,在完全隔離於互聯網的情況下黑了進去,讓幾台核設施當場撲街。

要知道,在震網事件發生的幾十年前,兩伊戰爭時期,美國也聯合以色列用軍事力量打擊過伊拉克的核反應堆,那叫一個大動干戈,動用了不少的情報人員、戰鬥機,光是飛行員都掛了好幾個,成本極高,代價極大,效果卻並不比一個“小小”木馬病毒更好。

震網病毒帶火了一個詞:APT。

APT全稱 Advanced Persistent Threat,翻譯過來是“高級持續性攻擊”,説白了就是“不怕賊偷,就怕賊惦記”,APT的目標價值都很高,賊一盯就是幾個月甚至好幾年。

震網事件之前,在百度谷歌上搜APT,關於黑客攻擊的解釋很少,震網事件之後明顯增多。

我猜也許是震網事件讓無數攻擊者們意識到:還有這種操作?幹一票頂三年啊!於是大家開始有樣學樣,就跟當年小混混學着電影《古惑仔》拉幫結派一樣。

那之後,針對性的網絡安全事件也變得頻發,我隨便舉幾個例子:

2011年9月日本三菱旗下軍工企業遭黑客入侵。2012年12月賽門鐵克承認兩款企業級產品源代碼被盜(你看,老牌安全公司也會中招吧), 2012年4月VMware確認源代碼被盜;6月雅虎服務器被黑。

“脱褲”這個詞也是那兩年興起的,指一家公司的數據庫被黑客拖走。當時放眼整個互聯網,大街都是光屁股,天空烏雲密佈,時不時飄過幾條內褲。

老一套安全產品之所以防不住APT(或者説是“針對性的滲透攻擊”),是因為它們的防禦思路是“城牆+通緝令”模式。

弄一道“牆”,把整個公司內網圍起來,城門口設個閘(入侵檢測系統),進出挨個檢查,看看有沒有通緝令上的人。所謂“通緝令”就是基於特徵碼的黑名單。

它的問題在於:只能解決已知威脅,如果新出現的威脅,沒有在通緝名單裏,就很難判斷。壞人也不傻,進來之前肯定先給它易個容(做個病毒免殺),避免出現在通緝令裏。

更大的問題是,“城牆模式”缺少響應機制,即便是發現了威脅,也沒有聯動防禦機制,不能溯源,只能被動地防守。

這樣一來,壞人一天可以嘗試攻擊幾千幾萬次,入侵防禦系統一天報警幾千次,弄得安保人員疲憊不堪,但壞人只要成功一次,就溜進來了。

3

背景鋪墊完,回到故事。

張卓要腫麼辦呢?

他們當時想到一個思路:數據採集+數據分析,就像是現實世界裏用攝像頭採集數據,再放一間監控室裏綜合研判一樣。

他們找到公司網絡的流量出入口和一些關鍵位置,部署上流量採集系統,試圖在數字洪流裏分辨出各種文件和動作:域名解析、網絡連接、Web訪問、文件傳輸、登錄動作、郵件、數據庫操作……找出那些可疑的。

前文我提過,這件事説起來邏輯簡單,做起來可不容易。

首先是性能問題:這麼大的網絡流量,要全量採集,怎麼能有條不紊地採集、存儲、處理?

起初,張卓找了些開源項目,很快遇到性能瓶頸,他只能一點一點調優。“工程化”這件事也沒什麼捷徑,只能日拱一卒,不斷想辦法替換模塊、調整架構,像短跑運動員一樣,一天天地琢磨怎麼讓速度快那麼0.01秒。

其次,流量採集過來,要怎麼分辨出是不是異常呢?

這就好比攝像頭都布好了,但是讓你坐在監控室裏盯着10086路攝像頭,畫面里人來人往,你根本處理不過來。

人當然處理不過來,但是人工智能興許可以。

那時人工智能技術還不火,張卓就試着去用機器學習相關的技術,比如半監督學習、SVM支持向量機、神經網絡等等,去識別流量裏的異常。

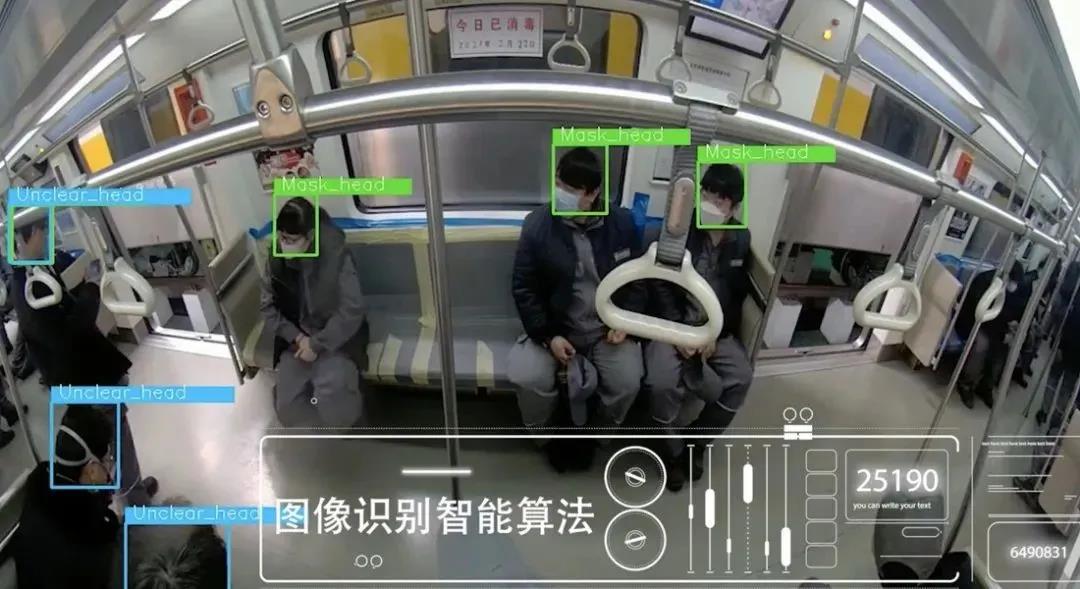

在邏輯上就類似於,一些公共場所用AI圖像識別技術來檢測人們有沒有戴口罩,只不過張卓做的事情發生在網絡流量裏,識別的是網絡攻擊。

但人工智能顯然也不能百分之百準確,為了降低漏報和誤報,所以還得結合其他辦法,像過濾器一樣層層過濾,才能得到最精準的答案。

但人工智能顯然也不能百分之百準確,為了降低漏報和誤報,所以還得結合其他辦法,像過濾器一樣層層過濾,才能得到最精準的答案。

一個方法是去公司外部收集“威脅情報”,用來匹配內部數據。

威脅情報:“最近有個團伙在流竄作案,手法是這樣這樣的,長相是這樣這樣的,大家注意!”

內部流量分析系統:“收到,咦?這不是剛才進來的那幾個?難怪我感覺有點奇怪,趕緊告警!”

用了人工智能和威脅情報匹配,張卓覺得還是不夠準。

美國網絡安全行業比中國起步早個十多年,他決定去取取經。

2013年,美國網絡安全的街上,最靚的仔叫FireEye,火眼,當年剛上市,市值蹭蹭往上竄,而且這家公司憑着看家本領,據説拿到了美國中央情報局的訂單和投資。

火眼的看家本領叫“沙箱”,它的原理我用一個小故事來打個比方:

城門口,士兵攔住一個可疑之人,例行檢查,卻發現此人並不在通緝令上,就放他進去了(這就是傳統的防火牆和入侵檢測系統乾的事)。

此人進入城中,撕下偽裝,竟是怪盜雞der,他在城中潛伏數日,溜入藏寶閣,殺傷數人,偷得至寶,以為得逞,仰天長笑。

頃刻間,整個世界開始扭曲摺疊,隨後化作砂礫,就像《盜夢空間》裏演的那樣。

他醒了,發現自己在審訊室裏,原來,一切都是假的,這座城是一個“沙箱”,裏頭的時間流速被加快了,他以為已經過去了三個月,實際外面只過去一秒鐘。

張卓找到當時公司負責“雲查殺”的同事張聰,因為“雲查殺”背後就有用到沙箱技術。

他倆分工,張卓這邊負責把前幾輪用人工智能和威脅情報匹配等技術發現的異常流量還原成樣本文件,扔到給張聰這邊,張聰負責用沙箱來觀察樣本放到沙箱裏,進一步判斷是好是壞。

經過這麼層層篩查確認,準確率就更高了。

張卓給這個大工程起了個名字,天眼,SkyEye,當時的想法也挺簡單,對標美國的火眼。

美國有“火眼”,中國也得有一隻照出妖魔的“天眼”。

那時悶頭搭建天眼的張卓怎麼也想不到,自己手中的代碼,竟為日後一家市值幾百億,目標是萬億市值的安全公司埋下伏筆。

4

這個世界上的很多優秀的產品都遵循同樣的軌跡:先是被逼得沒辦法,只好自己搗鼓出一套東西,解決自己的需求——“窮則獨善其身”,隨後發現,誒?別人也有一樣的問題呀,於是推己及人,成就一番事業——“達則兼濟天下”。

天眼也是一樣。

解決完自己的安全問題,他們自然想到:有沒有可能做成商業化產品,拿去幫別人解決問題?

正好趕上2014年 ,網絡安全和信息化領導小組成立,人們開始頻繁地在電視和網絡報道中見到一句話:“沒有網絡安全就沒有國家安全” 。

他們隱隱感覺,網絡安全的春天要來了。

於是這一年,一個又一個在企業安全領域浸染多年的大牛納入齊向東麾下,比如現在奇安信的二把手吳雲坤。

吳雲坤到了奇安信,帶的第一個產品就是天眼,沒過多久,天眼便一戰成名,因為發現了針對我國關鍵基礎設施的境外黑客團伙——海蓮花。

5

事情經過是這樣的:

2014年夏天,某不便透露的地市級偵查部門交給天眼團隊一個木馬樣本。這個木馬水平不低,且已經被查殺過。你可以理解為抓到個刺客,但刺客立馬咬毒自盡了,溯源難度很大。

他們很快分析出一些線索。

“按照以往絕大多數安全公司的做法,到這一步也就為止了。它(木馬)連過這個,幹過這個事兒,報告就交上去了。”

張卓回憶:“當時老吳(吳雲坤)提議説,公司積累了這麼多安全數據,可以往前多挖一挖。”

也許是出於一個老安全人的直覺:高級黑客團伙的作案手法通常很嫺熟,不太可能讓你直接抓到把柄,但存在一種可能性:若干年前的其他案件也許是同一個團伙乾的,當時他們還沒那麼嫺熟,暴露過一些破綻。

他們趕緊向公司申請數據權限,開始深挖,做同源性分析。

負責調查的幾個人像打了雞血一樣亢奮,通過域名知道樣本,通過樣本找到爬蟲……就這麼一環扣一環,愣是在一堆看似零散的點裏連出一條證據鏈。

天眼之下,鬼怪現形。

線索指向某省一所高校的留學生宿舍,對方電腦輸入法用的是某東南亞國家的語言,跟後來偵查部門的現場勘察結果完全吻合。

所有人都驚呆了:“我們就守在一個大寶藏上,以前居然沒意識到。連偵查部門都很震撼,他們沒想到一家民營企業能輸出一份這樣的APT報告。”

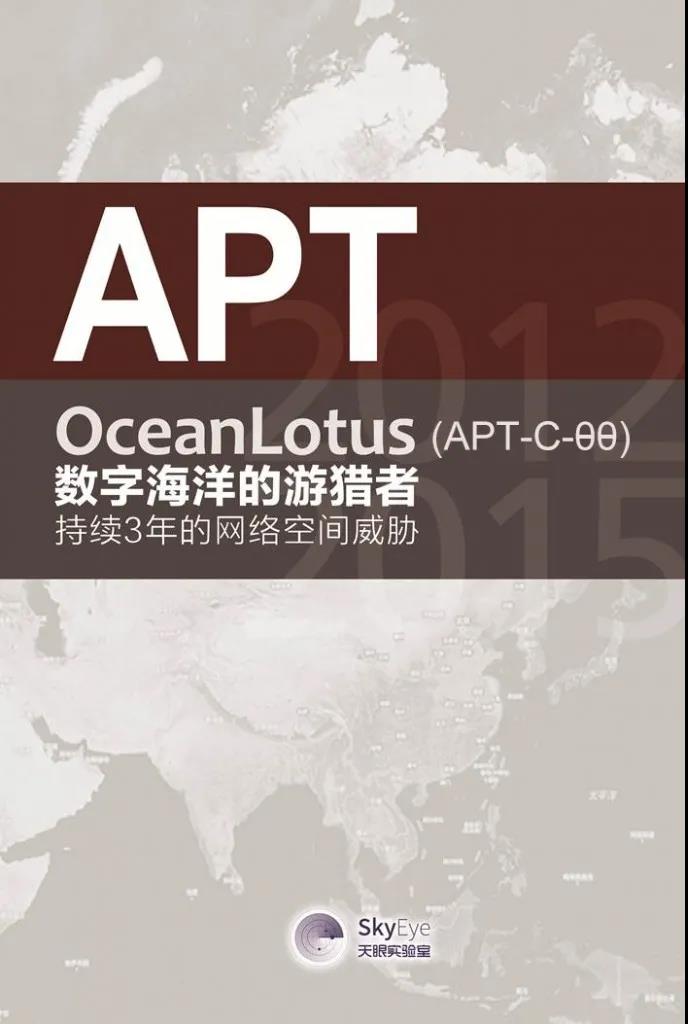

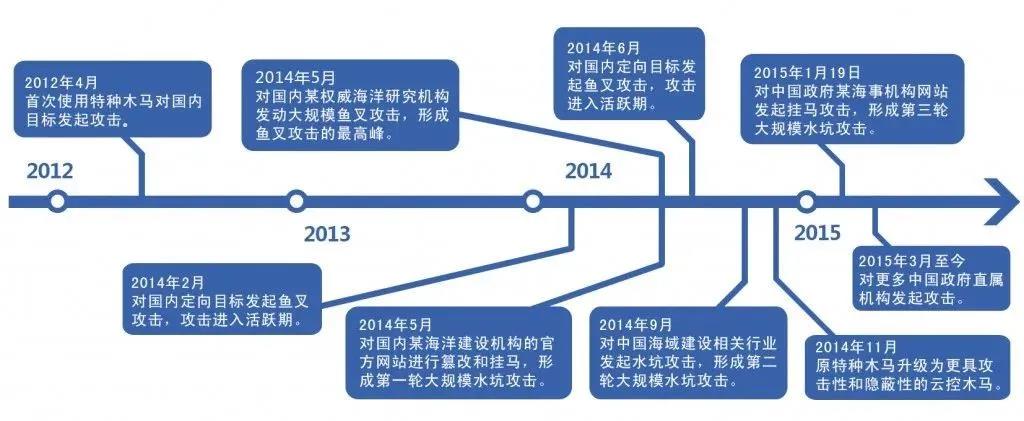

2015年5月,一份編號為APT-C-00的安全報告公諸於世,這是中國首份APT報告,發佈者為“天眼實驗室”,詳細還原了一個被命名為“OceanLotus”(海蓮花)的組織在如何對中國政府、科研院所、海事機構等重要領域實施長達數年的、有組織、有計劃、有針對性的不間斷攻擊,以及如何利用木馬秘密控制部分政府人員、外包商和行業專家的電腦系統,竊取機密資料。

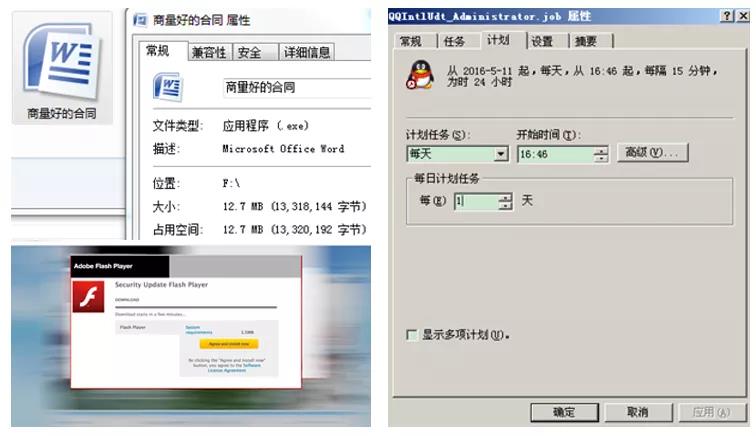

報告全文有興趣的自己可以搜搜看,我簡單摘出一點料來幫助大家理解。這是當時偽裝成各種形式的木馬文件,分別偽裝成合同、Flash更新和QQ:

這是“海蓮花”長達3年多的攻擊時間軸:

這份報告意義重大。

對內,讓我們清楚看到被攻擊的事實。

對外,則告訴全世界:中國是網絡攻擊的受害者,而不是美國一直不惜餘力地渲染的“網絡威脅者”。

2010年藍翔技校被懷疑是“軍方黑客大本營”

天眼一戰成名。

雖然“數據對安全很重要”這個道理大家以前也知道,但是真正經歷過一次,那種撲面而來感受是完全不同——“上沒上過戰場的士兵還是不一樣的。”

2015年,張卓和小夥伴們將一本外國著作翻譯到國內出版,書名叫《數據驅動安全》,也是這一年,齊向東把“數據驅動安全”確立為公司的第一個業務戰略。

“數據驅動安全”成了奇安信企業故事的序章,幫他們在2016年拿到28.5億元的A輪融資,當時的投前估值為100億元,已經超過當時大部分已上市網絡安全公司的市值。

6

不過話説回來,千萬不要以為天眼能抓APT,就能分分鐘賣爆,取得商業上的成功。

這就好比金庸小説裏的張三丰,要成為武林高手,只需要自己悶着頭練武就行,但是要開宗立派,那就得考慮柴米油鹽,解決整個門派的生計問題,也不能光他自己一個人武藝高強,得讓大家都能學得會一招兩式,傳承下來才行。

總之,掌門人自己必須完成一次從高手到宗師的蜕變。

奇安信獨立融資後,張卓要扛起天眼產品市場和收入的擔子,他也得完成從一個單純技術人向一個產品負責人的蜕變。

起初他跑到客户那,拍着胸脯説“我要打十個”,被客户一句話就給噎回來:

“天眼要走向規模化和商業化,不能光靠沙箱和威脅情報。”張卓意識到,大多數客户都覺得自己離國家級的APT攻擊太遠,所以常規的威脅發現、響應處置而溯源分析才是普遍需求。

他們開始瘋狂補齊產品和方案上的短板。從事前的檢測、響應,到事後的取證、溯源,每個環節都不能放過。

據張卓回憶,天眼團隊人數最多時一度超過400人,當時團隊內部冒出特別多的想法和方向,每個方向都想對標一家美國上市安全公司。後來齊向東覺得這樣不行,便主持把天眼拆成三支團隊,好讓每個隊伍都各自專注在自己的方向。

第一支獨立出來的團隊,叫網絡空間安全態勢感知與協調指揮系統,專門為監管部門提供網絡安全態勢感知和協調指揮,滿足國家監管部門對態勢感知的標準要求,由李虎博士帶隊。

第二支獨立出來的是奇安信另一個拳頭產品:態勢感知與安全運營平台NGSOC,它相當於企業內部的態勢感知和網絡協調指揮中心,更側重於滿足企業日常安全運營和管理的需求。

我們之後有機會再給大家單聊這兩支團隊的故事。

第三支則是依然由張卓帶隊的天眼團隊,聚焦於實戰攻防。

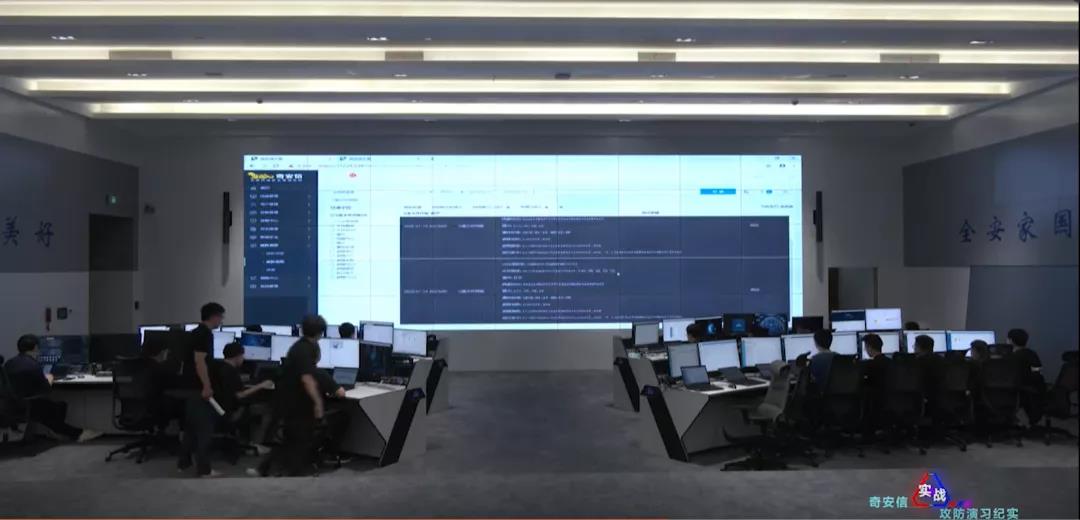

正當奇安信內部在梳理產品線,窗外“炮火聲”已經響起。2016年起,響應國家號召和有關部門的指示,一場場網絡實戰攻防演習在各個行業如火如荼地進行。

天眼在跟黑客的實戰中誕生,又一頭扎進實戰中。

7

實戰中,武器好不好用,士兵説了算,誰是天眼的士兵?兩類人,一類是企業的安全人員,一類是奇安信的安全服務人員,所以天眼要迭代升級,得聽安服和客户的意見,這樣才能真正適應實戰。

但當時他們發現一個問題,天眼這個產品,張卓他們團隊自己用着非常爽(一是因為是他們自己做的,二是因為他們本身就是攻防高手),但是別人用不來。

但這可不行啊,如果安服和企業安全人員用不起來,就沒法發揮天眼最大的價值。

2018年,為了讓產品和安服兩支隊伍儘快磨合,奇安信做了一個非常激進的動作:把天眼和安服兩個部門的業績直接綁定。

公司內部戲稱:天眼和安服結婚了。

技術上的困難,張卓從來沒在怕的,卻差點被這場“包辦婚姻”搞得心態崩潰。

“這簡直就是人性的挑戰!”張卓告訴我,產品經理都把產品當自己孩子一樣,控制慾很強,看到別人干涉自己孩子的成長肯定心裏不爽,但“市場驅動”對他們而言就意味着失控,就像孩子要跟着別人出遠門。

更關鍵,對方還要時常給你打來電話,説你孩子這不好,那也不好。

每週,他們都開電話會議,有時會開着開着就變成吐槽大會,二十多位分佈在全國各地的安服團隊區域負責人一人説幾句:

“你這個界面展示不合理,應該這樣這樣……”

“數據結構列表看不懂,弄不明白。”

“告警還不夠準。”

“你這個產品到底行不行啊?客户用不明白,都跟我説不想買了,我怎麼解釋,你這不是坑我們嘛?”

實際比這更難聽的話多了去,出於和諧,就不一一列舉了。整個會議裏,產品團隊就張卓和另一個人,其他二十多個人都是安服的,一場會開下來,張卓是頭皮發麻,額頭冒汗,如坐針氈。

“彷彿要把你一切努力都否定掉。”張卓説,曾經的技術自信和驕傲,被撕碎,然後狠狠地扔到地上,再踩兩腳。

有一次,張卓正辦着公,一位同事衝進辦公室,招呼他趕緊過去看,他團隊裏的一位同事跟安服團隊的老大張翀斌聊着聊着就吵了起來,面紅耳赤,馬上就要打起來了!

還有一次,張卓讓手下一位同事過去和安服部門開會,聽聽意見,同事眼睛瞥到一邊:“我才不去,要去你去!”

那段時間,張卓特別低落,茫然不知所措。

8

他意識到,問題的答案可能在自己身上。

“因為很多時候,領導的風格就是整個團隊的風格”,他捫心自問,是不是因為自己愛面子,放不下所謂技術人的驕傲,不敢承認產品的不足,不夠信任安服團隊,才導致兩個團隊磕磕碰碰?

“還是得從自己身上找解決辦法,要改變兩個團隊的關係,得先改變我自己。 ”

之後,他跟張翀斌的主動交流越來越多。

他開始用“倖存者效應”來向自己和團隊解釋整件事:“你做得好,別人會記在心裏,做的不好,別人會告訴你,久而久之你就會感覺全是批評聲,但你得理解這件事。”

“真正關心你的人,是罵你的那個。”他説。

後來兩個團隊都意識到,很多時候雙方都各自往前一小步,產品只要再加一個小小的功能,服務上再做一點點的補充,配合起來,客户就會很滿意。

“不碰撞,安服永遠不知道產品能幫他做什麼,哪些是產品做不到的,產品團隊也無法真正理解安服人員在一線經歷的狀況。”

當初不願意聽安服聲音的同事,也開始主動跟着安服的同事往客户現場跑。

有一次一個同行跟張卓聊天,問:“怎麼你們的安服和產品結婚就那麼甜蜜,我們這邊一結合,都快完蛋了,天天拍桌子罵人,產品團隊都想拍屁股不幹了。”

張卓説着説着就笑了,這跟他在技術上取得成就的驕傲不太一樣,有一種老婆孩子熱炕頭的幸福感。

“結婚”的好處顯而易見,產品更貼近實戰,更符合真實需求,安服人員手上的武器更趁手。

張卓告訴我,從聚焦攻防的天眼團隊獨立出來,再到和安服結婚,天眼經歷了三個階段的跨越:

從2017年開始,天眼在易用性攻防檢測方面顯著提升,達到了在安服人員手裏也“管用”的地步;

2018年到2019年,天眼還處於“安服用的好,但客户用不起來”的階段;

到2020年初,天眼已經從“管用”演進到“好用”的階段,不光是安服人員,許多客户也在直接使用。

張卓完成了從技術研究者向產品負責人的蜕變,天眼也成為許多政企實戰攻防演習的“標配武器”。

而且“天眼”不光是本身得到打磨,也衍生出許多組件產品,比如郵件安全、欺騙誘捕、安全DNS、滲透測試、全包存儲系統等等,形成了一個“天眼家族”。

看得出“婚後生活”還是很幸福的,這都有家族了……

9

如果要用八個字概括天眼的故事,我想用“生於憂患,興於實戰”。

張卓告訴我:“最早我們還説數據驅動安全,還講威脅情報,現在我們不怎麼提了,就是實戰。就像協和醫院的專家一樣,看的病例多了,醫術才會提高。”

不過有點可惜的是,因為客户保密之類的緣故,許多攻防實戰的過程不能説。

我問他:注重實戰有哪些具體體現?

他舉了幾個例子:市面上聲稱做“欺騙誘捕”的公司很多,本質上還是蜜罐。以往大家都是守株待兔,佈置一堆假的服務器,等着攻擊者來訪問,留下痕跡。

“他們覺得只要蜜罐做得足夠仿真,攻擊者就會被騙,但那其實根本不叫欺騙。你的主站業務都沒連着這台服務器,服務器都沒什麼外部流量訪問,攻擊者兩下就看出來了。”這大概就像是,你穿着精心偽裝的迷彩服,活像一棵灌木,卻趴在潔白的雪地裏。

“欺騙是要真的去騙,要讓攻擊者從一開始收集到的線索就是假的。”張卓説,“如果一個產品聲稱能放釣魚郵件,我就真給你發釣魚郵件,用20種、30種方法,看你能防住幾種!”

從2016年起,除了每年雷打不動的實戰攻防演習,平均下來每年他們要組織和參與200多場的攻防演習,“全國一半左右都是我們組織或參與的。你就説我們這個醫生看的病多不多吧~”張卓笑着説。

一次內部攻防演習現場

10(結語)

和張卓聊完,我從奇安信走出來,心想這世界實在太奇妙,如果當年不是因為怕被黑客攻擊,説不定張卓就不會做出天眼,如果沒有天眼,説不定就沒有今天號稱“網安一哥”的奇安信。

有一種多米諾骨牌的既視感。

但我轉念又覺得,當年即便張卓沒做出天眼,也一定會有一個李卓、劉卓來做出另一個天眼。

天眼的誕生故事,背後是奇安信崛起的故事,奇安信的崛起故事,背後又是整個網絡安全行業的興起和變革,前景和背景層層交疊。

看似一個個偶然的背後,其實是必然的趨勢在推動着一切。但歷史又恰恰因為一個個偶然,才顯得尤其浪漫。