Gartner發佈CAASM理念 與奇安信“系統安全”不謀而合

釋出日期:2021-08-18 作者:奇安信

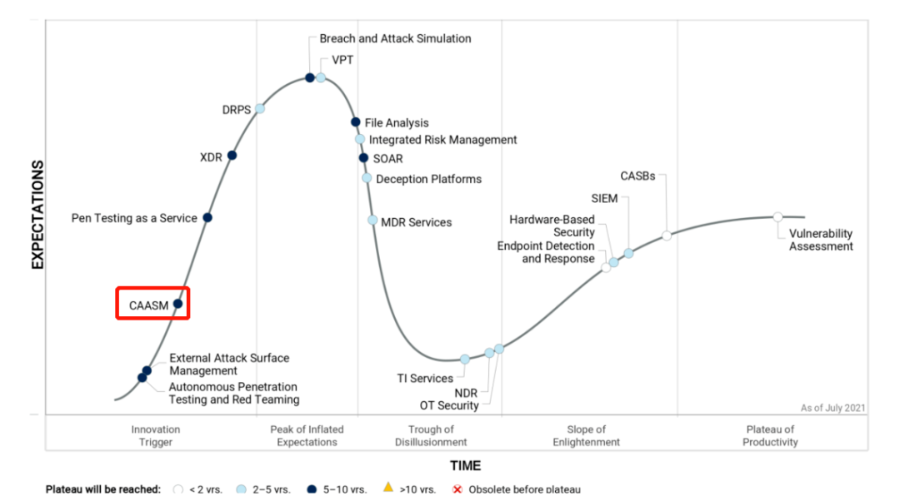

2021年7月14日,Gartner發佈了《2021安全運營技術成熟度曲線》(《Hype Cycle for Security Operations, 2021》),針對主流的安全運營技術進行了深入的分析。

值得關注的是,此次Gartner提出了一個新的理念其中一段CAASM(Cyber asset attack surface management,網絡資產攻擊面管理),其核心是通過使用新興技術,使安全團隊能夠解決持續存在的資產可見性和漏洞挑戰。

Gartner認為,CAASM解決方案允許組織查看所有資產,無論它們位於何處。同時通過API與現有工具集成來實現數據整合,CAASM能夠支持查詢功能來檢查資產數據,併為漏洞修復提供支撐能力。

與之類似的是,早在去年3月,奇安信就在新一代安全體系框架中,提出了針對資產、配置、漏洞和補丁的系統安全工程,強調聚合IT資產、配置、漏洞、補丁等數據,提高漏洞修復的確定性,實現及時、準確、可持續的系統安全保護。

資配漏補發展的四個階段

儘管Gartner將CAASM放在成熟度曲線的早期,但資產和漏洞的管理卻並不是一個新的話題。如果從1992年克瑞斯托弗-克勞斯開發出第一款企業級漏掃工具開始算起,已經有近30年的歷史,並且經歷了四個發展階段。

一、初始階段

1992年,克瑞斯托弗-克勞斯(開發出第一款企業級漏洞掃描器後,漏掃作為一款網絡安全檢查的工具,進入了人們的視野。隨着SIEM(information安全信息和事件管理)產品的出現,資產的漏洞屬性開始作為事件關聯分析的一個因素。

隨着網絡攻擊的增加,越來越多的組織意識到漏洞的跟蹤管理對於安全防護至關重要,因此很多漏洞掃描器的供應商開始提出VMS(漏洞管理系統),但也是單純就漏洞本身進行統計分析,並未和其他環節打通。

儘管不久之後,CMDB(配置管理數據庫)也被引入用於信息資產配置項信息的管理,但是CMDB並不包含安全配置信息。在這個階段,資產管理還只是傳統的信息資產的登記,CMDB只專注配置項的技術信息,VMS也只是做漏洞的掃描和統計分析,至於打補丁仍然是各個系統各自為戰。

二、標準化、自動化階段

美國政府意識到安全配置的重要性,他們在2010年啓動SCAP(Security Content Automation Protocol,安全內容自動化協議) 試點 項目,用於解決高層政策法規(如FISMA,ISO27000系列)的實施落地、信息安全所涉及的各個要素標準化(如統一漏洞的命名及嚴重性度量以及系統配置核查工作自動化。

美國國家標準與技術研究院(NIST)將SCAP 分為兩個方面:Protocol(協議)與Content(內容),協議包括XCCDF、OVAL、CVE、CCE、CPE、CVSS等,內容包括實際檢查工作的數據,以及後來美國國防部國防信息系統局發佈的STIG(Security Technical Implementation Guides)。

值得注意的是,2011年之後,SCAP項目名稱變更為SCM(Secure Configration Management,安全配置管理),主要面向網絡運維人員和安全防護人員,整合運用現有工具的能力,例如漏洞評估、自動修復、配置評估,通過主動、持續地監視和加固操作系統、應用程序和網絡設備的安全配置,來減少其攻擊暴露面。

安全配置管理一般包括四個步驟:

第一步,資產發現。

第二步,將可接受的安全配置定義為每種受管設備類型的基線。比如,可以使用互聯網安全中心(CIS)或國家標準與技術研究所(NIST)發佈的指南,來實現這一目標。

第三步,根據預先定義的頻率策略,來評估他們管理的設備。

第四步,應該確保有人修復了問題或准許它作為異常而存在。

美國政府通過SCAP和SCM項目,定義了資產相關的標準和基線,並且提出自動化核查以及週期性管理理念,使系統安全數字化分析和常態化運行管理成為可能。

三、自動化、常態化與新技術實踐階段

美國國防部(DoD)把SCM作為持續監控戰略的一部分,其目標是進行企業級信息保障應用、工具和數據標準的集成和優化,以支持自動化風險管理和近實時感知。使得信息系統監控成為國防部持續監控戰略的一部分——支持資產、系統配置和漏洞的初始數據集。具體體現在:

識別資產

檢查系統配置是否符合政策和標準

搜索潛在漏洞

針對系統/網絡的已知風險態勢,對已知漏洞採取行動

報告狀態並與需要了解的人共享信息

在踐行SCM過程中,美國國防部使用了標準化、自動化的工具,針對網絡+主機兩個層面,實現持續的資產以及相關漏洞和配置數據的發現、通過制定安全策略+定義標準化的漏洞和配置內容,為這些工具提供內容支撐,對相關數據匯聚進行風險分析並提供接受風險+網絡防禦+事件響應的風險管理決策支撐,使用補救+緩解工具抑制風險。通過這種自動化、常態化系統安全運行確保基礎架構的安全並從中受益。

同時,美國國防部非常強調SCM的運行效果,利用國防部兩級運行中心在政策因素和威脅因素的雙重驅動下,通過安全內容管理、策略符合性分析、資產配置態勢感知、風險控制等運行化能力,對所有資產(包括固定資產、虛擬化資產、移動設備等)進行資產發現、持續監控、風險削減,確保系統安全。

通過SCM項目,美國國防部全面打通了以資產、配置、漏洞、補丁為核心的四大流程。但是在項目過程中遇到一些困難,包括安全配置持續維護困難、完全不同的信息安全保障工具集、手工報告效率低等問題。

四、在關鍵基礎設施防護領域推廣階段

2010年4月,國土安全部(DHS)受美國行政管理和預算局(OMB)委任,建立了持續監測技術參考框架,即持續資產評估、態勢感知和風險評分參考框架。持續監測的理念一方面強調持續,即以適當的頻率收集數據;另一方面強調監測,即收集網絡中的各種安全數據、狀態數據等能體現安全態勢的數據。

通過多方面分析這些數據,對網絡安全態勢、風險等級進行評估,並將分析評估結果可視化,展現給管理網絡安全風險的決策者。只有決策者全面瞭解了整個網絡的安全狀態後,才能結合機構的實際情況調整信息安全策略。單靠持續監測無法解決所有的安全問題,但可以讓用户更瞭解自己的安全狀況,不斷改善安全策略,能夠以積極主動的姿態防禦安全威脅。

為此,國土安全部花費了上百億美元打造了一個看起來相當完善的網絡安全計劃。不過,後續發生的網絡攻擊事件,引起了輿論對國土安全部安全計劃的普遍質疑。對此,國土安全部以避免各個單位自行建設成本問題名義,提出集中開發“持續診斷與緩解項目”(CDM - Continuous Diagnostics and Mitigation)具體落實ISCM策略,CDM項目通過提供標準化工具和雲服務(CMaaS)的方式,解決各聯邦機構自行開發的成本和不統一問題。這些工具包括識別偏離基線的網絡安全風險、區分風險影響的嚴重程度、促進網絡安全人員解決最重大安全問題。

讓CDM真正在關鍵基礎設施領域推廣開來的是一項法案的頒佈。2019年9月26日,美國眾議院通過了《網絡安全漏洞修復法案》,該法案重點關注關鍵基礎設施,旨在授權美國國土安全部(DHS)的網絡安全和基礎設施安全局(Cybersecurity and infrastructure Security Agency, CISA)協助關鍵基礎設施的所有者和運營商制定針對嚴重漏洞的緩解策略。

針對2021年5月7日美國最大的成品油管道運營商Colonial Pipeline因受到勒索軟件 DarkSide攻擊事件,CISA和FBI的聯合建議中提出要求各個組織加強安全姿態,抵禦此類威脅。

為了落實《網絡安全漏洞修復法案》,增強關鍵基礎設施的安全性,國土安全部會更加依仗CDM。

實施CAASM需要持續的安全運行

儘管NIST、DoD、DHS針對資產、配置、漏洞、補丁四大流程的打通進行了大量的實踐,使多源的安全配置數據融合成為可能。那麼回過頭來看,Gartner為什麼在此時提出CAASM這樣一個概念呢?

實際上,在多年的實踐過程中,DoD和DHS都遇到了類似的問題:

如何持續的維護安全配置?

如何實現工具的標準化?

如何利用新的技術實現數據的碰撞和融合?

即便現在,絕大多數組織對於安全配置的管理並一樣沒有真正落實到位。

所以,Gartner提出的CAASM首先是利用新型技術,其次是通過API與現有工具集成來實現數據整合。其目標包括為多個團隊提供所有資產的整合視圖,其中包括:

跨越IT和基礎架構、安全、風險等;

全面瞭解攻擊面;

瞭解安全控制覆蓋範圍和有效性;

瞭解缺乏治理和控制的影子信息化資產;

簡化審計準備和合規報告。

對此,Gartner建議用户在使用CAASM工具之前需要確定核心需求,如實現更全面的資產可見性、安全漏洞的自動修復等,同時盤點可與 CAASM 產品集成的所有可用 API,並確保有可用於集成的帳户。

另外,為了幫助機構選擇更加適合自己的產品,Gartner推薦了幾個具有代表性的CAASM供應商。

其中,Brinqa公司重點在於漏洞分級和處理研判。該公司可以通過知識驅動,對所有相關的安全、環境和威脅數據進行建模和關聯分析,以提供用於漏洞的優先排序、修復建議和報告,從而更快地補救高風險的漏洞。

JupiterOne公司提供了一個雲上資產管理平台,通過建立關係視圖將策略、基礎設施、終端、問題與身份之間進行關聯,幫助用户完成漏洞修復、驗證的閉環。

Panaseer公司則強調對資產風險的持續監控。該公司能夠自動地、持續地集成安全、IT和業務領域的多源數據,從而發現現有資產清單以外的未知資產,建立起一個全面的資產清單,同時通過分析控制措施是否遵守了NIST、CIS或PCI等框架標準,持續監測和衡量控制和風險。

Sevco Security公司同樣重點關注資產變化,該產品能夠基於API的方式,彙集多遠數據,通過資產關聯引擎建立融合的資產庫,展現完整資產庫存圖,形成統一資產庫存報告。

AirTrack Software能夠提供一款兼具深度和廣度的CMDB,它結合了傳統資產管理和一定的安全特性,能夠獲得一個跨越多個來源的資產的整體視圖,識別未受管理的設備,管理資產的補丁狀態,並對需要進行修復的資產進行跟蹤。

從Gartner強調的核心能力以及推薦廠商中可以看出,CAASM的目標和SCM的區別,在於強調了資產的整合視圖以及能夠解決持續存在的資產可見性和漏洞規避問題。這也是奇安信提出系統安全所想要解決的問題。

驅動CAASM落地的奇安信系統安全構想圖

奇安信在2020年新一代安全體系框架中,參考SCM和CDM對系統安全進行了專門的工程化設計,系統安全運行體系平台依託大數據架構,將通過數據接口和控制接口進行同步,獲取經過融合的資產信息、安全配置信息、漏掃及主機加固等多維度獲取的漏洞信息、廣義補丁等信息。

這些信息將在系統安全運行體系平台進行處理,實現兩兩關聯分析,如“資產+配置”、“資產+補丁”、“資產+漏洞”及“資產+補丁+配置”等,以最大化獲取並展示資產的系統及管理屬性,資產配置信息,資產當前的漏洞及補丁狀態等,從而指引系統安全的運行過程,安全策略管理及修復管理等進行系統安全風險管理。

需要強調的是,系統安全工作不僅要落實到大數據平台和自動化工具上,還要把閉環的運行工作落到安全服務工作以及IT運維服務工作中。

因此,系統安全平台需要與態勢感知平台、威脅檢測平台、終端管理及情報運營平台等進行有效聯動,從而最大化實現資配漏補四大流程閉環的價值,最終將系統安全防護從依靠自發自覺的模式提升到體系化支撐模式,實現及時、準確、可持續的系統安全防護。

為了幫助客户解決這些問題,奇安信隨即在2021年推出業內首個系統安全運行構想圖,該構想圖強調需要用“數據驅動”的實戰化安全運行模式,打通資產管理、配置管理、漏洞管理和補丁管理四大基礎安全流程,環環相扣融入整個大運維環境,從而收縮攻擊面、保持安全姿態。

該運行構想圖借鑑了SCM的實踐,並且符合CAASM的理念,運用新型大數據技術能力,通過威脅情報碰撞、深度學習模式匹配等大數據分析技術使得系統安全的模糊信息顯化出來,實現安全內容與個體資產信息的碰撞,精準驅動發現、採集與整改,即通過數據分析驅動安全工作任務,更聚焦效果輸出。

運行採用“前店後廠”的模式,“後廠”專注於配置、漏洞、補丁等安全內容的生產,“前店”融入大運維實現系統安全整改。