【年度报告连载三】HTTPS部署与公钥证书现状

釋出日期:2021-11-05 作者:奇安信技术研究院

《互聯網基礎設施與軟件安全年度發展研究報告(2020)》第一章《我國互聯網基礎設施安全測量與分析報告》,共七個小節,分別為:互聯網基礎設施安全的範疇與形勢、域名系統安全現狀、HTTPS部署與公鑰證書現狀、內容分發網絡安全現狀、電子郵件安全拓展協議現狀、IPv6安全現狀、互聯網基礎設施安全前景展望。我們已經發布了前兩節,本文為第三小節《HTTPS部署與公鑰證書現狀》。

本文共8501字。文末有驚喜!

網絡通信過程往往包含用户個人信息等重要的隱私數據,保護通信數據的安全是互聯網基礎設施的重要作用之一。為了滿足通信內容安全的需求,HTTPS(HTTPoverSSL/TLS)被廣泛部署,它通過SSL/TLS協議對應用層數據進行加密,能夠確保在不安全的網絡上創建一個安全信道,併為中間人攻擊和竊聽等主動或被動的網絡攻擊提供合理防護。

從宏觀來看,SSL/TLS協議對網絡通信的加密保護依賴於公鑰基礎設施(PublicKeyInfrastructure,PKI)。作為一個公共的安全基礎服務設施,PKI用於實現基於公鑰密碼體制的密鑰和證書的簽發、管理、存儲、分發和撤銷等功能,並通過證書認證機構(CertifificateAuthority,CA)簽發的數字證書對通信主體進行身份認證。

近年來,網絡空間安全形勢快速變化,互聯網基礎設施的安全性正經受更為激烈的攻防對抗挑戰。雖然PKI技術已經進入大規模應用階段,但是WebPKI和HTTPS的安全問題一直是黑客和安全研究人員的關注焦點,其部署現狀已經成為關係到廣大羣眾切身利益的重要問題。

(注:本文數據均為截至2020年7月的數據)

01 主流網絡服務HTTPS的部署情況

HTTPS通信與用户網頁瀏覽、在線購物等日常活動息息相關,因此,用户所訪問的主流網絡服務的SSL/TLS安全狀況,包括其協議支持、證書使用和漏洞分佈等情況,都有着重要的安全意義。

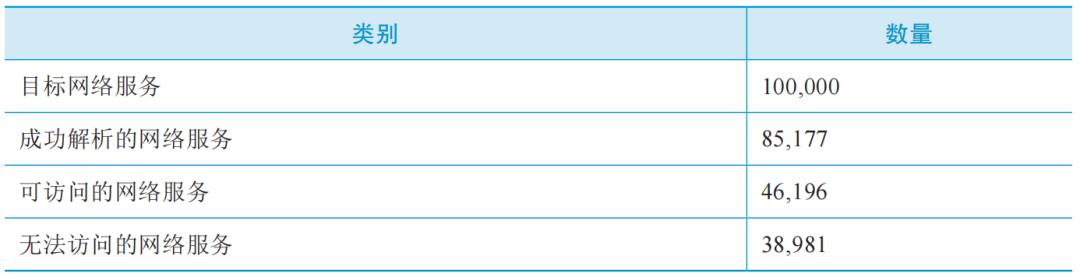

通過對SecRankTop10萬域名進行測量,最終獲得4.6萬可訪問的網絡服務信息(見表1-7)。總體而言,國內網絡服務對HTTPS服務的支持率較為可觀,但仍存在安全策略、協議支持等方面的部署缺陷。

表1-7SecRankTop10萬網絡服務的解析、訪問狀態

1.HTTPS部署率較高,以混合部署居多

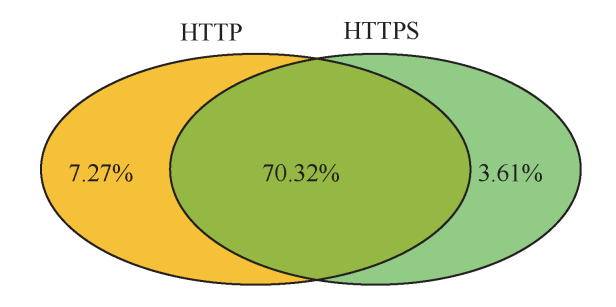

通過HTTP/HTTPS請求檢測目標網絡服務的HTTP和HTTPS服務開放情況,發現HTTPS部署率提高並以混合部署居多。如圖1-14所示,目前可訪問的4.6萬主流網絡服務中,有73.93%的站點響應HTTPS;其中,有3.61%的站點只支持HTTPS而不支持HTTP,響應HTTP請求的狀態碼為400、403、404等,目的在於通過提供不正常的HTTP服務來限制用户只能訪問HTTPS服務。

圖1-14Top10萬域名中可訪問網絡服務的HTTP和HTTPS部署支持分佈情況

高達70.32%的可訪問網絡服務存在HTTP和HTTPS協議混合部署現象,通常是指在HTTPS頁面引入HTTP鏈接,這些HTTP鏈接可能指向本站點,或指向其他站點。雖然SSL/TLS可以對網絡通信起到很好的安全防護作用,但是如果存在協議混合部署的情況,則攻擊者便有機會利用未加密的HTTP請求對網絡服務進行中間人攻擊—替換資源、竊取敏感數據、注入Cookie,甚至控制整個頁面等,這會大大降低HTTPS的安全性。

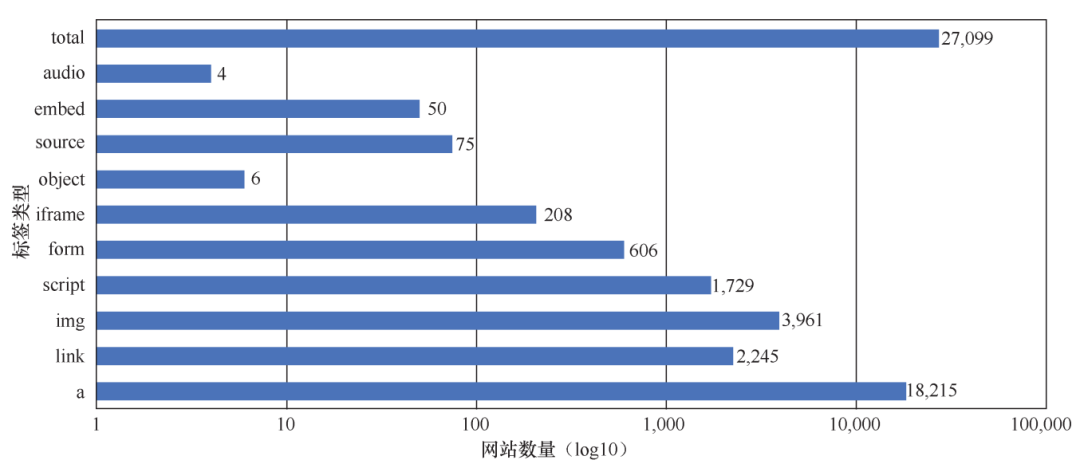

判斷協議混合部署的方法在於檢測HTTPS頁面是否引用了HTTP資源,例如利用標籤引入指向HTTP網絡服務的鏈接Link。通過HTTPS方式訪問所有待測目標網絡服務的首頁,並從響應頁面中提取、、等HTML標籤,可以判斷其是否包含HTTP鏈接。從圖1-15中可以看出,約42%的HTTPS網絡服務都存在此類問題,其中最常見的是通過和標籤引入HTTP鏈接。總體而言,目前主流網絡服務中協議混合部署的現象比較普遍,各網絡服務管理員需要注意在進行網頁編程時各標籤引入明文鏈接的問題。

圖1-15Top10萬網絡服務協議混合部署情況統計

2.SSL/TLS協議版本偏低,且存在協議漏洞

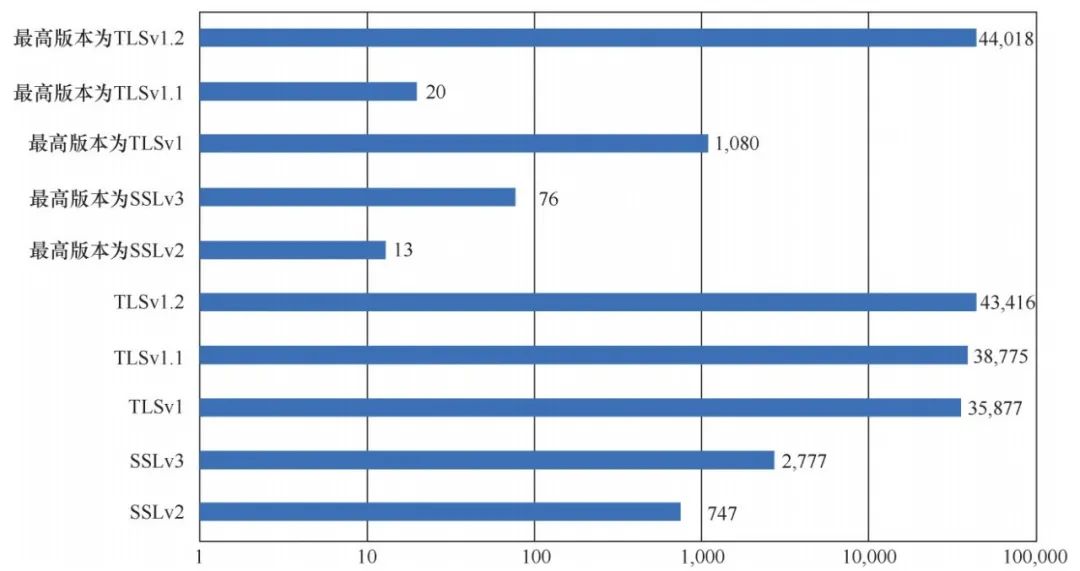

由HTTPS網絡服務的SSL/TLS協議版本支持情況(見圖1-16)可知,TLSv1.3尚未正式部署使用,全部HTTPS網絡服務均為TLSv1.2及之前版本。從支持的協議版本來看,絕大多數網絡服務支持TLSv1.1和TLSv1.2,分別佔所有可訪問網絡服務的83.93%和93.98%;從支持的最高協議版本來看,約95.29%的網絡服務最高可支持TLSv1.2版本。總體而言,大多數網絡服務已對SSL/TLS協議版本進行了更新,只有約2.54%的網絡服務仍然支持TLSv1及以下的版本。

圖1-16Top10萬網絡服務SSL/TLS協議版本支持情況

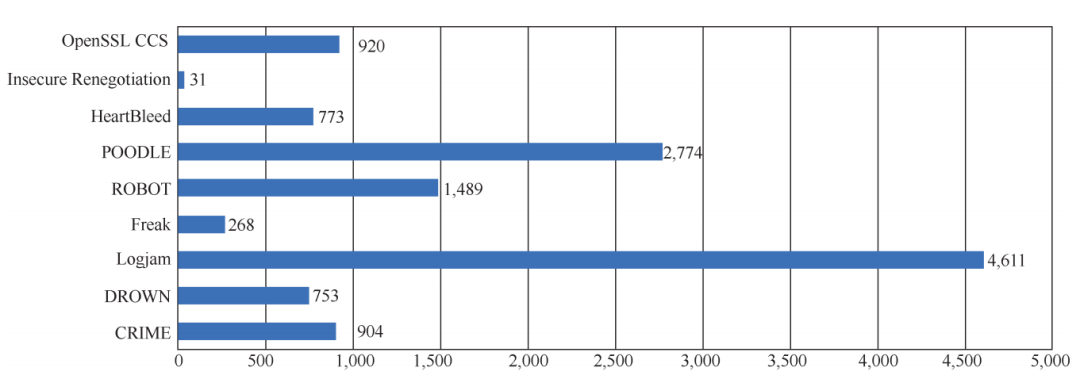

根據近年來因協議設計、實現不足等問題而披露的SSL/TLS漏洞,對主流網絡服務的協議部署安全性進行評估。如圖1-17所示,主流網絡服務當前的部署狀況良好,只有較低比例的站點存在各類TLS安全漏洞。

圖1-17Top10萬網絡服務協議漏洞統計

Logjam漏洞(CVE-2015-4000):利用服務端支持512比特出口級的DH密碼套件,中間人可以將有漏洞的TLS鏈接降級至使用弱加密強度的出口級密碼套件,該攻擊會影響支持DHE_EXPORT密碼的所有服務器。目前該漏洞發生比例最高,約9.98%的主流網絡服務存在該漏洞。

POODLE漏洞:該漏洞利用的是SSLv3中過於鬆散的填充結構和校驗規則,只要服務端支持SSLv3就可能存在該漏洞。檢測模塊通過發送握手請求,獲得服務端響應並判斷服務端是否支持SSLv3,從而判斷是否存在該漏洞。由於檢測樣本中約有6%的域名仍支持SSLv3,因此可推斷現存POODLE漏洞網絡服務最多不超過6%。

部分HTTPS站點對危害性較低的漏洞不夠重視,配置或是補丁沒有及時更新,導致漏洞問題一直存在,例如InsecureRenegotiation和CRIME。

3.TLS證書問題依舊普遍

X.509證書是HTTPS實現安全通信的關鍵部分,它幫助相互陌生的端到端通信主體驗證彼此身份進而建立可靠的安全通信,而證書問題主要是證書不可信和證書弱加密強度的問題。其中證書不可信的原因主要包括根證書不可信、證書域名不匹配、證書失效和證書鏈不完整。

通過對SecRankTop10萬域名的HTTPS服務進行探測,共獲得了24,119個證書,下面從證書鏈可信性、證書有效期、證書頒發機構、簽名算法、私鑰長度及安全擴展的支持情況等多個角度對證書安全問題進行説明。

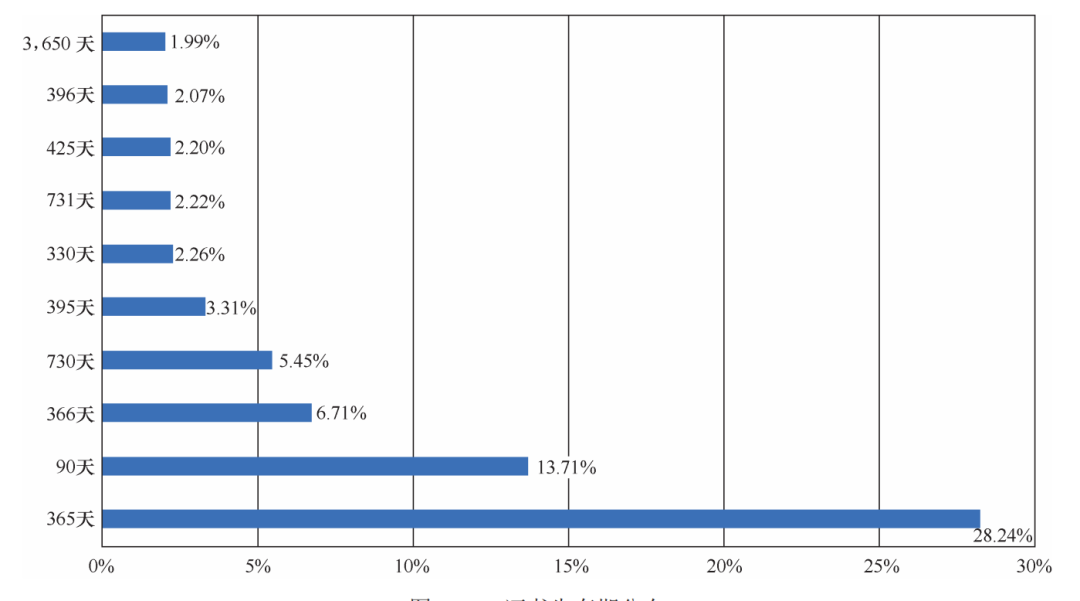

(1)證書有效期

全部證書中共有1,656(6.9%)個過期證書。從證書的生存期來看(見圖1-18),近半數的證書的生存週期較短—365天和90天,有利於促進網絡服務定期更新證書。只有極少數的證書生存週期仍然過長,一旦此類證書出現使用簽名算法和自簽名等問題,如果不及時撤銷,則該問題將持續威脅到部署該證書的網絡服務。

圖1-18證書生存期分佈

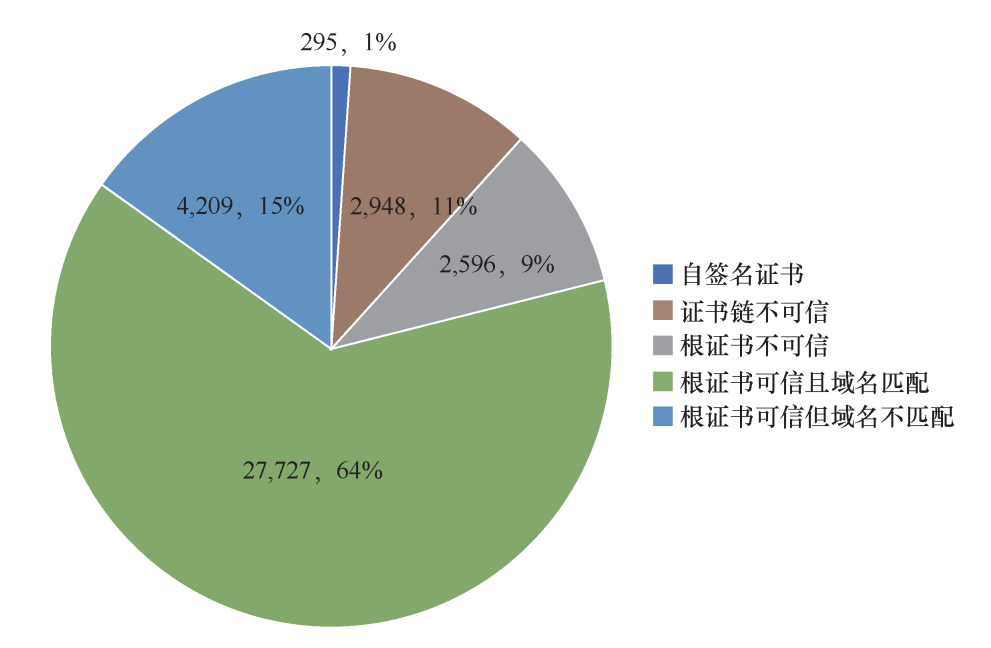

(2)證書鏈分析

除證書過期之外,影響證書鏈驗證結果的因素還包括是否使用自簽名證書、證書鏈是否完整、根證書是否可信和域名是否匹配等。對SecRankTop10萬域名證書鏈有效性的驗證結果如圖1-19所示,可以看出大多數(64%)網絡服務提供的證書鏈頂級根證書為可信根,且證書通用名稱或SAN與用户請求的主機域名一致。

圖1-19Top10萬網絡服務證書鏈驗證結果

證書的域名不匹配現象佔據證書鏈驗證異常的主要部分。根證書可信但域名不匹配的比例達到了15%,這是由大量服務器共用TLS證書所致—證書的CN和SAN不包括所有服務的域名或不能很好地通配其他站點,而被不同服務的主機共享,尤其是子站點域名的託管主機,導致很多共用證書的站點域名不匹配。

服務端證書鏈不完整的現象非常普遍。檢測結果顯示,近11%的TLS證書鏈不完整,即證書鏈的某一級不能通過驗證。在驗證服務端身份時,僅憑服務器證書是不夠的,需要建立一個完整的信任鏈。缺少中間證書導致證書信任鏈不完整是證書配置中常見的問題,為避免這種情況,需要向CA索取所有證書補全證書鏈。

根證書不可信的現象依然存在。此類問題主要是由自簽名CA證書或證書過期等問題導致的。雖然對於一些非商業用途的網絡服務,使用自簽名根證書可以滿足部署TLS協議建立加密通信的需求,但是這類證書默認是不被瀏覽器信任的,容易被假冒或偽造,不能抵禦中間人攻擊,因此訪問量較大的網絡服務不應該使用不可信的根證書。

此外,順序不正確的證書鏈有353個,但是由於證書鏈順序不影響驗證結果,因此不屬於證書鏈異常或證書失效的原因。

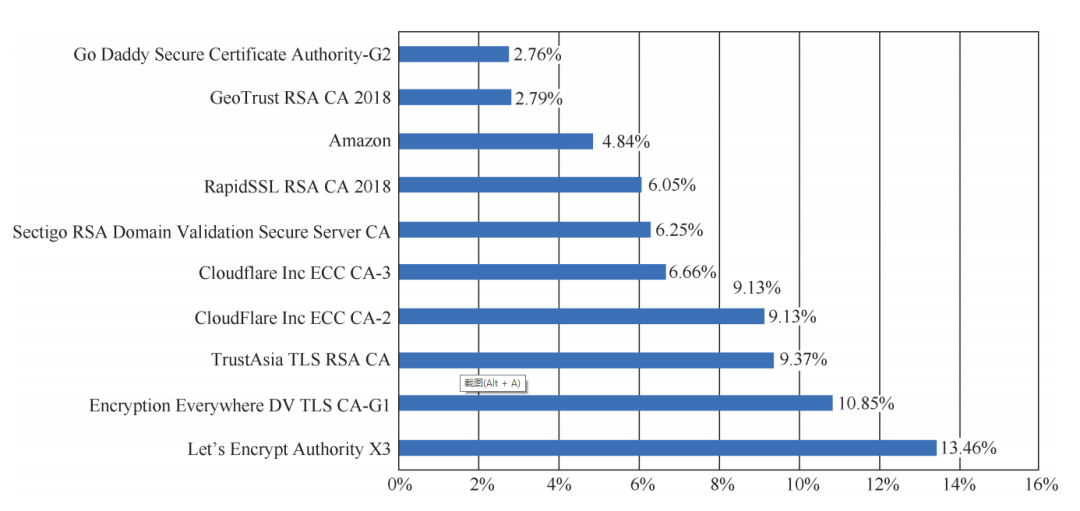

(3)證書籤發機構

證書的簽發者字段可以表現出主流網絡服務中證書頒發機構的分佈情況。在所有證書中,由186個可信CA簽發的證書共佔據91.07%。圖1-20展示了教育網中排名前10位的CA分佈情況,可以看到目前Let’sEncryptAuthorityX3證書得到了廣泛的使用,約13.46%的證書都是通過Let’sEncryptAuthorityX3簽發的證書。這主要是由於Let’sEncryptAuthorityX3可以簽發免費使用的可信證書,且部署方便快捷,能夠滿足各HTTPS站點的基本需求。

圖1-20證書籤發主體統計(Top10)

(4)證書籤名算法

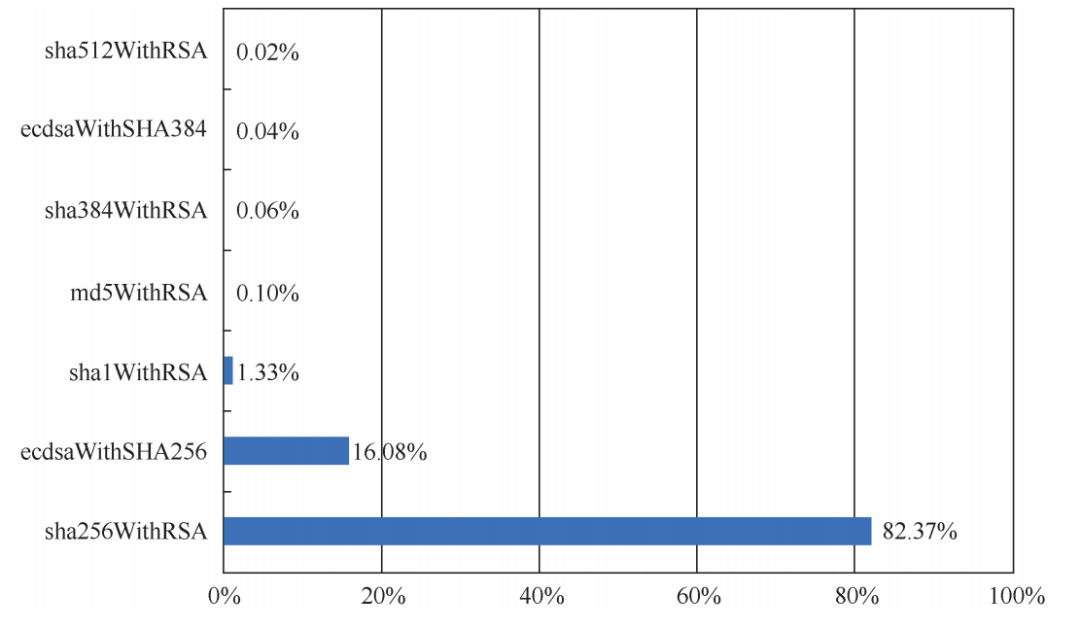

證書的安全性取決於用來簽署證書的私鑰長度和簽名中使用的哈希算法強度,圖1-21是對證書籤名算法的統計結果,可以看出證書籤名算法以sha256WithRSA為主,佔據82.37%。自2016年1月1日起,出於安全性的考慮,證書頒發機構已全面停止簽發SHA1算法的數字證書,但仍有648個站點提供不安全的sha1WithRSA和md5WithRSA。目前只有16.08%的網絡服務支持安全高效的ecdsaWithSHA256和ecdsaWithSHA384。

圖1-21證書籤名算法統計

(5)密鑰長度

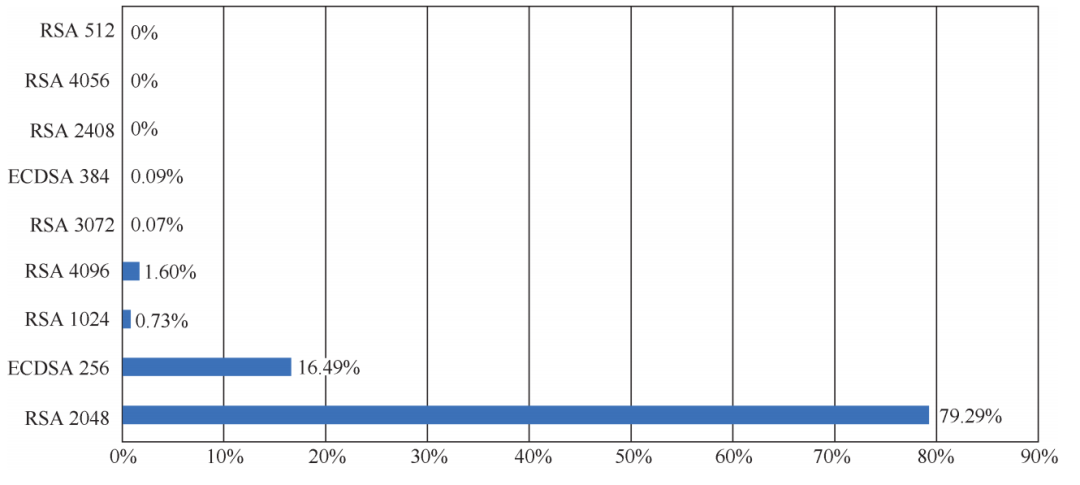

⽬前證書加密算法主要是RSA和ECDSA,RSA密鑰長度的最低要求是2,048。1,024及以下的密鑰長度已不安全。ECDSA密鑰規模⼩,處理速度更快,ECDSA256的安全性相當於RSA3072。從圖1-22的統計結果來看,目前大部分Web服務採用的是RSA2048,但仍有約0.73%的網絡服務採用RSA1024及以下的不安全密鑰長度。目前使用ECDSA的服務器比例可觀,佔所有測試網絡服務的16.49%。

圖1-22證書密鑰長度統計

(6)安全擴展

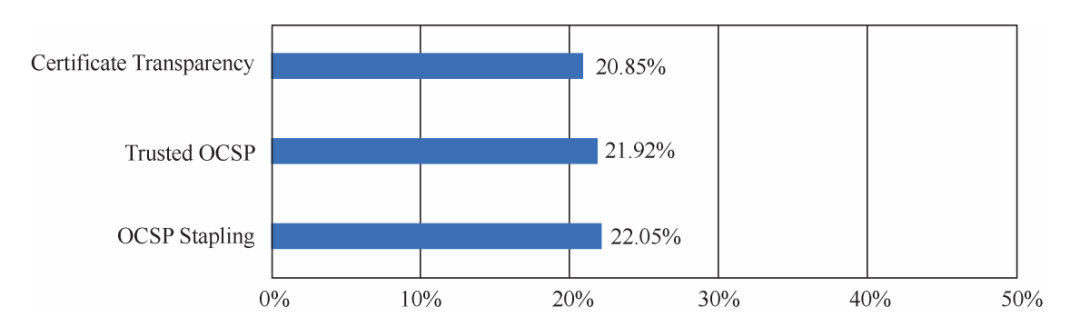

為了避免SSL證書出現惡意或錯誤簽發的情況,Google推出證書透明度(CertifificateTransparency)項目,目的是加強SSL證書的公開監管和審查,提高SSL證書的可信度。此外,為了提高證書查詢效率和保護客户端隱私,服務器對OCSP裝訂策略(OCSPStapling)的支持正逐步落實,該策略主要是將證書的撤銷狀態查詢過程交給服務器處理,由服務端將撤銷狀態結果和證書一併返回給客户端。

在國內訪問的主流網絡服務中,OCSPStapling和CertifificateTransparency這兩種針對SSL/TLS的增強策略都得到了較高比例的支持。根據證書的擴展字段以及向服務端查詢OCSP狀態,發現這兩種安全擴展的支持比例都超過了1/5(見圖1-23),説明各類HTTPS網絡服務已經開始重視證書管理、證書撤銷等安全策略相關的部署,但仍有待加強。

圖1-23證書安全擴展統計

4.TLS證書共享問題廣泛存在

在WebPKI生態中,TLS證書可被多個域名及網站服務器共享。這些域名與服務器之間未必存在業務聯繫,甚至可能屬於不同主體,但是它們會因為共享同一TLS證書而產生安全關聯。最新研究表明,基於共享證書導致的生態缺陷,攻擊者可以繞過HTTPS的相關安全防護,破壞HTTPS通信過程的安全性。共享證書的域名之間存在的安全依賴關係,會使它們整體的安全性出現“木桶效應”,即任何一台服務器的配置缺陷都有可能影響其他關聯網絡服務的安全。

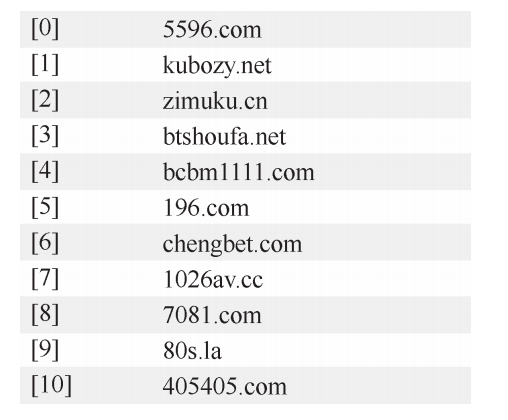

在實際掃描結果中,有31.72%的證書已經被多個主流網絡服務部署和使用。其中,一個通用名稱(CN)為*.cloudfront.net的TLS證書,被269個cloudfront.net的子域名使用;另一個通用名稱和簽發者名稱都為default的自簽名證書,被55個不同主體的網絡服務域名共享(部分見圖1-24)。

圖1-24部署同一個TLS證書的域名舉例

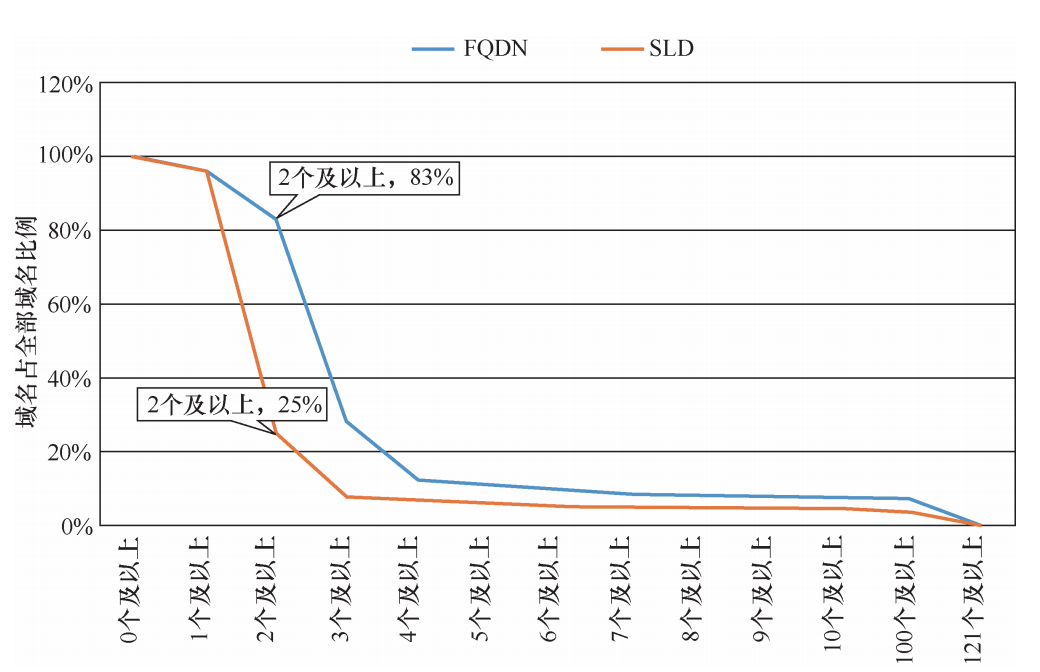

在主流網絡服務部署的TLS證書中,多域名證書佔84.76%。除實際部署中的共享外,還通過統計每個TLS證書CN和SAN字段的域名數量,以分析證書理論上可以被多少實體部署使用,即一個證書可以對多少域名生效。如圖1-25所示(此圖中SLD代指實體註冊的basedomain),有83%的TLS證書可對2個及以上FQDN有效;此外,有25%的證書對2個及以上主域名有效,即證書可以被多個實體共享。進一步地,所有單域名證書中有10.37%的域名為通配域名(如*.example.com),説明共有84.76%為共享證書。

圖1-25對應不同數量證書的域名比例

綜上所述,共享TLS證書的現象在主流網絡服務中廣泛存在,這將為各網絡服務的安全性帶來潛在的安全威脅,例如敏感數據被泄露、關鍵數據被替換等。在具體場景中,攻擊者可以利用共享證書的網絡服務配置缺陷,攻擊已遵循最佳安全實踐的網絡服務,以實施支付劫持、下載劫持、登錄劫持和釣魚攻擊等。

02 TLS證書誤用及濫用現象顯著

除主流網絡服務的Web服務外,PKI又出現了很多新的應用場景,例如基於雲的服務、移動和可穿戴便攜設備應用、IoT等。現在對IoT、雲服務等新應用場景下PKI的研究越來越受到關注,這些新應用可能會採用各種新的PKI部署方式,例如自建內部的CA、基於第三方PKI服務搭建私有CA,以及利用商業合作者或政府提供的CA服務等。不同於傳統的Web服務,這些新應用場景在PKI實現方面尚無統一的部署標準和最佳實踐方案。這使TLS證書不可信、簽發格式不正確及其他證書誤用現象越來越嚴重,同時也可能為PKI生態帶來未知的安全威脅。

此外,目前Let’sEncrypt等免費證書的出現,降低了TLS證書的部署成本和難度。因此,TLS證書被濫用的現象突顯。例如,一些黑產網絡服務或惡意軟件可能通過濫用TLS證書或偽造證書鏈來偽裝流量,以對抗監管審查和流量分析,或對用户的行為造成欺騙,使其誤認為正在瀏覽可信網絡服務。

接下來,對一些TLS證書部署現狀較為混亂的領域進行介紹,包括IoT場景下的PKI部署、黑產網絡服務和惡意軟件對TLS證書的濫用等。

1.IoT場景TLS證書分析

在PKI的新型應用場景中,IoT設備的身份認證與加密通信佔據主導地位。同時,IoT設備的通信安全與用户個人隱私、生產生活息息相關。因此,基於582,736個IoT設備的活躍的公網IP地址,向其開放HTTPS服務的端口發送HTTPS請求,收集服務端TLS證書,用以分析IoT場景下SSL/TLS的部署現狀。其中,分析對象涵蓋了主要的IoT設備類型,包括路由器、視頻監控、語音視頻和打印機等,具體分析結果如下。

(1)IoT設備數據源基本信息總覽

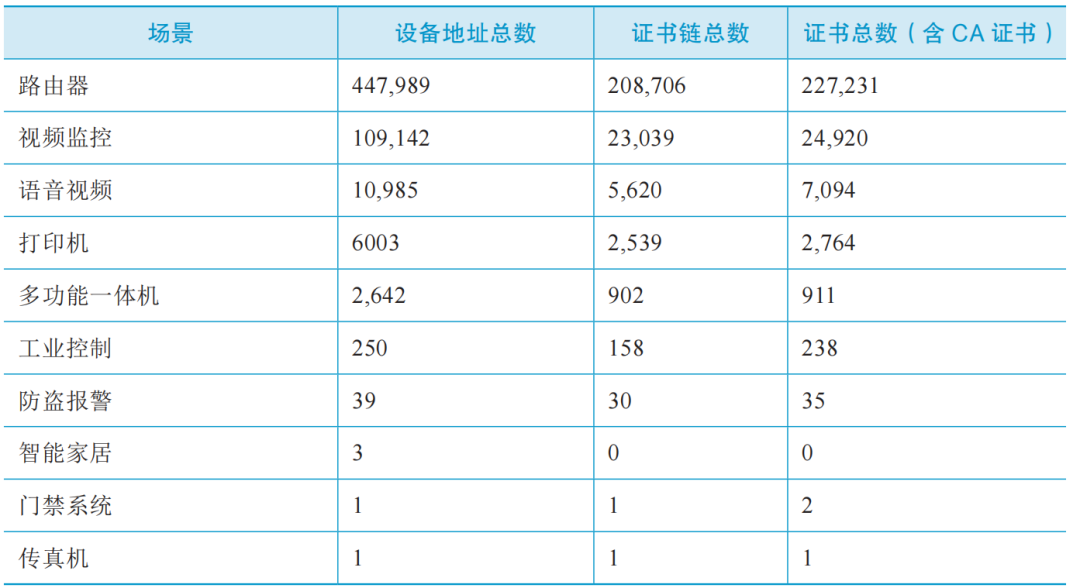

如表1-8所示,本次掃描中路由器設備的IP地址最多,約佔所有地址總數的76.88%;共獲得完整的證書鏈208,706條。其次,視頻監控、語音視頻和打印機等設備也有較高的TLS證書部署率。此類IoT設備大多需要Web服務頁面對設備的基本配置、用户信息、存儲數據等進行管理,對加密通信的需求較高。

表1-8IoT設備及掃描證書統計

(2)證書有效期

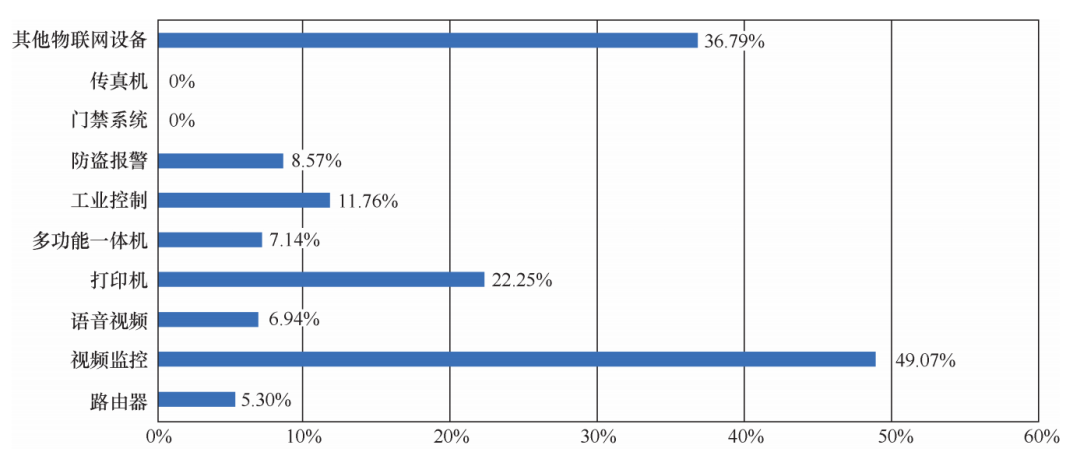

過期證書在IoT設備證書中較為常見。從所有證書數據來看,除了門禁系統、傳真機等採集樣本數過少的設備,每種類型的設備都會部署一定比例的過期證書。如圖1-26所示,其中視頻監控設備部署過期證書的比例最高,約佔該設備類型提供的所有證書的49.07%;最少依舊有超過5%的比例為過期證書。

圖1-26IoT設備證書過期比例分佈

過期證書的大量部署使用,暴露出兩方面的問題:如果客户端設備嚴格驗證服務端證書,則過期證書會使證書驗證過程失敗,導致加密通信無法正常進行;如果加密通信可以正常進行,則説明客户端並未對證書的有效期、合法性進行驗證,從而喪失部署TLS證書的意義。

從證書的生存週期來看,部分IoT證書的生存週期較長。在所有IoT證書中,約1.14%的證書生存週期超過10年。其中,防盜報警設備(8.57%)、打印機(8.56%)、工業控制(2.52%)等設備生存週期超過10年的證書佔比排前3位。

IoT證書存在生存週期為負數的情況。在檢測證書生存週期(NotBefore至NotAfter)時,可以發現路由器和視頻監控設備證書存在NotBefore大於NotAfter的情況,共有101個證書存在此種異常現象。出現這種現象是因為IoT設備證書自簽名或自建CA簽發的情況較多,且無統一標準,容易在具體實現過程中存在失誤。

(3)證書籤發主體

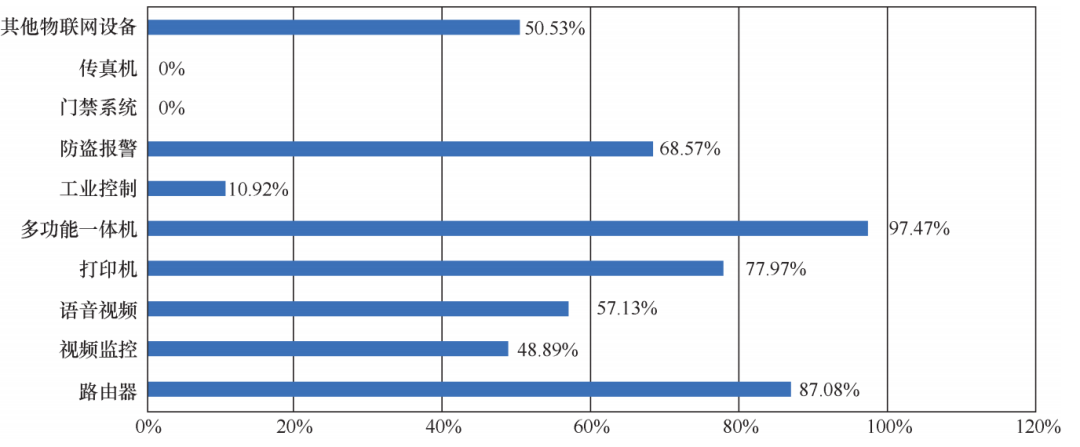

IoT設備部署自簽名證書的比例相對於傳統網絡服務較高。如圖1-27所示,每種設備類型部署的TLS證書都有較高比例的自簽名證書。其中路由器、語音視頻、打印機、多功能一體機、防盜報警裝置等證書的比例均超過了50%。自簽名證書的大量使用,將會給證書驗證過程帶來安全威脅,甚至容易被中間人仿冒和替換,使該類設備的加密通信隱私數據不再受到保護。

圖1-27IoT證書自簽名證書比例

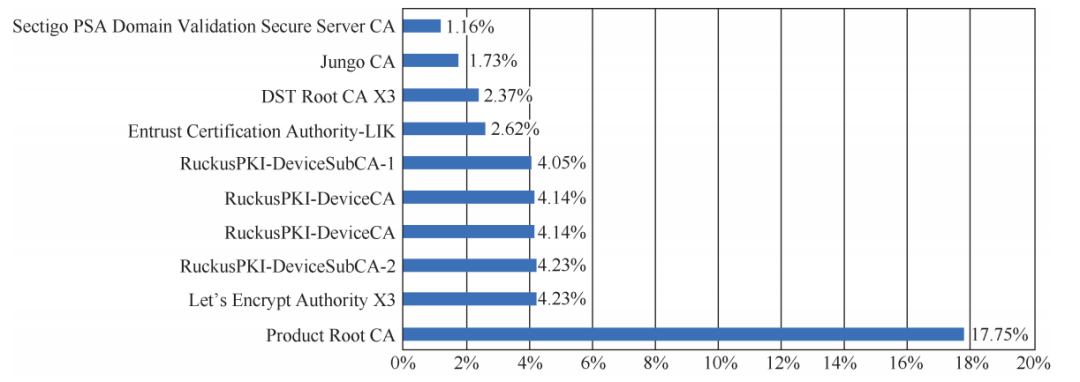

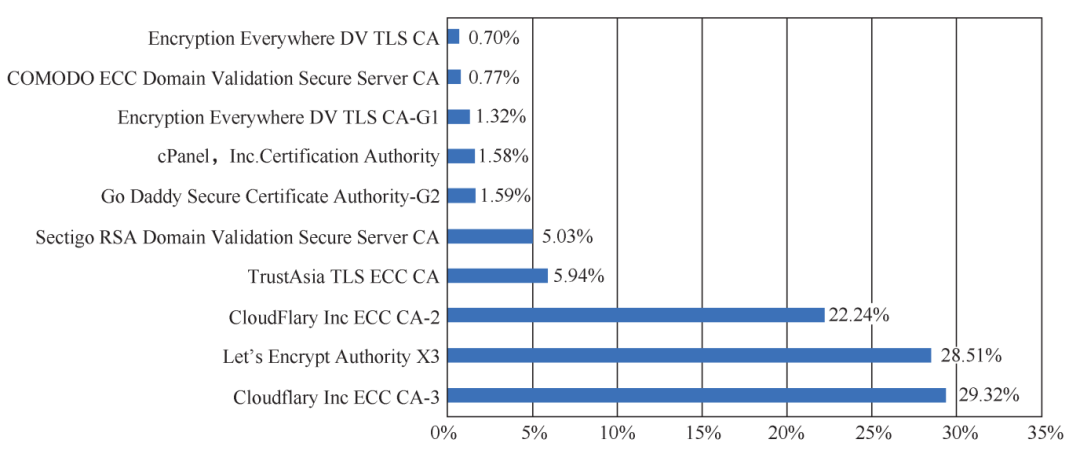

IoT設備證書籤發者。通過對結果中的證書CA進行統計,可以獲取IoT場景中證書頒發機構的分佈情況。圖1-28展示了非自簽名證書中排名前10位的CA佔比情況。Ruckus系列的路由器,傾向於使用自己的PKI體系,對自己的產品進行證書籤發。並且很多公司使用了其自建的CA,命名為ProductRootCA。同時Let’sEncryptAuthorityX3證書也得到了廣泛的使用,約4.23%的證書是通過Let’sEncryptAuthorityX3簽發的證書。Let’sEncryptAuthorityX3簡單快捷,並且提供免費的證書籤發服務,受到IoT設備提供者的青睞。

圖1-28IoT證書籤發者統計

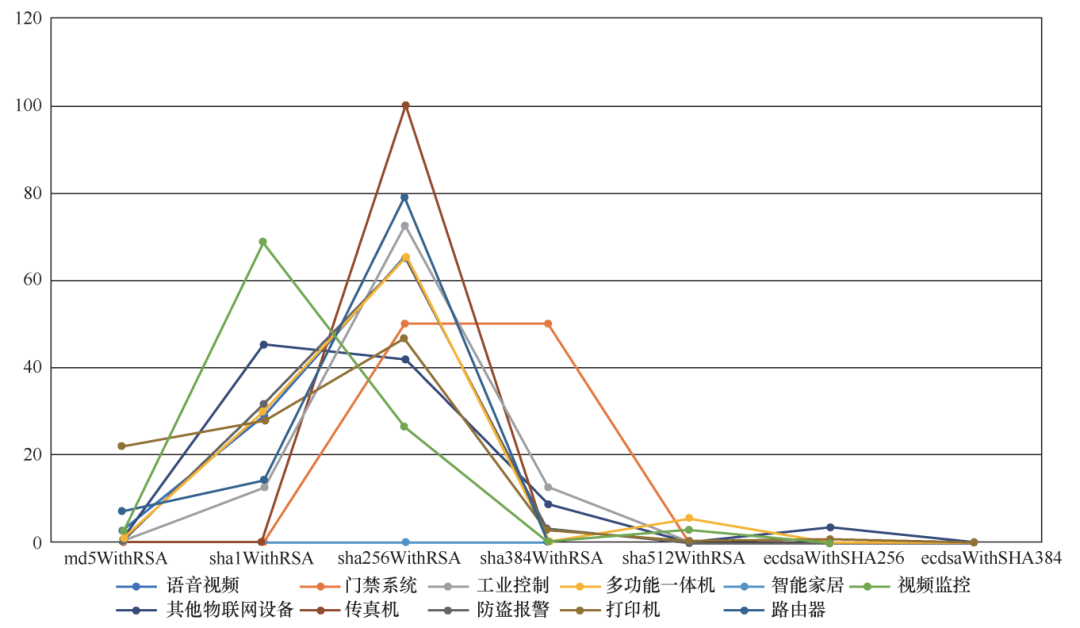

(4)證書籤名算法與密鑰長度

IoT證書的安全性整體偏弱。在圖1-29中,橫座標中標出的算法安全強度從左至右依次提升,而圖中的統計數據顯示左側(相對安全性較低)的簽名算法佔比較多,其中包括兩種公認為不安全的md5WithRSA和sha1WithRSA。其中路由器設備證書中弱簽名算法簽發的證書佔20%,而這些證書在視頻監控設備佔70%。

圖1-29IoT證書籤名算法百分比統計

此外,在所有IoT證書中,近40%的證書採用RSA1024以下的不安全密鑰長度。其中,視頻監控設備使用弱密鑰的證書佔比最高,為55.62%;而路由器和打印機部署的弱密鑰證書都超過30%。

2.黑色產業域名部署的TLS證書分析

隨着TLS部署成本的降低,越來越多的非法領域也會部署TLS及相關的安全策略,對其惡意行為進行隱匿或對用户的操作進行迷惑。基於2020年6月至7月的新增黑色產業(簡稱“黑產”)域名數據分析,共發現4,578,104個獨立的FQDN,其中支持HTTPS且能獲取到TLS證書的域名有621,843個,佔總數的13.58%。

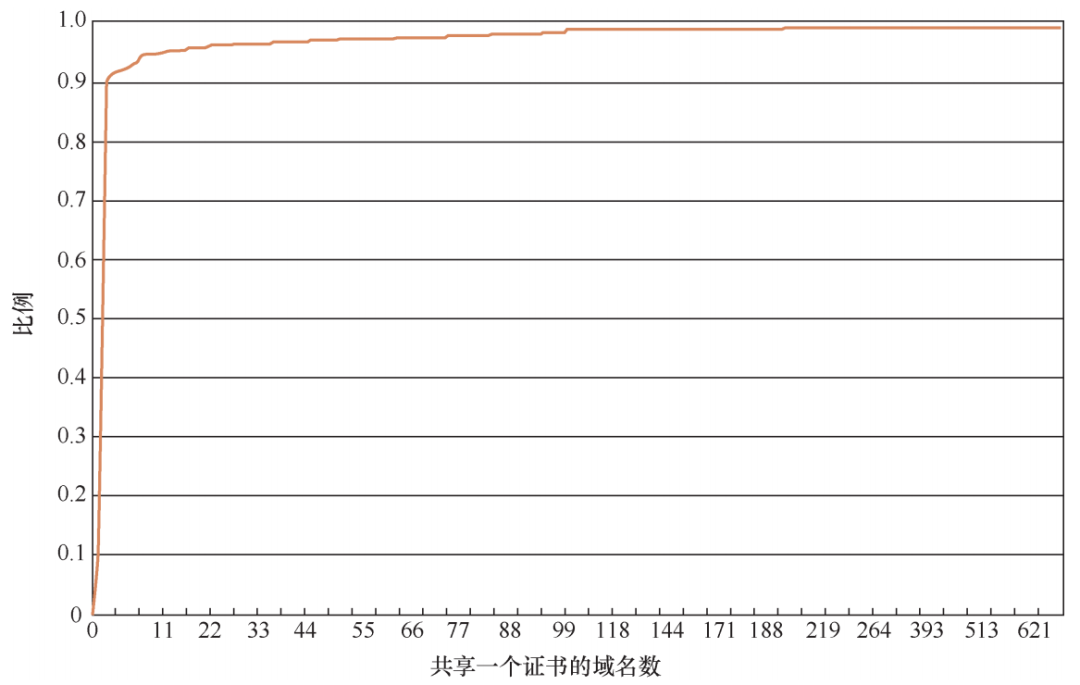

黑產域名共享TLS證書的現象非常普遍。所有可獲取TLS的黑產域名中,發現62萬個域名共享了34,605個TLS證書,這些域名歸屬於100,903個base-domain(子域名所屬的主域名)。換言之,平均每18個黑產域名即可共同部署同一個TLS證書。

進一步地,統計了黑產證書中通用名稱(CN)和擴展名稱(SAN)的域名數量,以分析證書被不同域名共享的情況。如圖1-30所示,除去35個無域名或IP地址的自簽名證書,只有3,859(11.15%)個單域名證書;而其中還有254個證書(佔單域名證書總數的6.58%)的CN或SAN字段為通配符域名(如*.example.com),這類通配證書可以被該主域名下的所有子域名共享。綜上,共有89.48%的黑產證書被多域名共享,其中有0.81%的證書被超過100個FQDN與通配符域名組成的域名列表共享。

圖1-30每個證書中的域名數量佔比

黑產證書中自簽名的比例偏小,但略高於主流網絡服務證書中的比例。在所有收集到的黑產證書數據中,自簽名的TLS證書只佔2.29%,略高於主流網絡服務部署自簽名證書的比例(1%)。由此可見,黑產域名會傾向於採用可信CA簽發的TLS證書,而非自簽名,隱匿性較高,容易讓用户誤認為該網絡服務“可信”。

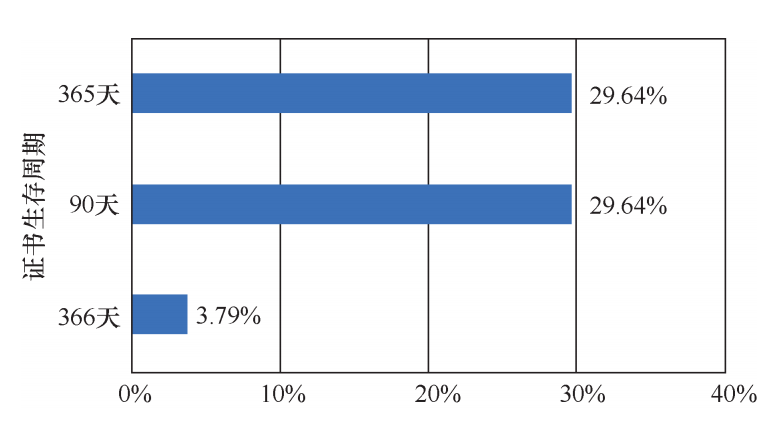

黑產證書過期的概率較高。從NotAfter字段分析TLS證書的失效日期,可以發現黑產證書中採集時已過期的證書佔7.9%,此比例高於主流網絡服務證書的失效率,但低於IoT場景下失效證書的佔比。從證書的有效期來看(見圖1-31),約44%的黑產證書生存週期是1年,29.64%的黑產證書生存週期只有3個月,其餘證書的生存週期大多數短於1年。

圖1-31黑產證書生存週期

黑產領域部署免費證書的比例較高。對黑產證書的簽發者進行統計,非自簽名證書中排名前10位的簽發者佔比情況如圖1-32所示。從簽發者來看,約86%的CA均可以簽發免費證書。由於黑產對TLS證書的需求量大,因此免費證書的存在可以低成本、高效率地滿足該領域的市場需求。除免費證書外,黑產領域更多傾向於採用Cloudflflare簽發的證書,約佔所有證書的51.56%。

圖1-32黑產證書籤發者佔比統計

3.惡意軟件請求的TLS證書分析

除黑色產業之外,惡意軟件加密通信過程同樣容易產生TLS證書誤用或濫用。將2020年2月—6月中的部分惡意軟件樣本作為分析對象,獲取其加密通信流量的TLS指紋和TLS證書,並分析該場景下TLS證書被誤用或濫用的情況。根據148,560個不同類型(包括exe、html、pdf和dll等)的惡意樣本進行分析,其中有57,828(38.93%)個惡意樣本有完整的TLS流並可提取到TLS證書,最終獲得4,816個惡意軟件運行過程中請求的TLS證書(以下簡稱“惡意軟件證書”)。

(1)證書有效期

在惡意軟件證書中,有29.63%的比例為過期證書,過期比例遠高於主流網絡服務證書。從證書的生存週期(NotBefore至NotAfter)來看,惡意軟件請求的域名證書中,生存週期最大值均為36,500天(100年),平均存活4年半;有37.52%的證書存在生存期過長的問題,均超過5年。

(2)證書鏈分析

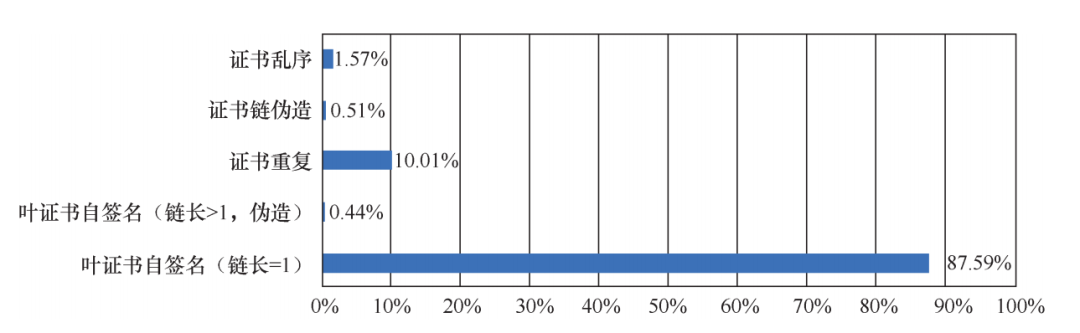

對證書鏈的完整性、頂級根證書的可信性以及證書鏈中證書順序進行分析,發現平均有4.17%的證書鏈存在異常。共包括4種異常類型,分別為葉子證書自簽名、證書重複、證書亂序和證書鏈偽造。如圖1-33所示,其中87.59%的異常證書鏈都屬於鏈長為1的自簽名證書。而鏈長大於1且為葉子證書自簽名的證書鏈,可認為是被偽造的證書鏈;另一種偽造的證書鏈是,鏈中各個TLS證書相互之間並無簽發關係,很明顯是將CA證書與自簽名證書拼湊起來的鏈。此外,鏈中存在重複的證書、鏈中證書亂序並不會影響客户端對證書鏈的驗證結果和信任程度,因此不會對網絡服務的安全性造成已知的安全威脅。

圖1-33異常證書鏈中各異常類型所佔比例

(3)證書籤發主體

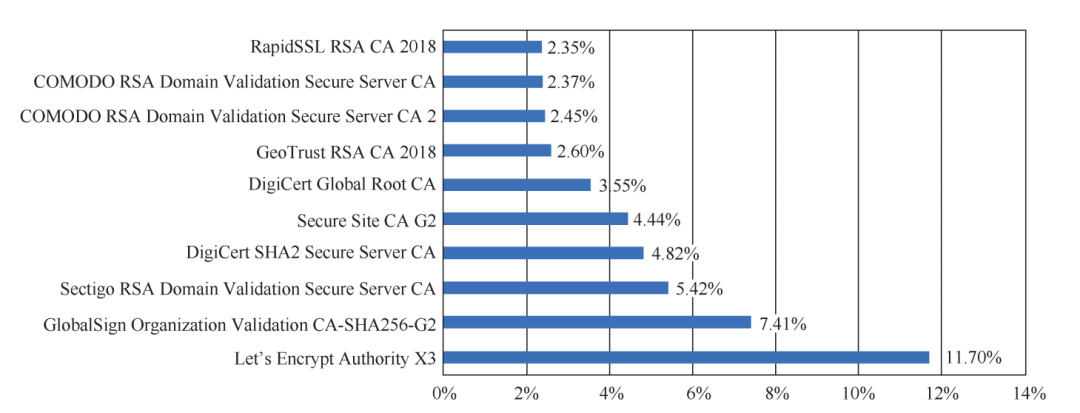

惡意軟件證書中自簽名的比例較低,只有7.58%屬於自簽名證書,其中近60%的自簽名證書為CA證書。從已收集證書的簽發者來看,惡意軟件證書的簽發者證書只有216個;如圖1-34所示,簽發數排名前10位的CA共簽發了2,252個TLS證書,佔據所有惡意軟件證書的46.76%,其中Let’sEncryptAuthorityX3簽發的DV證書最多。

圖1-34惡意軟件使用的各CA簽發證書佔比

(4)證書籤名算法

惡意軟件證書中,通過不安全的算法sha1WithRSA簽發的證書有213個,佔證書總數的4.42%;佔比最多的是通過sha256WithRSA算法簽發的TLS證書,共有4,309個。總體而言,惡意軟件證書的簽名算法相對於IoT證書更安全。

(未完待續……)

【年度報告連載】互聯網基礎設施安全的範疇與形勢

【年度報告連載二】域名系統安全現狀

本報告剩餘最後100冊,關注公眾號七折優惠,歡迎訂閲!