“核弹级”漏洞被曝!危害堪比“永恒之蓝” 或影响70%以上企业

釋出日期:2021-12-10 作者:奇安信集团

雷峰网报道

昨日夜间,ApacheLog4j2引发严重安全漏洞,疑似很多公司的服务器被扫描攻击,一大批安全人员深夜修bug,堪称“核弹级”漏洞。

经专家研判,该漏洞影响范围极大,且利用方式十分简单,攻击者仅需向目标输入一段代码,不需要用户执行任何多余操作即可触发该漏洞,使攻击者可以远程控制用户受害者服务器,90%以上基于java开发的应用平台都会受到影响。

log4j是Apache的一个开源项目,是一个基于Java的日志记录框架。Log4j2是log4j的后继者,被大量用于业务系统开发,记录日志信息。很多互联网公司以及耳熟能详的公司的系统都在使用该框架。

据网友描述:“百度的主页搜索被黑了,所有Java同学起床修bug,影响很大”。

此次Log4j2远程代码执行漏洞,已经被攻击者利用并公开扩散。触发条件:只要外部用户输入的数据会被日志记录,即可造成远程代码执行。

有网友表示:“可以说是灾难性的漏洞,比之前的fastjson和shiro还要严重,这个漏洞估计在之后三四年内还会继续存在”。

如果被攻击,影响的范围堪比2017年“永恒之蓝”病毒,当年的WannaCry勒索病毒,致使美国、英国、俄罗斯、中国等至少150个国家,30万名用户中招。

雷峰网从奇安信集团了解到,根据安域云防护的监测数据显示,截至12月10日中午12点,已发现近1万次利用该漏洞的攻击行为。奇安信应急响应中心已接到十余起重要单位的漏洞应急响应需求,已于12月9日晚间将漏洞信息上报了相关主管部门。补天漏洞响应平台负责人介绍,12月9日深夜,仅一小时内就收到白帽黑客提交的百余条该漏洞的信息。

安全专家还表示,开源软件安全治理是一项任重道远的工作,需要国家、行业、用户、软件厂商都重视起来并投入才能达到良好效果。

天才黑客、前拼多多安全大牛Flanker也在微博中表示:"漏洞严重,建议排查所有系统依赖升级到log4j-2.15.0-rc1。业务系统可能没有直接引用,但是旁路的日志、大数据等Java体系生态中基本上都有,仍然会被打。"

奇安信分析

截至发稿前,奇安信提供了该漏洞在国内的威胁和影响情况。

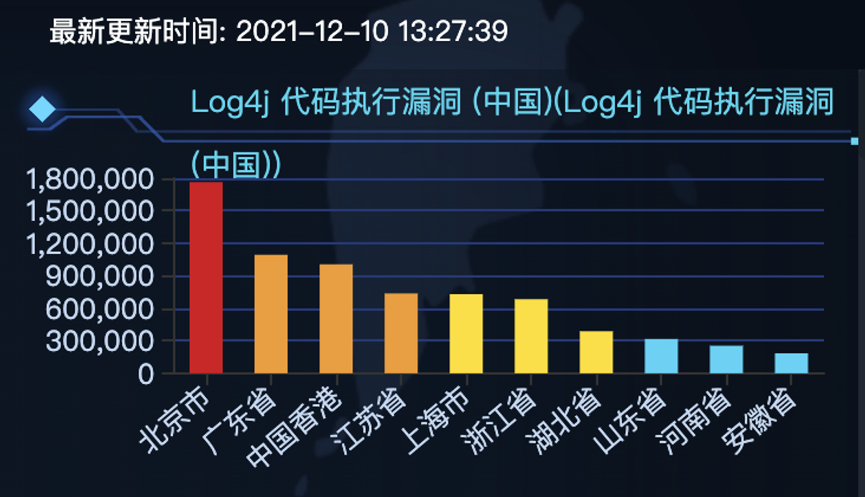

在漏洞威胁方面,根据奇安信网络空间测绘平台(Hunter)截至2021年12月10日的测绘数据,依据排名前10的Java组件统计分析,受ApacheLog4j代码执行漏洞影响的前十大省级单位(含直辖市、自治区、特别行政区)分别为北京市、广东省、香港特别行政区、江苏省、上海市、浙江省、湖北省、山东省、河南省、安徽省。

其中北京市受该漏洞影响最大,暴露在公网上的资产总数为1,763,977个,占北京市Web资产总数比例大于10%。

在实际生产环境,虽然很多系统并未使用Java,但后台的服务中大量使用了ElasticSearch、Kafka、Estorm、Logstash等Java实现的开源组件,也会通过前台的输入产生实际影响。因此,实际影响面远超想象。

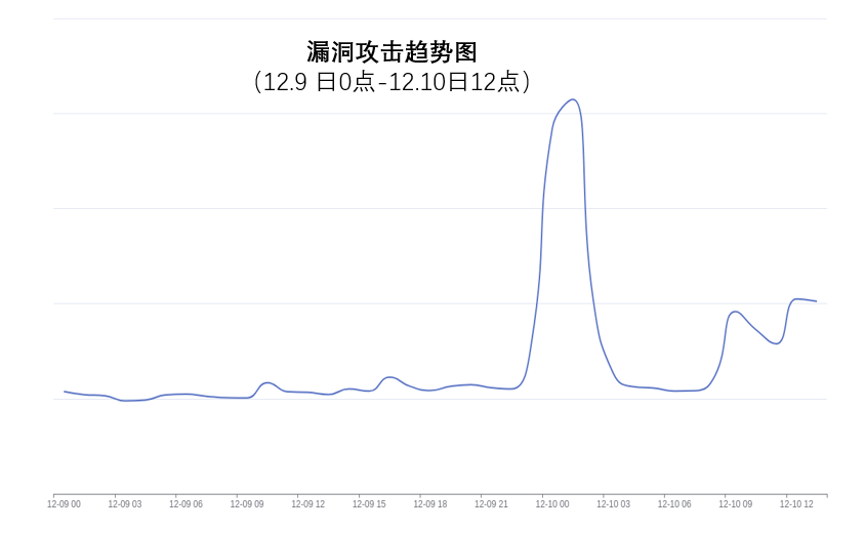

在利用该漏洞的攻击数量方面,根据奇安信司南平台监测数据显示,首次攻击量级波动出现在12月9日下午16点,随后趋于平静。到凌晨0点开始,攻击数量出现大幅度增加,并持续2个多小时。到10日上午9点和12点,攻击数量再次出现两个高峰。

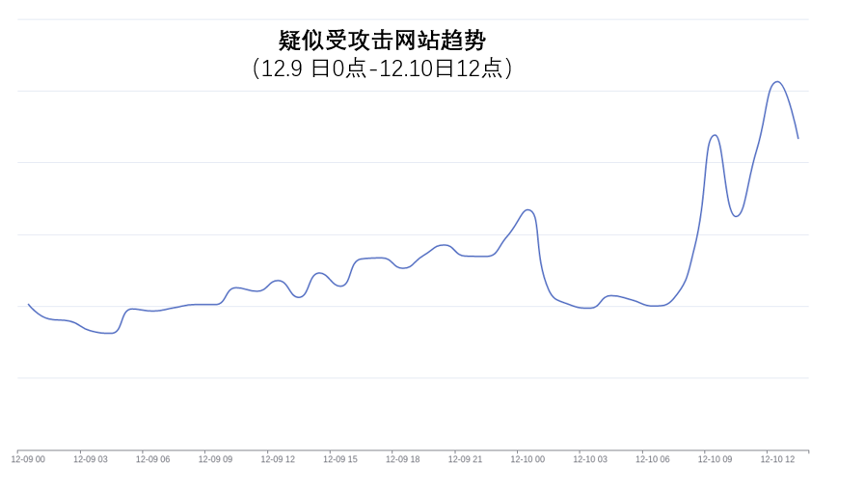

对于疑似受到攻击的网站数量,在12月9日下午开始增加,凌晨达到一次高峰,10日早晨9点左右,量级再次激增,10点钟达到第二个高峰,12点达到第三个高峰,也是全天的最高峰。被攻击的网站数量和攻击次数的波峰时间基本吻合。

奇安信安全专家表示,本次漏洞之所以影响范围极大,其核心仍然是软件供应链安全问题。由于该组件应用范围十分广泛,所有使用该组件的所有产品都会受到漏洞影响,因此对其下游造成的软件供应链安全隐患巨大。

奇安信司南平台还显示,本次受到攻击行为的客户分布非常广泛,IT通信(互联网)、高校、工业制造、金融、政府、医疗卫生、运营商等几乎所有行业都受到波及,全球知名科技公司、电商网站等也未能幸免。其波及面和威胁程度,均堪比2017年的“永恒之蓝”。

专家建议

奇安信安全专家建议,广大客户请联系厂商获取修复后的官方版本,或者以下解决方案来精准防护该漏洞:

奇安信网站应用安全云防护系统已更新防护特征库

奇安信网神网站应用安全云防护系统已全面支持对Log4j任意代码执行漏洞的防护。

奇安信网神智慧防火墙产品防护方案

奇安信新一代智慧防火墙(NSG3000/5000/7000/9000系列)和下一代极速防火墙(NSG3500/5500/7500/9500系列)产品系列,已通过更新IPS特征库完成了对该漏洞的防护。建议用户尽快将IPS特征库升级至”2112092130”及以上版本并启用规则ID:4347001进行检测。

奇安信天眼新一代安全感知检测方案

奇安信天眼通过对攻击手法的多维度分析,基于已有规则已经可以发现此漏洞,最新版本新增规则可以对该漏洞进行更精准的发现与检测。

奇安信开源卫士已更新

奇安信开源卫士20211209.907版本已支持对Log4j任意代码执行漏洞的检测。

奇安信网神统一服务器安全管理平台更新入侵防御规则库

奇安信网神虚拟化安全轻代理版本将于12月10日发布入侵防御规则库2021.12.10版本,支持对Log4j2代码执行漏洞的防护,届时请用户联系技术支持人员获取规则升级包对轻代理版本进行升级。

奇安信椒图服务器安全管理系统防护方案

方案一:奇安信椒图服务器安全管理系统可通过RASP高级防护功能直接防护该0DAY漏洞,无需更新规则,通过安装RASP插件,在Agent管理-功能设置-高级防护功能,进行监控或者防护阻断。方案二:对于无法部署RASP插件的用户,同时加入了虚拟补丁防护规则,可通过安装WAF插件后,在Agent管理-功能设置-虚拟补丁功能开启监控或者防护模式。规则ID:364规则名称:Log4j2代码执行0day漏洞

奇安信天擎终端安全管理系统防护方案

针对可以连接互联网的终端,将云查模式修改为“直接连接公有云鉴定中心”即可实现对该漏洞的拦截。对于无法连接公有云的终端,请保持病毒更新最新版本(可将病毒库更新设置为小时级)

奇安信态势感知与安全运营平台(NGSOC)检测方案

奇安信NGSOC已具备该漏洞的监测能力,规则名为:预置-网络探针检测到代码执行事件,所有版本均无需升级规则库即可支持。但需要将NGSOC流量传感器的IPS规则库升级至2112100956或以上版本。

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器已具备该漏洞的检测能力。规则ID为:7124,建议用户尽快升级检测规则库至最新版本并启用该检测规则。

奇安信天问软件供应链安全分析系统

奇安信天问软件供应链安全分析系统已全面支持ApacheLog4j任意代码执行漏洞的检测,用户可以通过将待测的二进制软件上传到天问平台,查看漏洞检测结果,检查是否受漏洞影响。同时,天问平台还提供离线分析工具,可以使用工具离线分析待测软件生成分析日志,然后将分析日志上传到天问平台查询待测软件的检测结果。

此外,奇安信天眼已对外发布针对该漏洞的加特林log4j2漏洞专项检测工具,支持内网环境的检出。补天漏洞响应平台已经收到大量关于该漏洞的报告,并开展专项众测活动,让补天平台众多白帽子为客户提供及时专业的安全漏洞检测服务。全球鹰每日进行全网扫描,同步更新测绘数据,并对数据做持续跟踪分析,及时发现存在的漏洞和问题。