“核彈級”漏洞被曝!危害堪比“永恆之藍” 或影響70%以上企業

釋出日期:2021-12-03 作者:奇安信

雷峯網報道

昨日夜間,ApacheLog4j2引發嚴重安全漏洞,疑似很多公司的服務器被掃描攻擊,一大批安全人員深夜修bug,堪稱“核彈級”漏洞。

經專家研判,該漏洞影響範圍極大,且利用方式十分簡單,攻擊者僅需向目標輸入一段代碼,不需要用户執行任何多餘操作即可觸發該漏洞,使攻擊者可以遠程控制用户受害者服務器,90%以上基於java開發的應用平台都會受到影響。

log4j是Apache的一個開源項目,是一個基於Java的日誌記錄框架。Log4j2是log4j的後繼者,被大量用於業務系統開發,記錄日誌信息。很多互聯網公司以及耳熟能詳的公司的系統都在使用該框架。

據網友描述:“百度的主頁搜索被黑了,所有Java同學起牀修bug,影響很大”。

此次Log4j2遠程代碼執行漏洞,已經被攻擊者利用並公開擴散。觸發條件:只要外部用户輸入的數據會被日誌記錄,即可造成遠程代碼執行。

有網友表示:“可以説是災難性的漏洞,比之前的fastjson和shiro還要嚴重,這個漏洞估計在之後三四年內還會繼續存在”。

如果被攻擊,影響的範圍堪比2017年“永恆之藍”病毒,當年的WannaCry勒索病毒,致使美國、英國、俄羅斯、中國等至少150個國家,30萬名用户中招。

雷峯網從奇安信集團瞭解到,根據安域雲防護的監測數據顯示,截至12月10日中午12點,已發現近1萬次利用該漏洞的攻擊行為。奇安信應急響應中心已接到十餘起重要單位的漏洞應急響應需求,已於12月9日晚間將漏洞信息上報了相關主管部門。補天漏洞響應平台負責人介紹,12月9日深夜,僅一小時內就收到白帽黑客提交的百餘條該漏洞的信息。

安全專家還表示,開源軟件安全治理是一項任重道遠的工作,需要國家、行業、用户、軟件廠商都重視起來並投入才能達到良好效果。

天才黑客、前拼多多安全大牛Flanker也在微博中表示:"漏洞嚴重,建議排查所有系統依賴升級到log4j-2.15.0-rc1。業務系統可能沒有直接引用,但是旁路的日誌、大數據等Java體系生態中基本上都有,仍然會被打。"

奇安信分析

截至發稿前,奇安信提供了該漏洞在國內的威脅和影響情況。

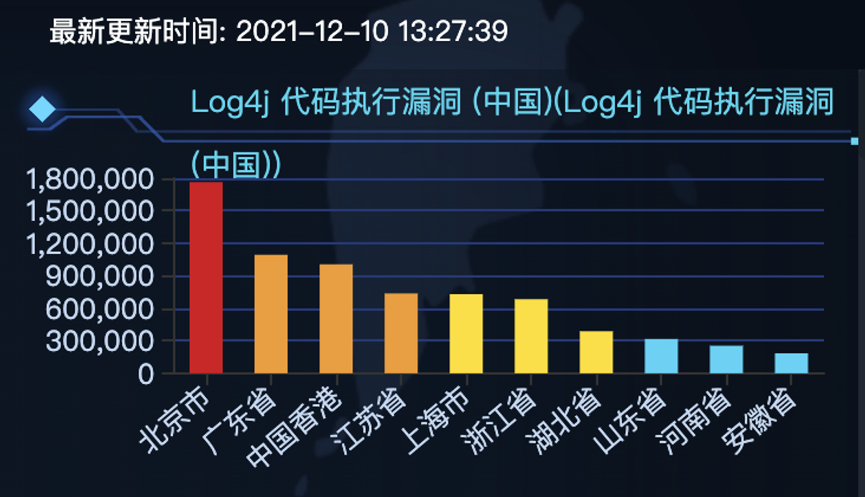

在漏洞威脅方面,根據奇安信網絡空間測繪平台(Hunter)截至2021年12月10日的測繪數據,依據排名前10的Java組件統計分析,受ApacheLog4j代碼執行漏洞影響的前十大省級單位(含直轄市、自治區、特別行政區)分別為北京市、廣東省、香港特別行政區、江蘇省、上海市、浙江省、湖北省、山東省、河南省、安徽省。

其中北京市受該漏洞影響最大,暴露在公網上的資產總數為1,763,977個,佔北京市Web資產總數比例大於10%。

在實際生產環境,雖然很多系統並未使用Java,但後台的服務中大量使用了ElasticSearch、Kafka、Estorm、Logstash等Java實現的開源組件,也會通過前台的輸入產生實際影響。因此,實際影響面遠超想象。

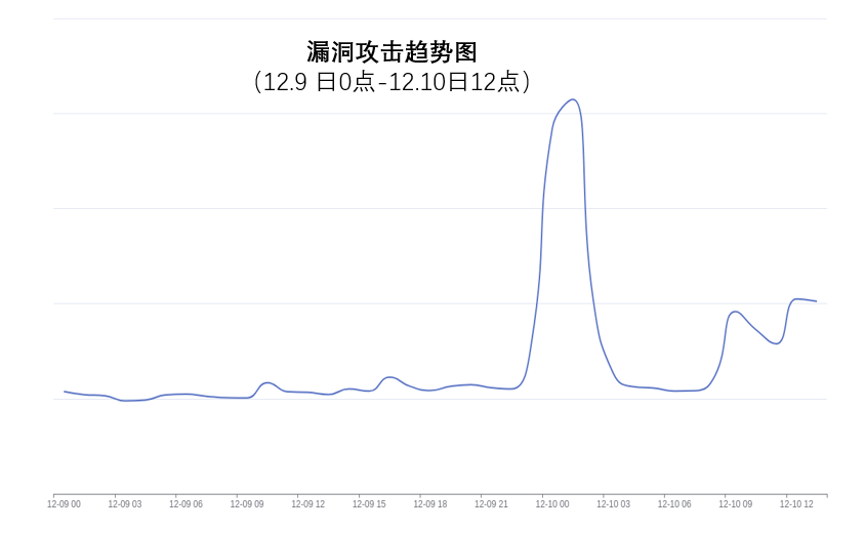

在利用該漏洞的攻擊數量方面,根據奇安信司南平台監測數據顯示,首次攻擊量級波動出現在12月9日下午16點,隨後趨於平靜。到凌晨0點開始,攻擊數量出現大幅度增加,並持續2個多小時。到10日上午9點和12點,攻擊數量再次出現兩個高峯。

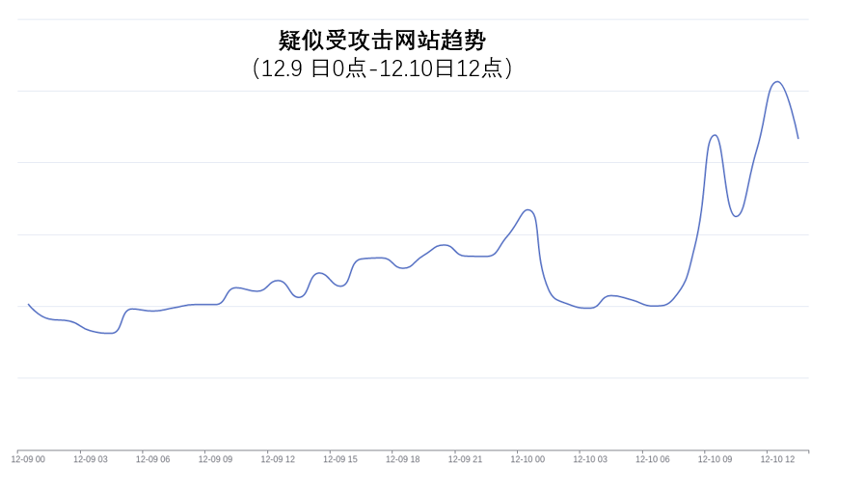

對於疑似受到攻擊的網站數量,在12月9日下午開始增加,凌晨達到一次高峯,10日早晨9點左右,量級再次激增,10點鐘達到第二個高峯,12點達到第三個高峯,也是全天的最高峯。被攻擊的網站數量和攻擊次數的波峯時間基本吻合。

奇安信安全專家表示,本次漏洞之所以影響範圍極大,其核心仍然是軟件供應鏈安全問題。由於該組件應用範圍十分廣泛,所有使用該組件的所有產品都會受到漏洞影響,因此對其下游造成的軟件供應鏈安全隱患巨大。

奇安信司南平台還顯示,本次受到攻擊行為的客户分佈非常廣泛,IT通信(互聯網)、高校、工業製造、金融、政府、醫療衞生、運營商等幾乎所有行業都受到波及,全球知名科技公司、電商網站等也未能倖免。其波及面和威脅程度,均堪比2017年的“永恆之藍”。

專家建議

奇安信安全專家建議,廣大客户請聯繫廠商獲取修復後的官方版本,或者以下解決方案來精準防護該漏洞:

奇安信網站應用安全雲防護系統已更新防護特徵庫

奇安信網神網站應用安全雲防護系統已全面支持對Log4j任意代碼執行漏洞的防護。

奇安信網神智慧防火牆產品防護方案

奇安信新一代智慧防火牆(NSG3000/5000/7000/9000系列)和下一代極速防火牆(NSG3500/5500/7500/9500系列)產品系列,已通過更新IPS特徵庫完成了對該漏洞的防護。建議用户儘快將IPS特徵庫升級至”2112092130”及以上版本並啓用規則ID:4347001進行檢測。

奇安信天眼新一代安全感知檢測方案

奇安信天眼通過對攻擊手法的多維度分析,基於已有規則已經可以發現此漏洞,最新版本新增規則可以對該漏洞進行更精準的發現與檢測。

奇安信開源衞士已更新

奇安信開源衞士20211209.907版本已支持對Log4j任意代碼執行漏洞的檢測。

奇安信網神統一服務器安全管理平台更新入侵防禦規則庫

奇安信網神虛擬化安全輕代理版本將於12月10日發佈入侵防禦規則庫2021.12.10版本,支持對Log4j2代碼執行漏洞的防護,屆時請用户聯繫技術支持人員獲取規則升級包對輕代理版本進行升級。

奇安信椒圖服務器安全管理系統防護方案

方案一:奇安信椒圖服務器安全管理系統可通過RASP高級防護功能直接防護該0DAY漏洞,無需更新規則,通過安裝RASP插件,在Agent管理-功能設置-高級防護功能,進行監控或者防護阻斷。方案二:對於無法部署RASP插件的用户,同時加入了虛擬補丁防護規則,可通過安裝WAF插件後,在Agent管理-功能設置-虛擬補丁功能開啓監控或者防護模式。規則ID:364規則名稱:Log4j2代碼執行0day漏洞

奇安信天擎終端安全管理系統防護方案

針對可以連接互聯網的終端,將雲查模式修改為“直接連接公有云鑑定中心”即可實現對該漏洞的攔截。對於無法連接公有云的終端,請保持病毒更新最新版本(可將病毒庫更新設置為小時級)

奇安信態勢感知與安全運營平台(NGSOC)檢測方案

奇安信NGSOC已具備該漏洞的監測能力,規則名為:預置-網絡探針檢測到代碼執行事件,所有版本均無需升級規則庫即可支持。但需要將NGSOC流量傳感器的IPS規則庫升級至2112100956或以上版本。

奇安信網神網絡數據傳感器系統產品檢測方案

奇安信網神網絡數據傳感器已具備該漏洞的檢測能力。規則ID為:7124,建議用户儘快升級檢測規則庫至最新版本並啓用該檢測規則。

奇安信天問軟件供應鏈安全分析系統

奇安信天問軟件供應鏈安全分析系統已全面支持ApacheLog4j任意代碼執行漏洞的檢測,用户可以通過將待測的二進制軟件上傳到天問平台,查看漏洞檢測結果,檢查是否受漏洞影響。同時,天問平台還提供離線分析工具,可以使用工具離線分析待測軟件生成分析日誌,然後將分析日誌上傳到天問平台查詢待測軟件的檢測結果。

此外,奇安信天眼已對外發布針對該漏洞的加特林log4j2漏洞專項檢測工具,支持內網環境的檢出。補天漏洞響應平台已經收到大量關於該漏洞的報告,並開展專項眾測活動,讓補天平台眾多白帽子為客户提供及時專業的安全漏洞檢測服務。全球鷹每日進行全網掃描,同步更新測繪數據,並對數據做持續跟蹤分析,及時發現存在的漏洞和問題。